边界防护

互联网边界安全管控

要求:针对所有级别的系统,对于互联网边界侧的安全防护设备,如果无任何安全控制措施或配置错误的策略(例如允许所有流量交互)、无法及时管理访问控制设备并且根据安全需求及时更新策略,可判定为高风险。

高风险原因:互联网充满了安全威胁与不确定性,出口侧缺少防御措施,将导致内部网络直接系统暴露在互联网中,极易成为被攻击的目标。

解决方案:采用具有访问控制的产品或技术(ACL控制),可使用防火墙、交换机、路由器等产品实现。

个人补充:边界安全,尤其是互联网出口边界安全是安全建设的重点之一。在给用户做规划时,除了考虑访问控制措施之外,更需要关注策略的细粒度化与动态化,太粗的策略以及万年不变的策略往往也是网络的安全隐患。

非法内联&非法外联

要求:对于三级以上物理环境、网络环境不可控的系统,非授权的外部设备可访问内部的重要的服务或业务并且未采用任何限制措施;内部重要服务器、业务端可以连接至外部网络并且未采用任何限制措施;内部人员可以绕过控制设备访问外网并且未采用任何限制措施,有上面三种之一的可判定为高风险。

高风险原因:内部重要资产与外部之间的互联互通,都会导致这台主机暴露在风险中,轻则主机相关信息被不法分子通过扫描工具、爬虫软件获取,重则通过主机漏洞获取权限、投放病毒,甚至通过这台主机作为跳板,从而横向攻击同区域内其他业务系统。

解决方案:部署检测、阻断非法外联或内联的产品,例如准入控制、非法内联/外联扫描等,此外,做好物理、网络环境管控(例如严格限制机房出入、IP-MAC绑定)、终端安全管理(USB接口、无线网卡限制)都可以降低风险等级。

个人补充:未经允许下的内外网互访不能单单依靠技术措施来实现防护,建议结合管理、运维等措施来实现,管理上例如采用预防(做好安全意识培训,多用故事吓唬吓唬)、威胁(发现非法外联警告、罚款)等,运维上及时发现异常连接记录、及时处置。

无线网络管理

要求:对于三级以上的系统,无线网络与核心网络互通,并且缺乏有效的访问控制、身份鉴别策略,存在非授权接入的隐患,可判定为高风险。

高风险原因:无线因其便捷性,用户可以在任意位置、任意时间通过无线接入网络内,如果缺乏有效的身份认证、操作授权措施,将无法确保接入人员的可靠性,导致安全风险。

解决方案:可通过无线准入控制产品实现人员的安全接入,例如NAC,也可以限制无线的范围或者接入的认证强度、访问控制。

个人补充:不同于以往有线场景下的接入点可控,无线的引入导致传统网络边界模糊,这种情况下更需要注重对人员身份管控、权限分配、日志溯源,有点“零信任”那味儿了。

访问控制

互联网边界访问控制

要求:针对所有系统,在互联网出口边界处未采取访问控制策略或配置错误的策略(例如业务全通策略),可判定为高风险

高风险原因:互联网充满了安全威胁与不确定性,出口侧缺少防御措施,将导致内部网络直接系统暴露在互联网中,极易成为被攻击的目标。

解决方案:采用具有访问控制的产品或技术(ACL控制),可使用防火墙、交换机、路由器等产品实现。

个人补充:《网络安全等级保护测评高风险判定指引》多次强调互联网边界安全控制,可见其重要程度。

通信协议转换及隔离

要求:针对四级以上系统,可控网络(例如SM网)与不可控网络(例如普通业务网)之间数据传输缺乏通信协议转换或通信协议隔离(通俗理解就是网络线路直连,或者只采用一些弱隔离措施,例如ACL策略等),可判定为高风险。

高风险原因:ACL策略、访问控制策略都是通过程序、代码来实现,当分析、掌握代码内容时,就会存在被绕过的风险,从而导致策略失效,进而造成安全隐患。

解决方案:采取强隔离措施,例如网闸、光闸。或者通过专家进行论证,相关业务数据无法通过协议转换等方式进行交互,并且采取了其他安全措施,可降低风险等级。

个人补充:真正的安全是完全与外界断开通信,而这也导致业务丧失了可用性。对于正常的业务来讲,需要在两者之间找到一个平衡点,既要实现可用性,由要确保业务的稳定、安全。

入侵防范

内部&外部攻击防护

要求:针对三级以上系统,关键节点(互联网侧、核心业务系统侧)无法识别、阻止从外部或内部发起的攻击行为(例如从互联网侧发起的勒索、挖矿攻击、核心业务中毒成为肉鸡并作为跳板对外发起攻击)。

高风险原因:传统ACL、访问控制主要针对网络层、端口层实现安全防护,却缺乏应用层的威胁识别,造成勒索、木马等病毒感染,导致核心业务受到影响。

解决方案:在关键节点采取入侵防御/检测/APT防护等功能,实现病毒入侵防护;在核心区域边界采取严格的访问控制策略,可降低风险。

个人补充:病毒的防御需要从内外网角度考虑,外部主要是因为环境复杂未知,攻击发起的可能性更高,一般在边界处采用纵深防御的思路,采用“糖葫芦”式或多合一的安全产品部署方式。内部主要是由于终端侧缺乏有效管控,导致病毒通过U盘、外设等方式传播入网(例如2010年震网病毒事件),这里可以参考安全的计算机环境相关技术要求来做防护。

恶意代码与垃圾邮件防范

恶意代码防护

要求:针对所有系统,在主机层面与网络层面均没有恶意代码清楚措施(如主机层面的网络杀毒软件、网络层面的入侵防御/检测),可判定为高风险。

高风险原因:网络层面缺乏恶意代码识别可能会导致网络中充斥着恶意代码,主机层面缺乏恶意代码识别可能导致主机中毒,影响正常业务开展。

解决方案:主机层面采用防病毒软件,网络层面采用入侵防御/入侵检测。

个人补充:很多钓鱼邮件、恶意文件内有恶意的进程或代码,但无法通过病毒特征库来识别,此时可以使用动态沙箱模拟终端运行环境,来判断底层是否有恶意进程会影响正常的业务系统。

安全审计

网络安全审计

要求:针对所有系统,缺乏对重要用户或重要安全事件的记录与审计,可判定为高风险

高风险原因:发生网络安全事件不可怕,可怕的是不知道为何发生、怎么发生。当缺乏对日志、事件的分析,可能会导致同样的问题一而再、再而三的发生,造成持续化的安全防御难以生效。

解决方案:在网络边界、重要节点采用网络、日志等审计措施,实现对事件的记录、分析,便于溯源。

个人补充:正所谓“知己知彼、百战百胜”,网络安全其实就是攻与防双方之间的博弈对决,对敌人更了解,就能根据敌人的思路采取相应的反制措施,例如“杀伤链模型”、“ATT&CK模型”就是这一类防御思路,以后有机会我也会与大家一同分享。

可信验证

《网络安全等级保护测评高风险判定指引》目前没有关于可信验证的高风险项。

总结

总结一下安全的区域边界中避免高风险项的要求:

1)互联网出口一定要做好防御措施,互联网出口一定要做好防御措施,互联网出口一定要做好防御措施,重要的事情说三遍。

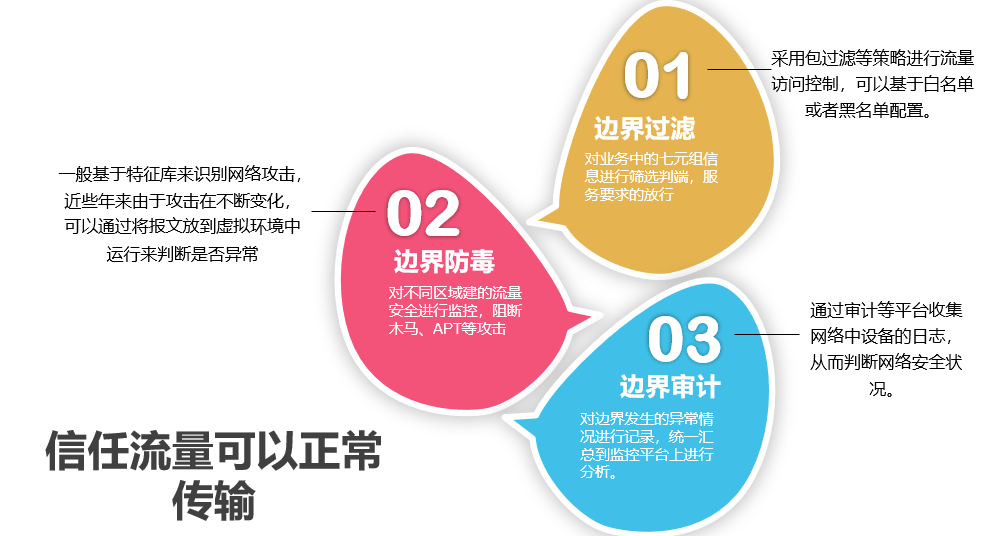

2)边界防御措施要从物理层、网络层、端口层、应用层安全出发,应用层的安全更多的是依靠特征识别、模拟环境判断,网络层与端口层依靠ACL、访问控制等策略来实现,物理层可以通过门禁、监控或管理规范来实现。

3)现在逐渐火起来零信任的架构,虽然是强调去边界化,但对于边界安全的建设也是不能忽视的。

以上是我对安全的区域边界高风险项的理解,希望能帮助到大家。

来源:freebuf.com 2020-09-13 16:00:13 by: dawenjun

请登录后发表评论

注册