样本简介

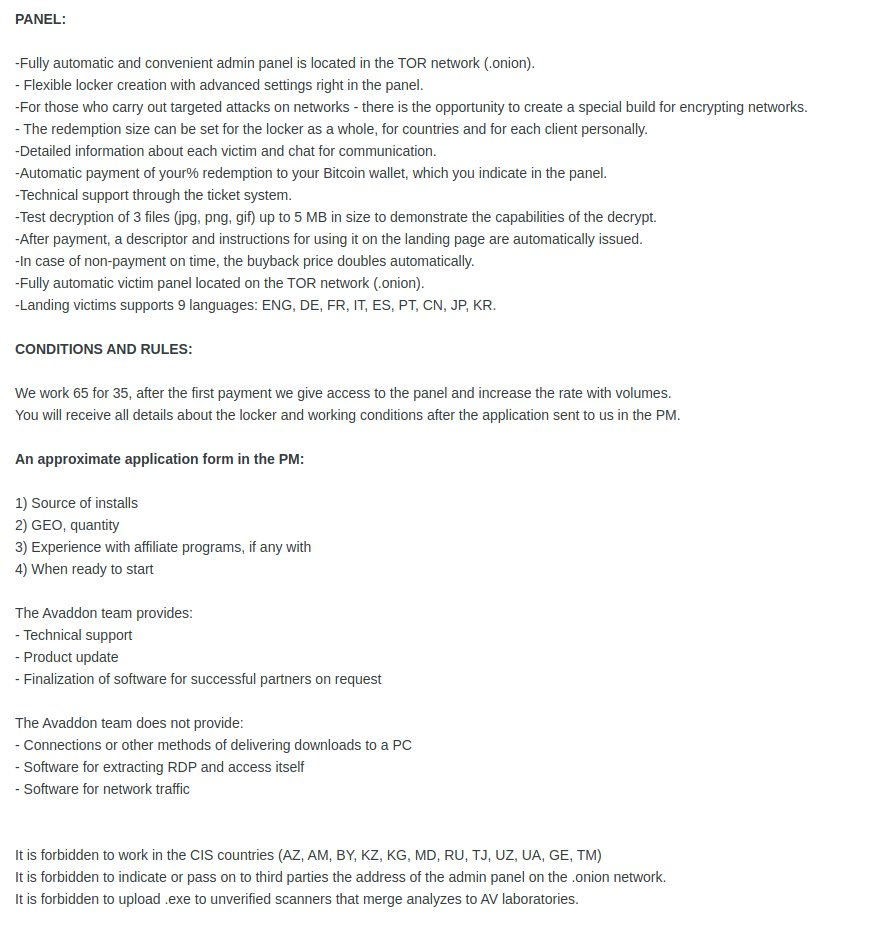

深信服安全团队近期监测到2020年6月在地下黑客论坛开始出售新的勒索软件“ Avaddon Ransomware”,黑客描述的功能与参数如下。

经过分析发现勒索软件采用AES-256与RSA-2048对用户的数据进行加密,然后需要150到350美元或更多的BTC赎金才能解密文件(本次测试环境为400美元)。采用C++11编写,加密调用的是Windows API,采用了微软的CSP。关于勒索名字的含义如下:

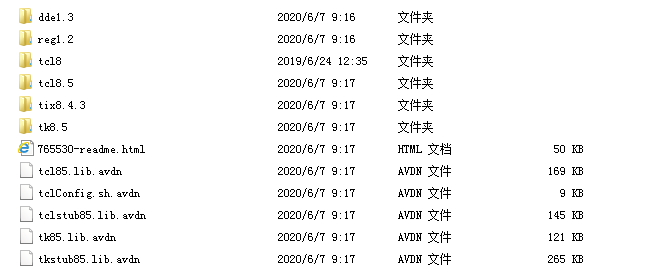

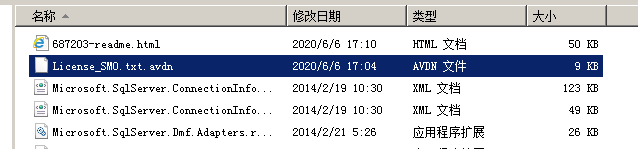

Avaddon,深渊的天使,指挥蝗虫大军。希伯来语中的“ Avaddon”意为“死亡之地”或“地狱之深”,在各种文学作品中都有提及。被加密文件的扩展名为.avdn,如下,每个目录都附带有HTML格式勒索信。

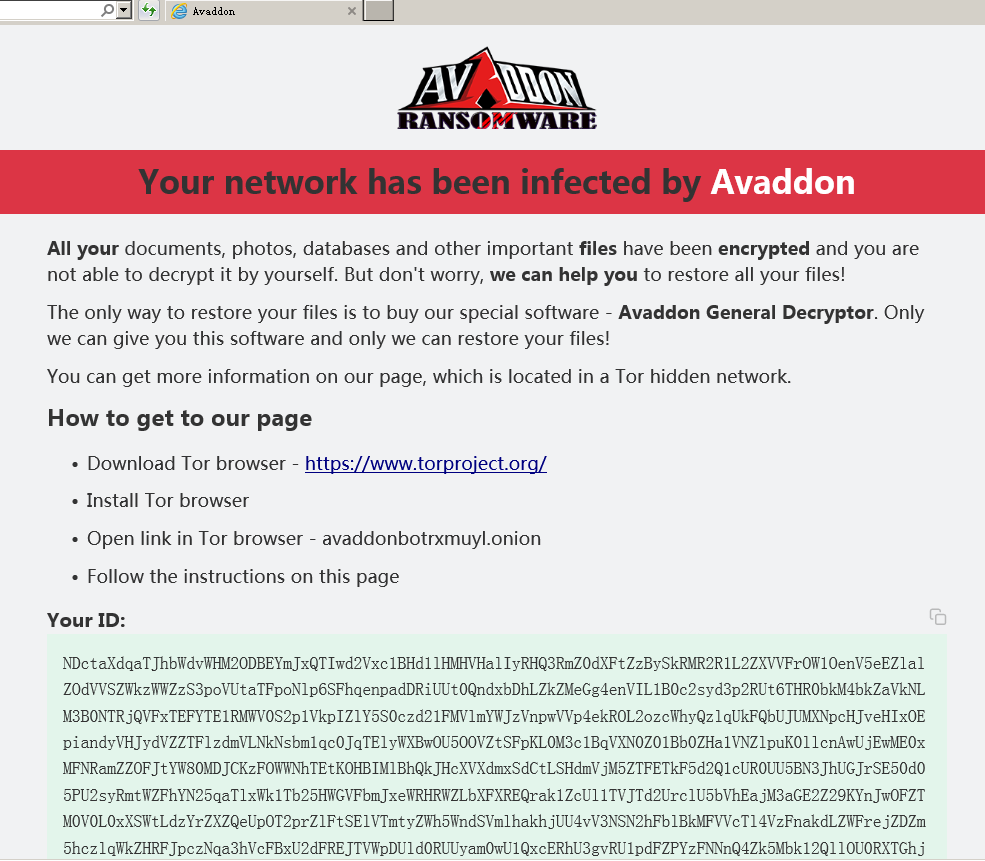

Avaddon勒索针对以下几种语言的用户,有英语,西班牙语,法语,意大利语,葡萄牙语,中文,日语,韩语。在官方的描述中也有德语,勒索信与其余全球流行的勒索家族命名类似,格式如<number>-readme.html,举例:607416-readme.html,857334-readme.html。

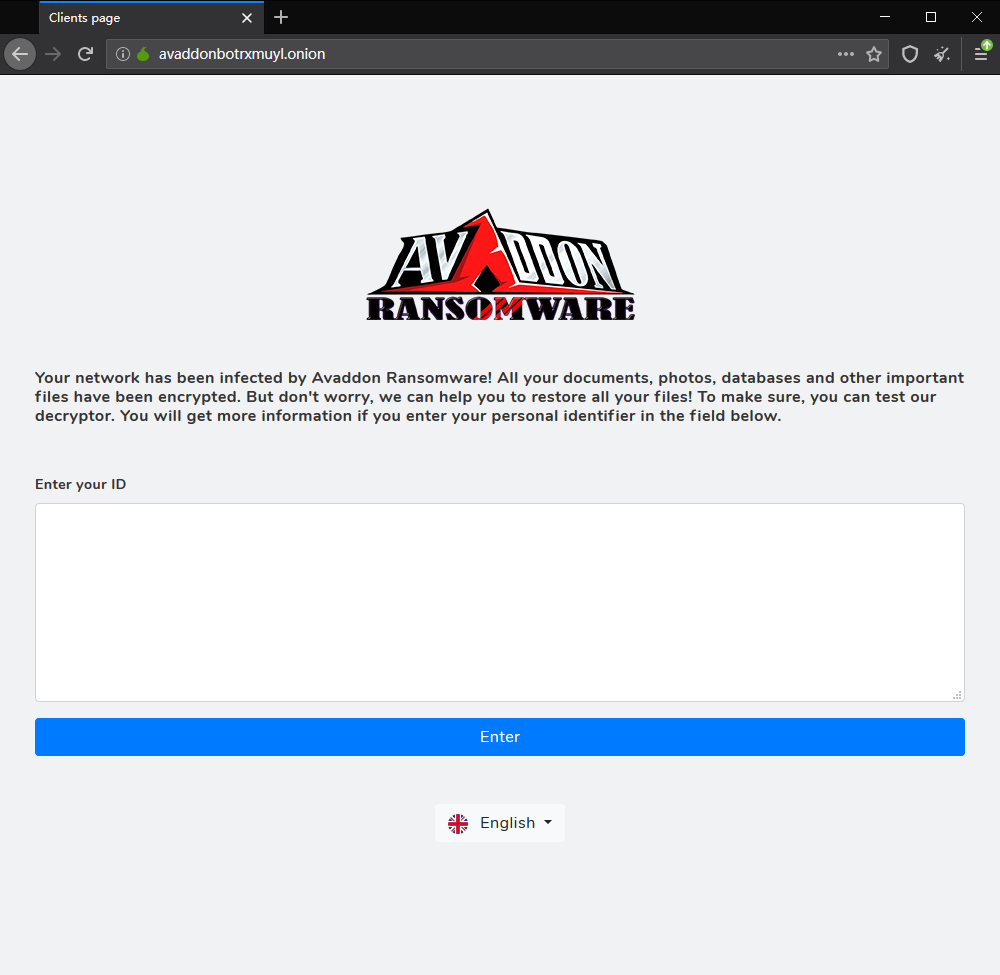

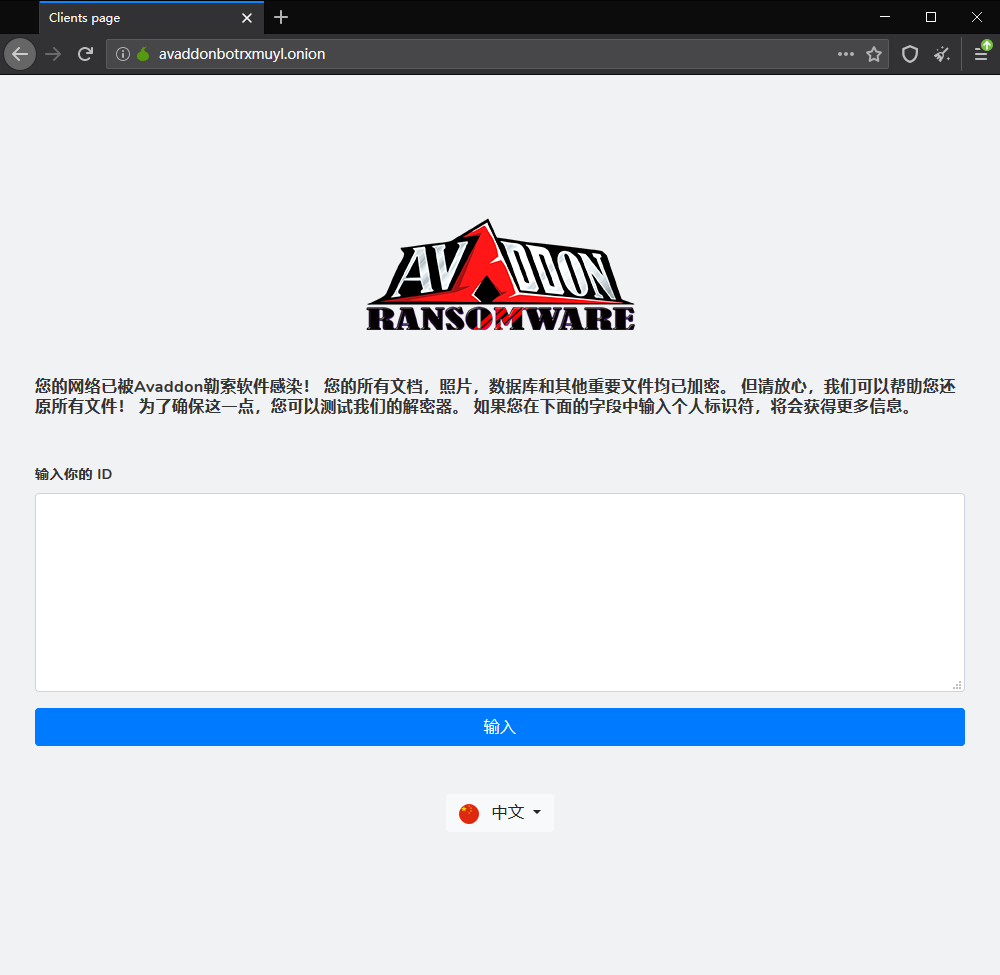

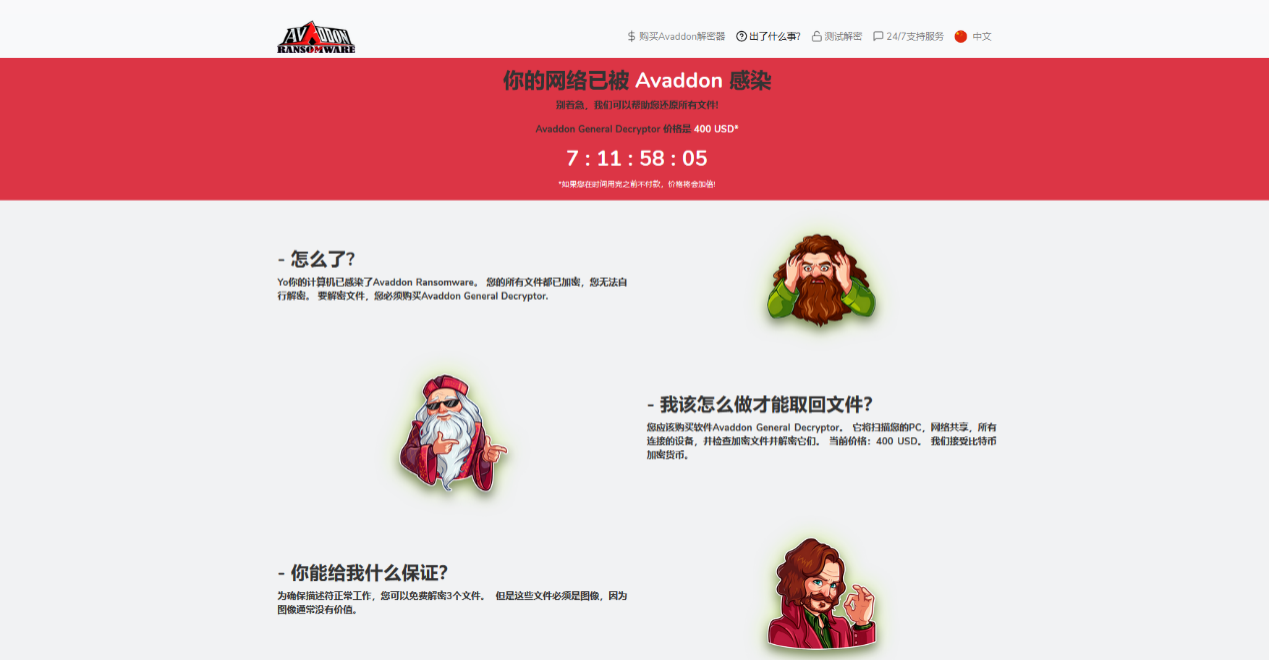

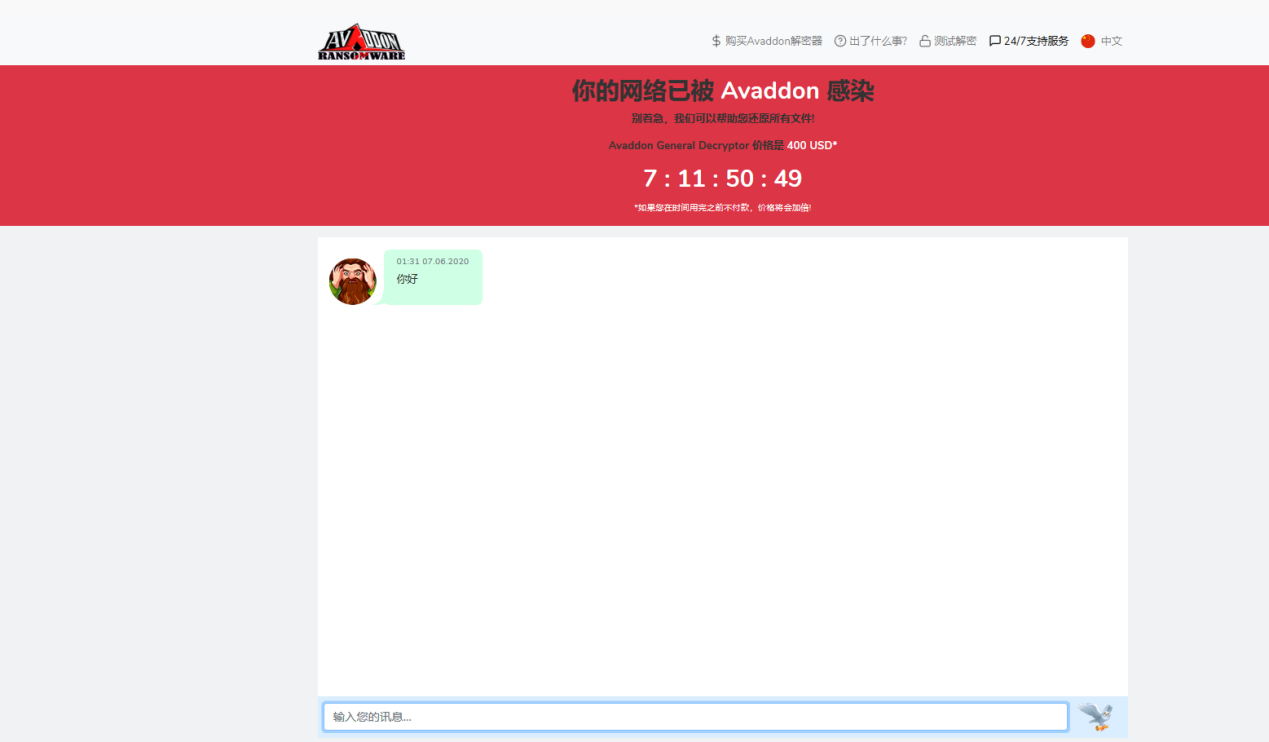

勒索信中提供的联系站点avaddonbotrxmuyl.onion,如下。

勒索软件联系解密站点上有一个带有倒计时的页面,存在用于支付的二维码。

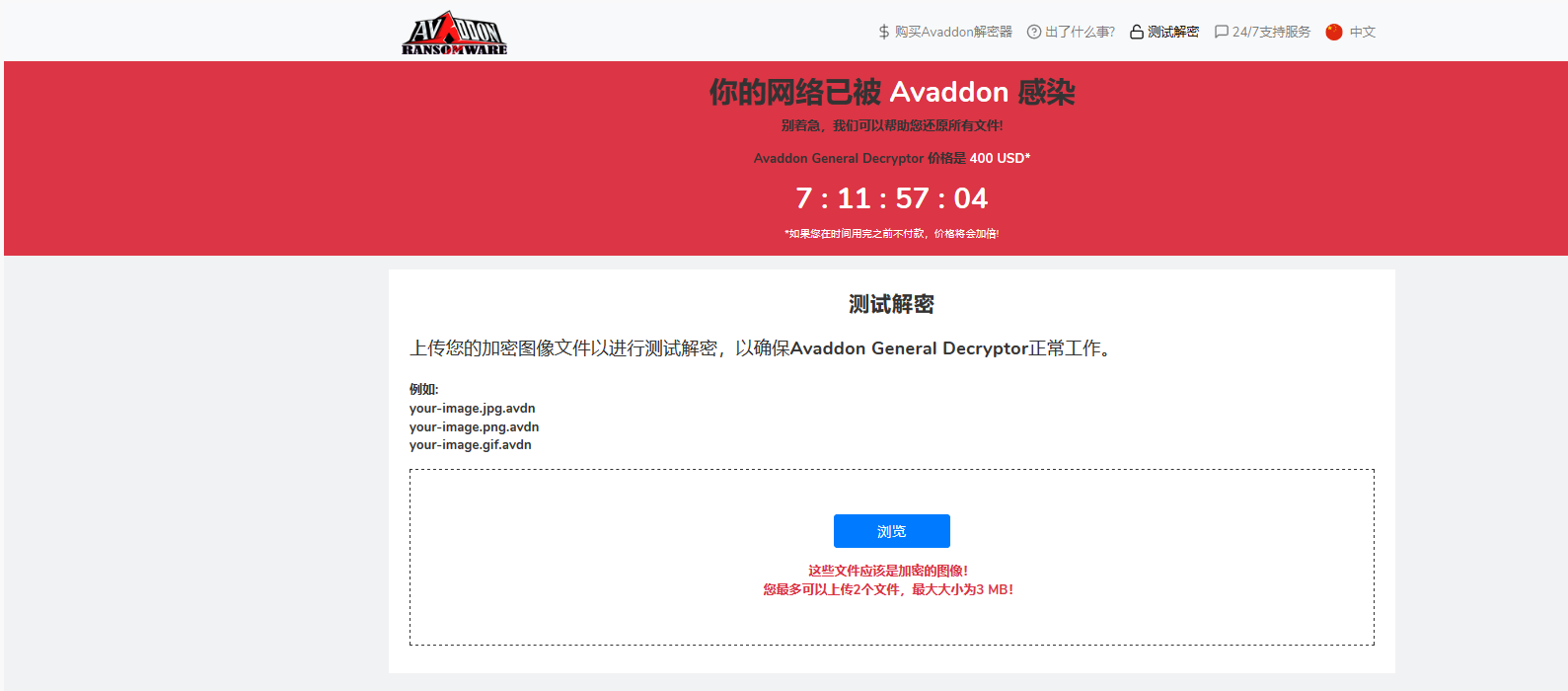

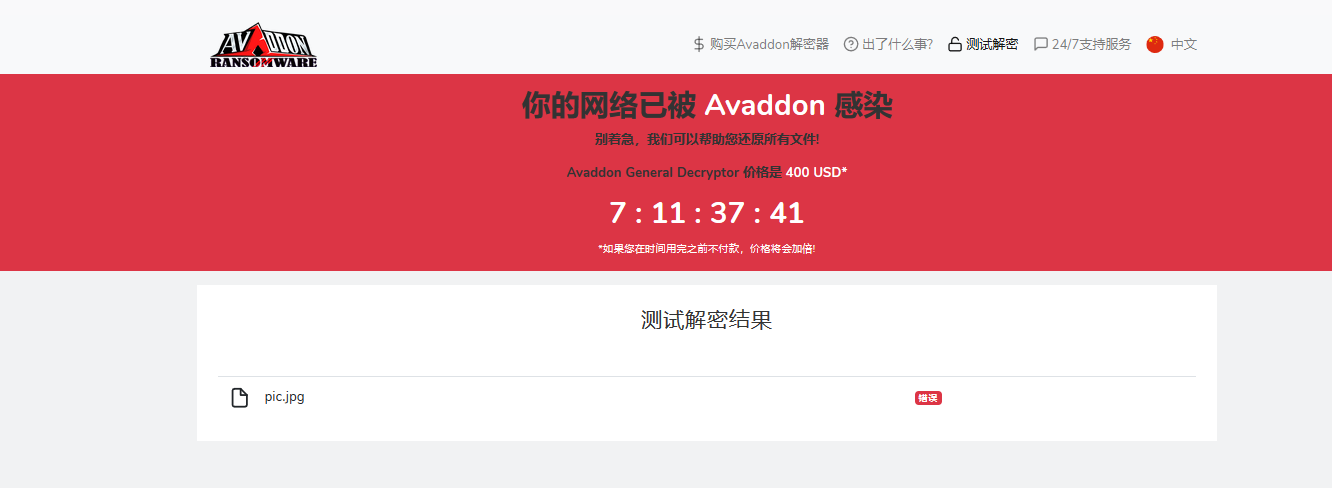

检测下是否能解密,如下。

解密完后对文件类型会判断,简单的绕过以失败告终。

黑客提供的比特币地址,查询后如下。

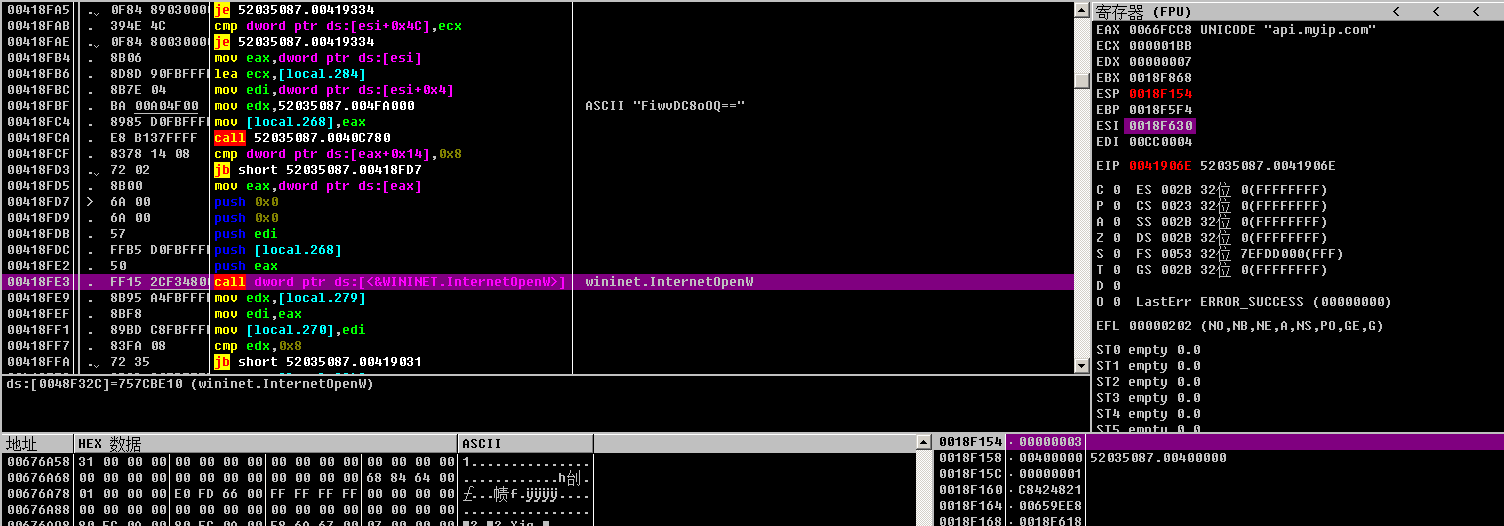

加密之前会查询api.myip.com站点获取地区与IP,不对来自前苏联国家/地区的用户文件进行加密。加密之前,会清空回收站,删除卷影副本,控制卷影存储的大小,在执行阶段使用以下命令禁用Windows恢复和修复功能:

wmic.exe SHADOWCOPY /nointeractive

wbadmin DELETE SYSTEMSTATEBACKUP

wbadmin DELETE SYSTEMSTATEBACKUP -deleteOldest

bcdedit.exe /set {default} recoveryenabled No

bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures

vssadmin.exe Delete Shadows /All /Quiet 调用vssadmin.exe删除卷影

C:\Windows\system32\vssvc.exe

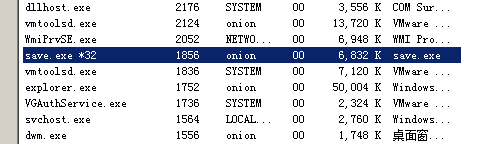

加密完成后,依然会驻留后台,如下。

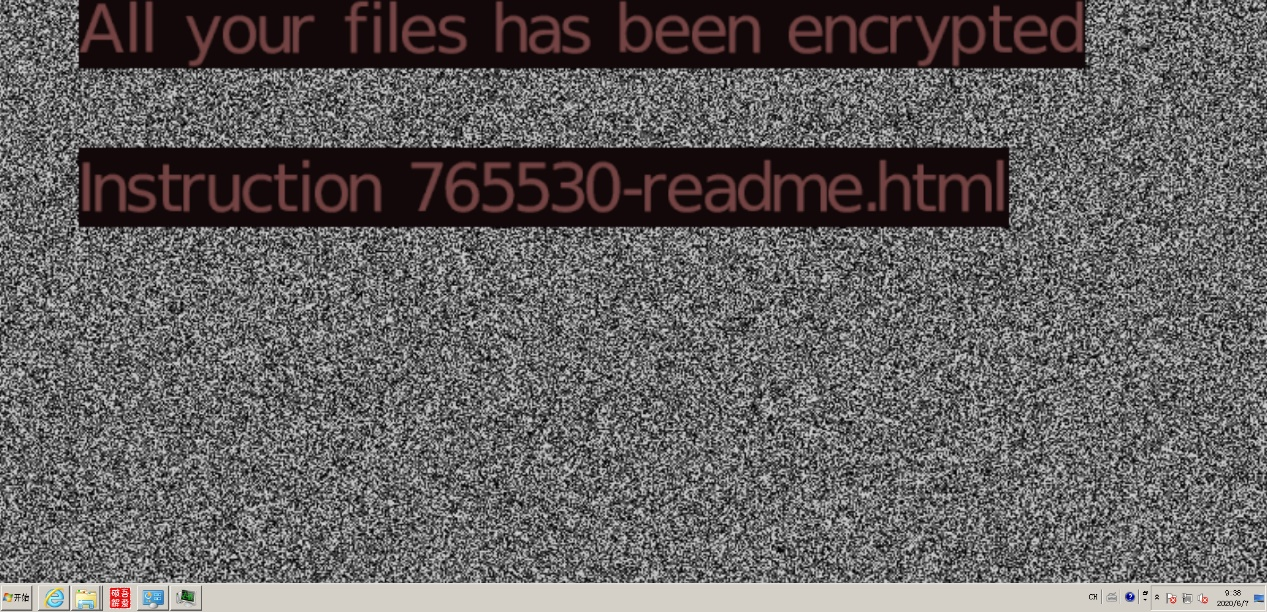

加密过程中会更改用户桌面壁纸,更醒目的提醒受害者注意释放在本地的勒索信文件。

样本分析

执行过程如下

1)执行JavaScript文件之后调用PowerShell开启无文件攻击,最后从黑客服务端下载勒索软件至本地执行;

2)勒索软件执行后会设置注册表以此绕过UAC,提升为管理员权限(条件需重启);

3)除了有查询当前地区与IP外,加密过程并不需要网络连接;

4)终止进程与服务,停止许多可以影响加密文件效果的系统服务与进程;

5)检查从“ A”到“ Z”的所有逻辑驱动器,搜索隐藏的驱动器并将其安装;

6)更改文件属性以获得对其的完全访问权限;

7)在所有磁盘类型上以多线程模式执行文件加密;

加密的文件类型有如下:

微软Office文档,OpenOffice,PDF,文本文件,数据库,照片,音乐,视频,图像文件,其他文档等。

经分析发现存在UAC绕过,通过使用CMSTPLUA COM接口禁用UAC。

路径:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System,值:EnableLUA。

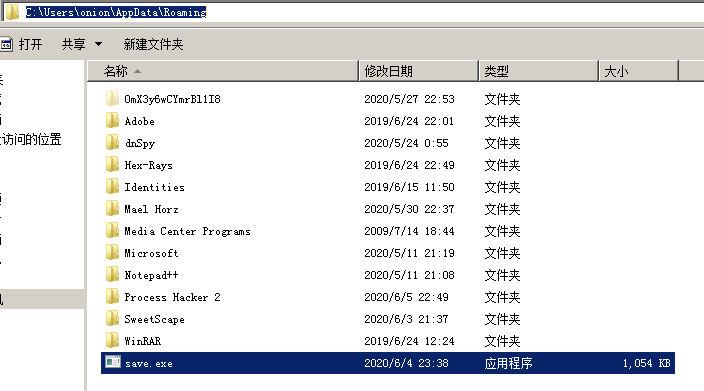

写入注册表启动项,便于后续重启时启动,C:\Users\onion\AppData\Roaming\sava.exe。

查询IP地址,确定当前环境是否需要加密。

存在的RSA公钥如下:

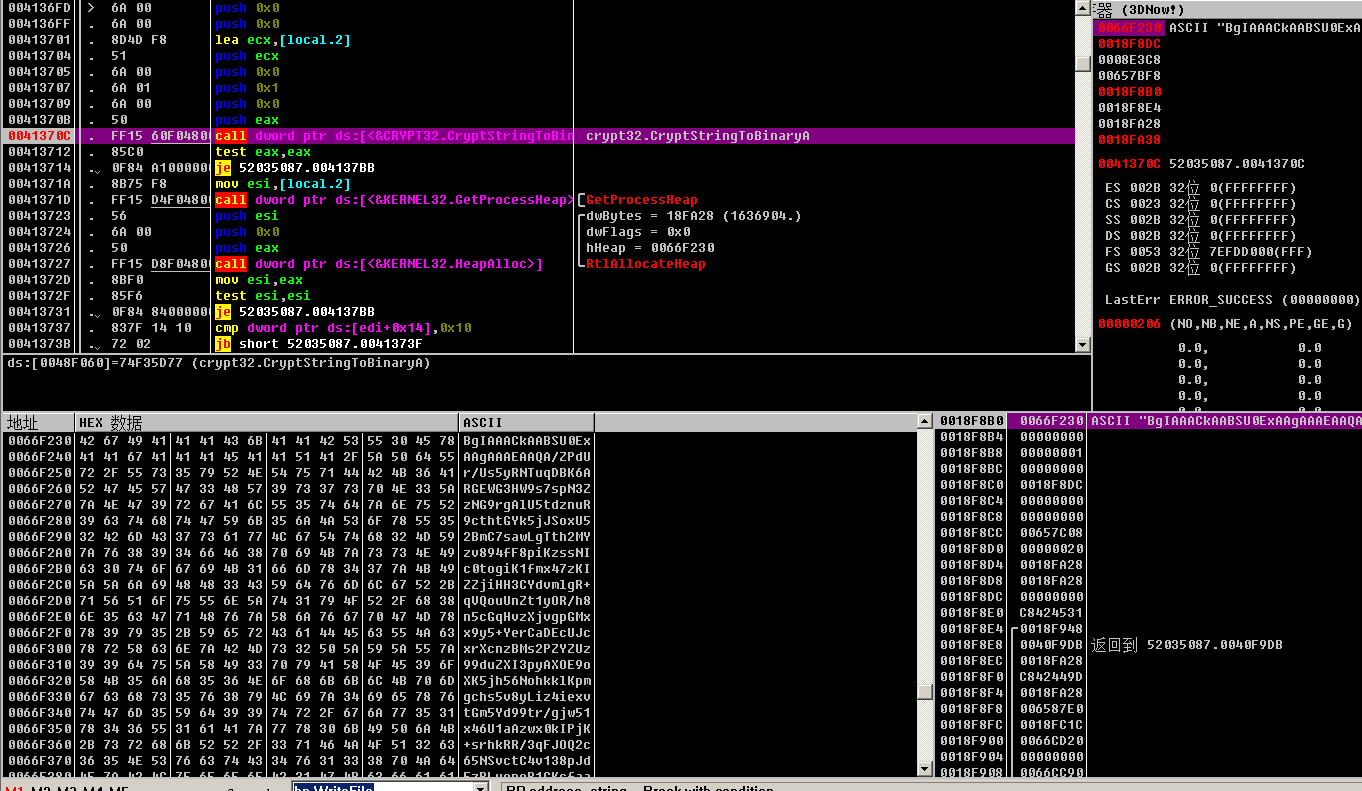

BgIAAACkAABSU0ExAAgAAAEAAQA/ZPdUr/Us5yRNTuqDBK6ARGEWG3HW9s7spN3ZzNG9rgAlU5tdznuR9cthtGYk5jJSoxU52BmC7sawLgTth2MYzv894fF8piKzssNIc0togiK1fmx47zKIZZjiHH3CYdvmlgR+qVQouUnZt1yOR/h8n5cGqHvzXjvgpGMxx9y5+YerCaDEcUJcxrXcnzBMs2PZYZUz99duZXI3pyAXOE9oXK5jh56NohkklKpmgchs5v8yLiz4iexvtGm5Yd99tr/gjw51x46U1aAzwx0kIPjK+srhkRR/3qFJOQ2c65NSvctC 4v138pJdEzBLuenoB1GKcfaaU/EQJm3qAKQMeyXu

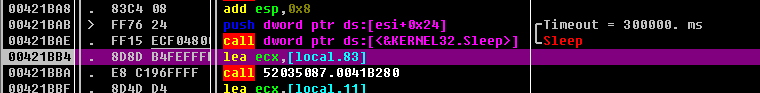

延时5分钟,以此绕过沙箱。

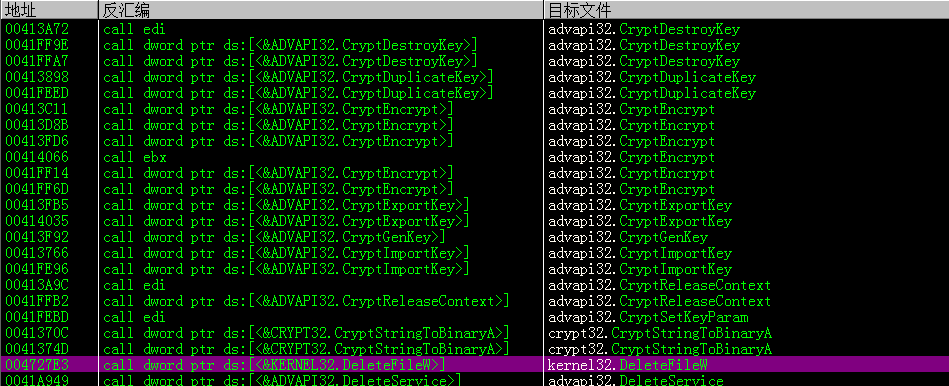

sub_4137E0为勒索软件文件操作核心函数,不过作为安全研究人员这里只重点关注下勒索软件加密算法与流程,以期寻找到缺陷进而解密文件。通过导入的API函数可大致猜测是采用了微软的CSP机制进行加密,如下。

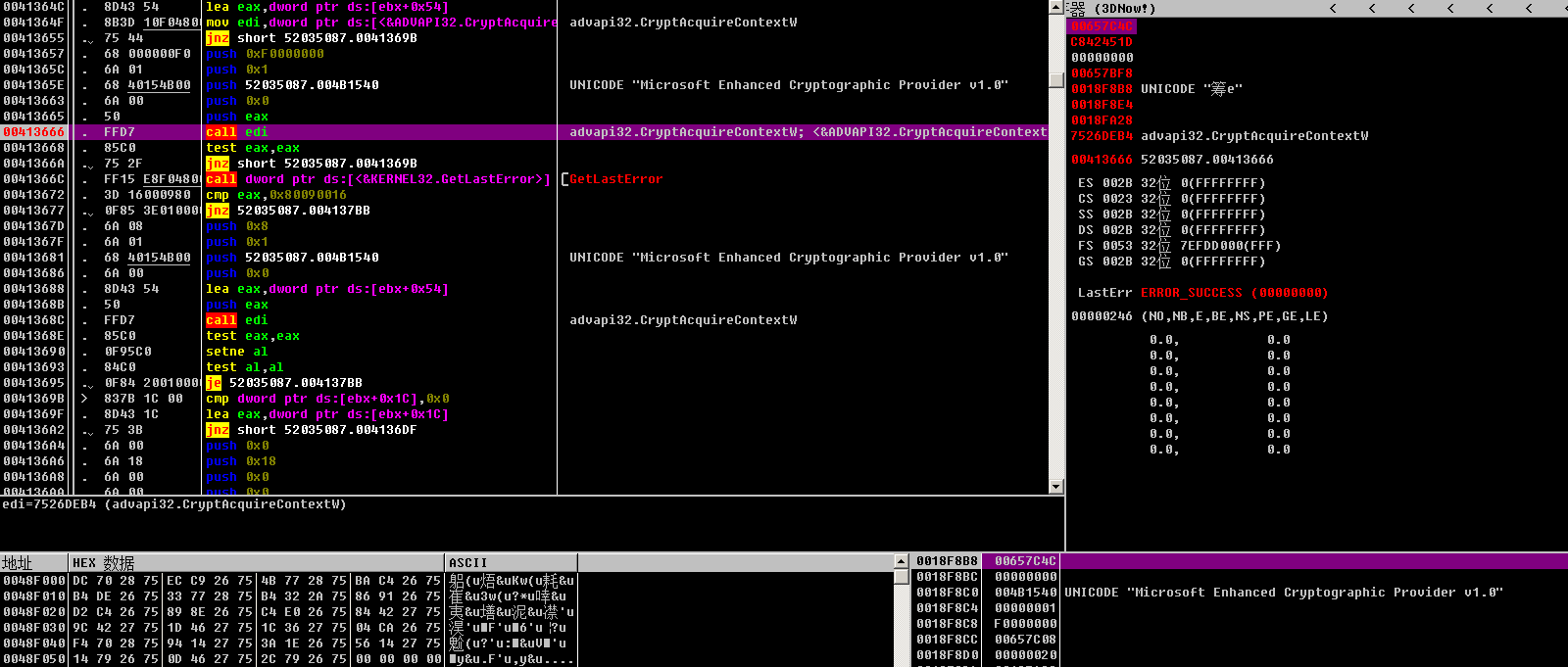

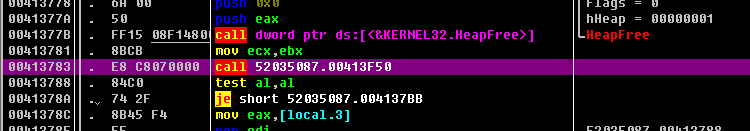

加密前初始化CSP容器,如下。

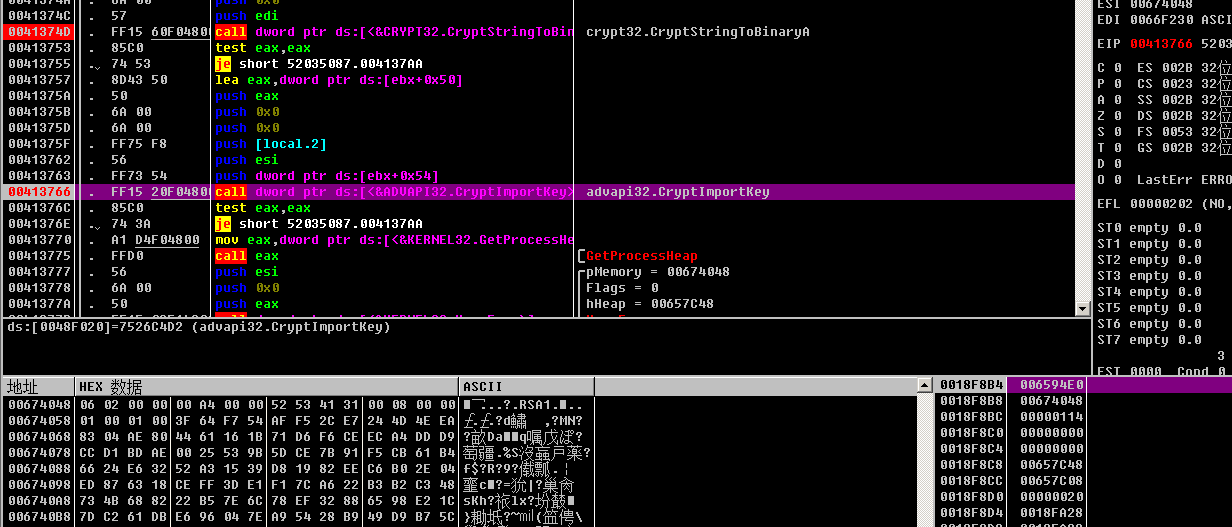

转换RSA公钥,如下。

加密文件前首先导入RSA公钥,准备加密环境。

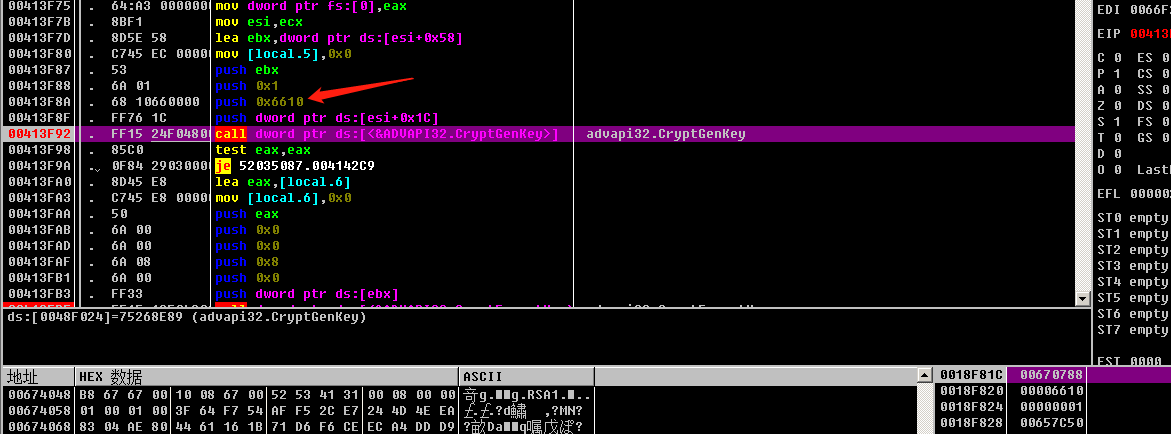

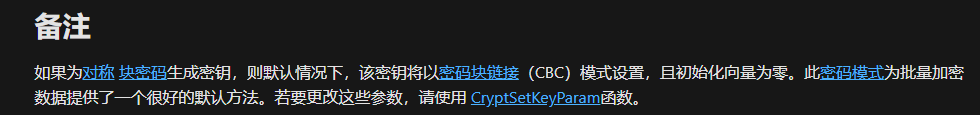

默认为CBC模式,如下。

导出生成的密钥,如下。

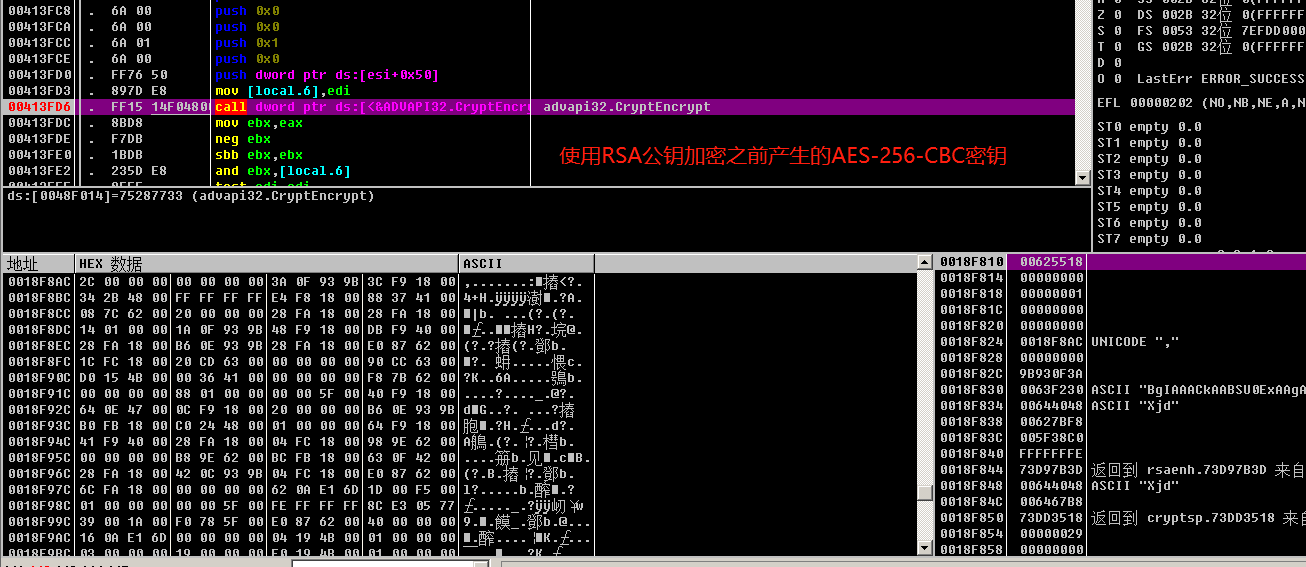

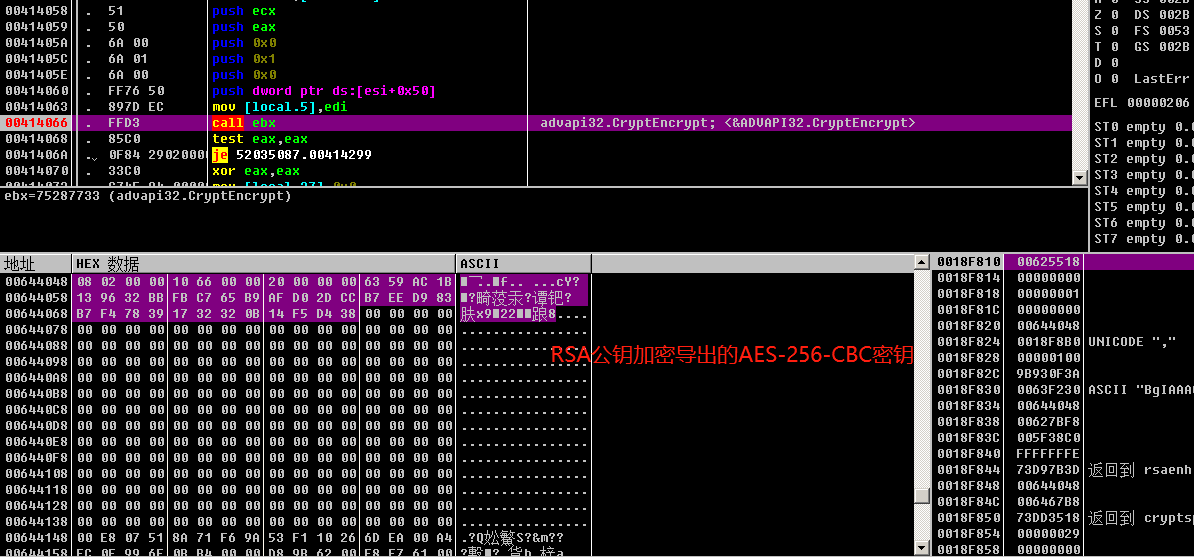

RSA加密AES-256-CBC密钥,如下。

RSA2048加密结果如下

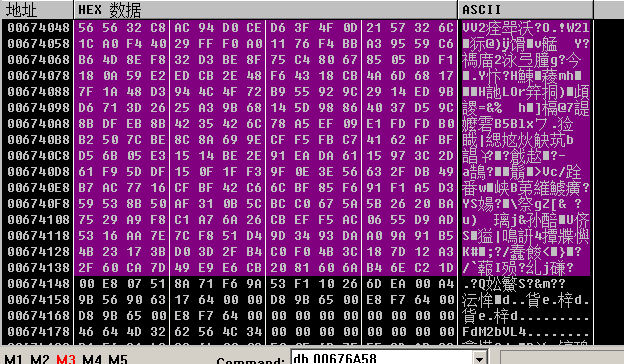

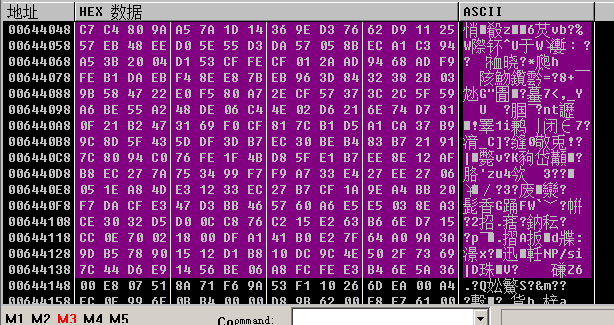

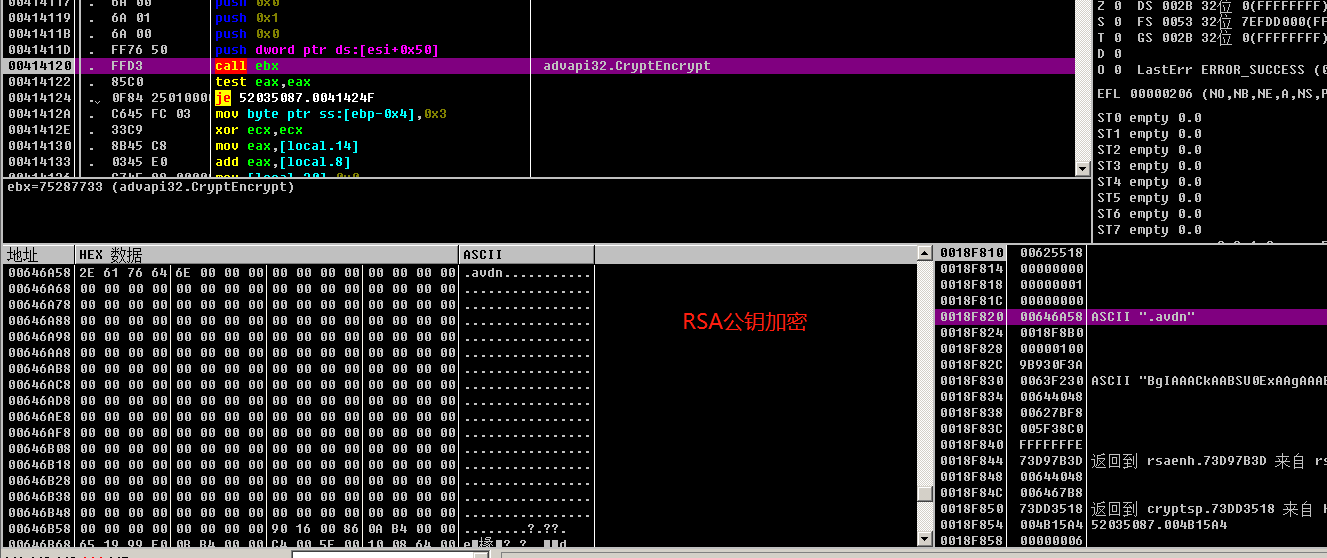

使用RSA-2048加密当前样本后缀字符串”.avdn”作为标记,如下。

以上是一次过程,后来经多次验证过程如下,该勒索软件采用了较为健壮的加密方案。

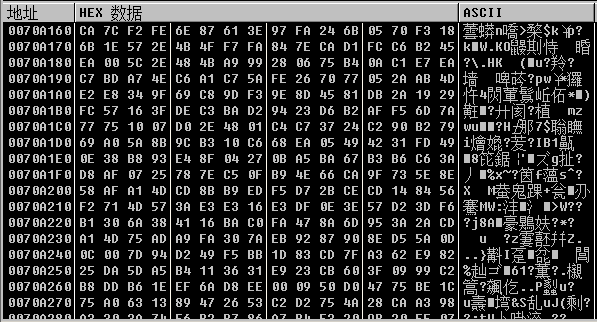

加密结果如下

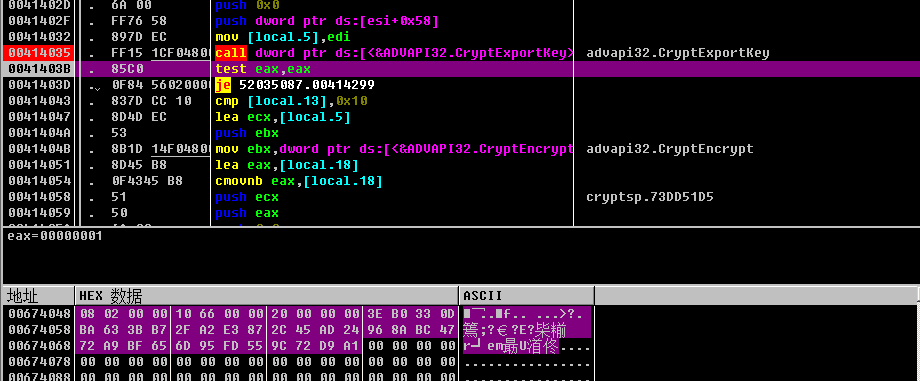

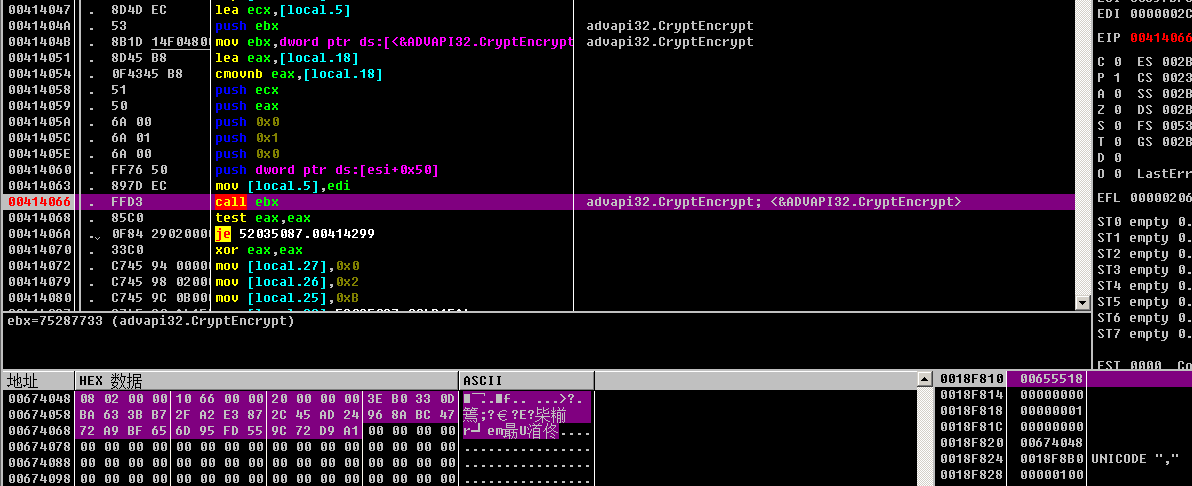

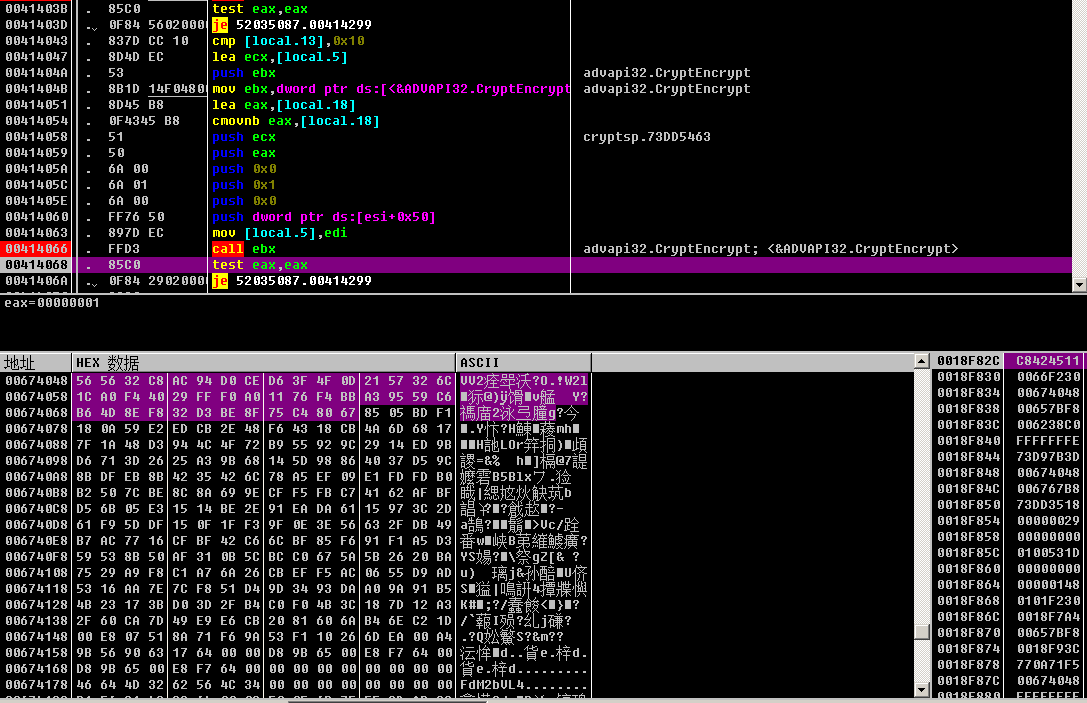

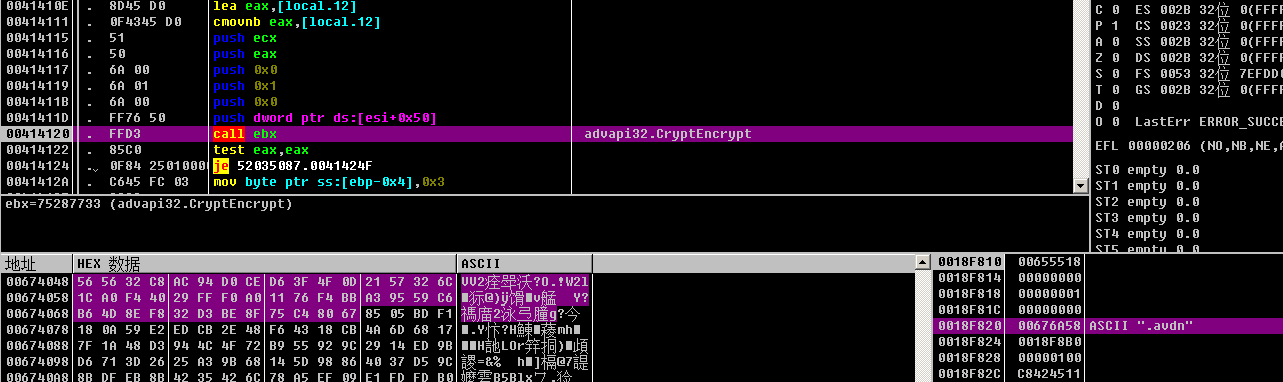

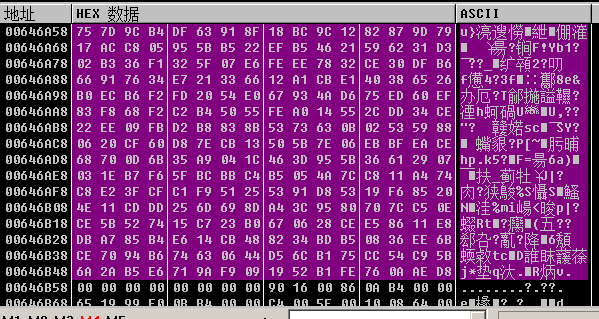

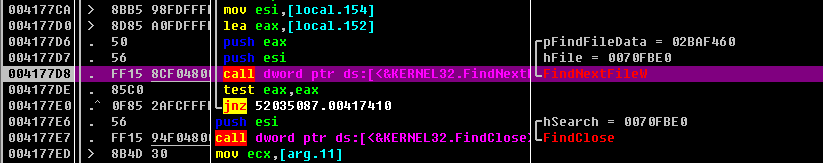

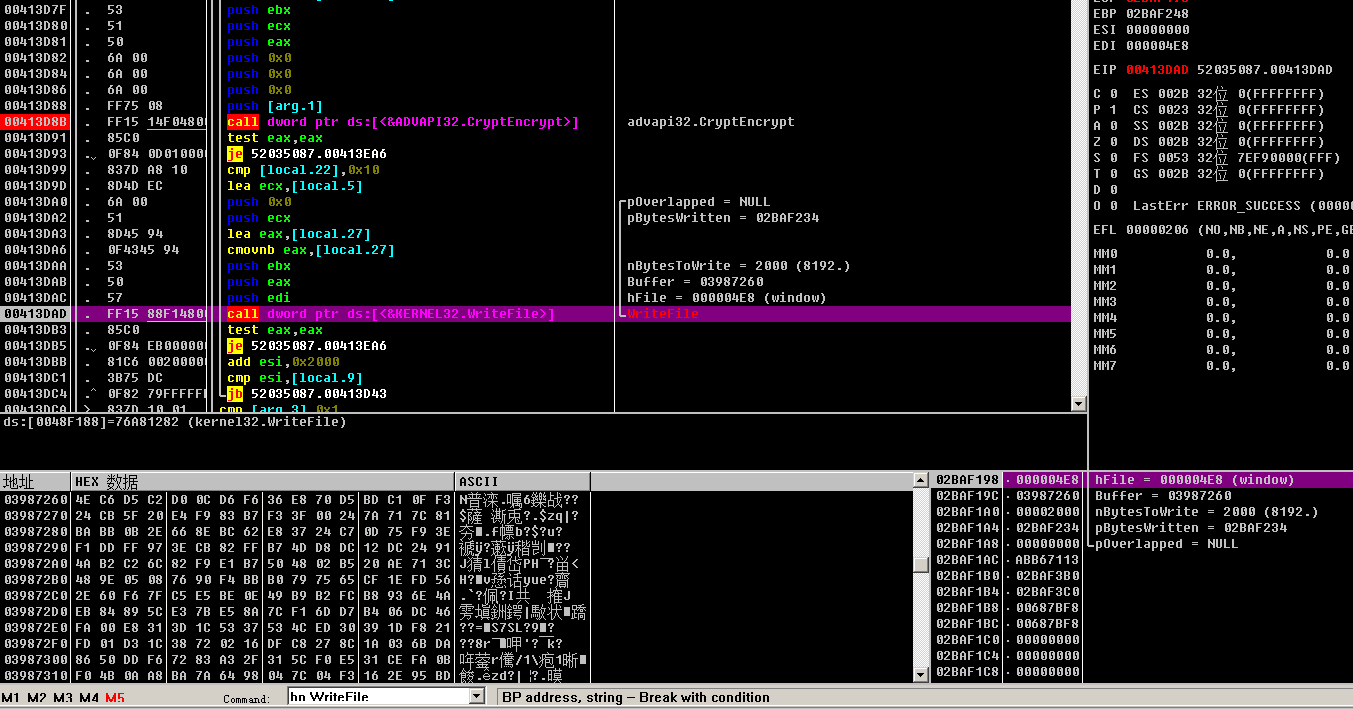

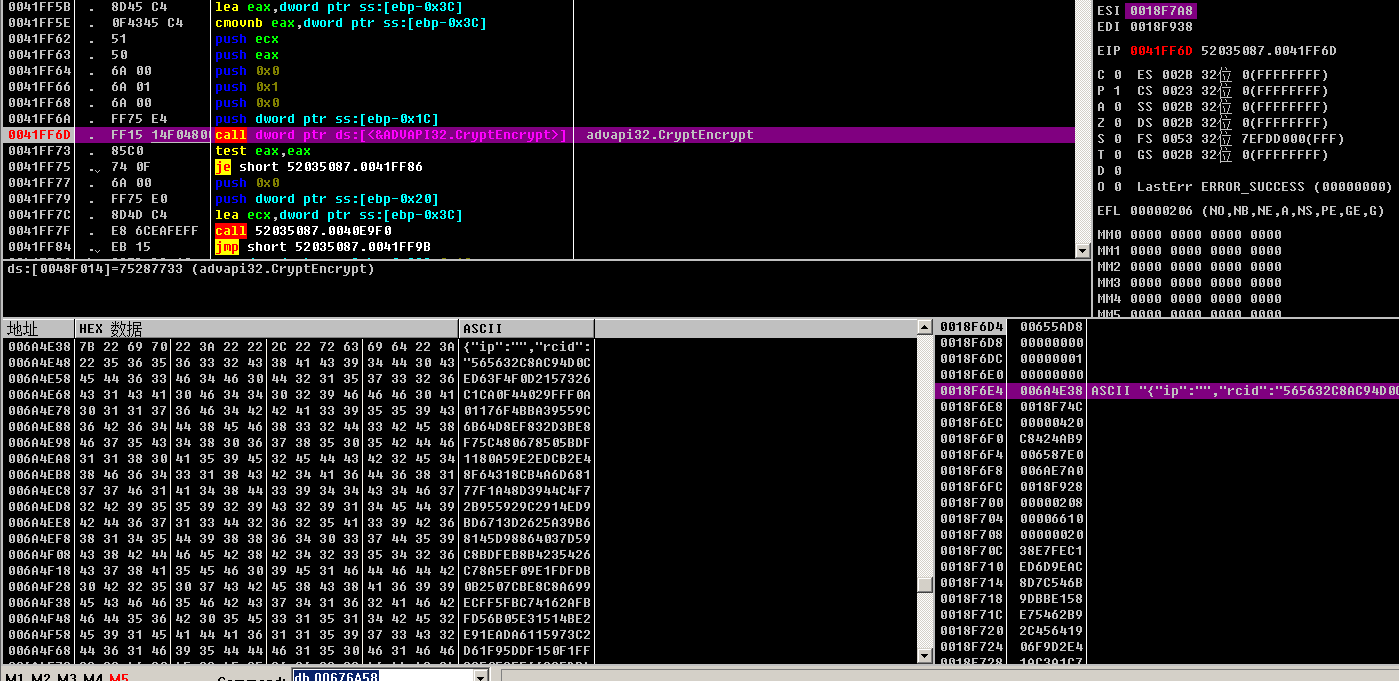

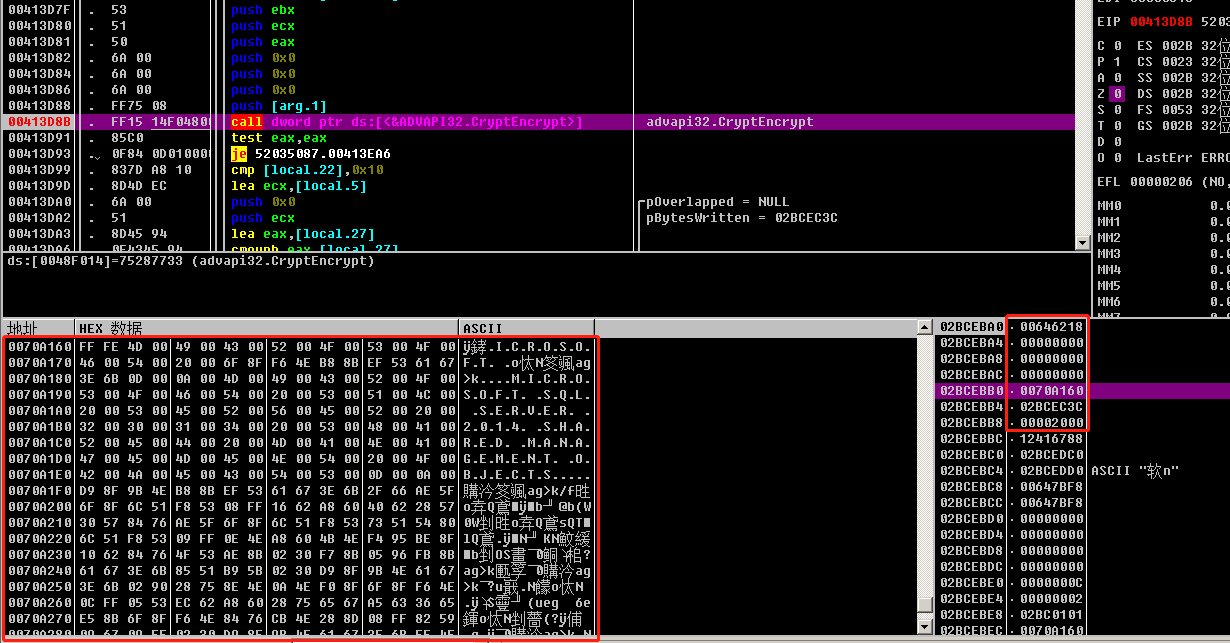

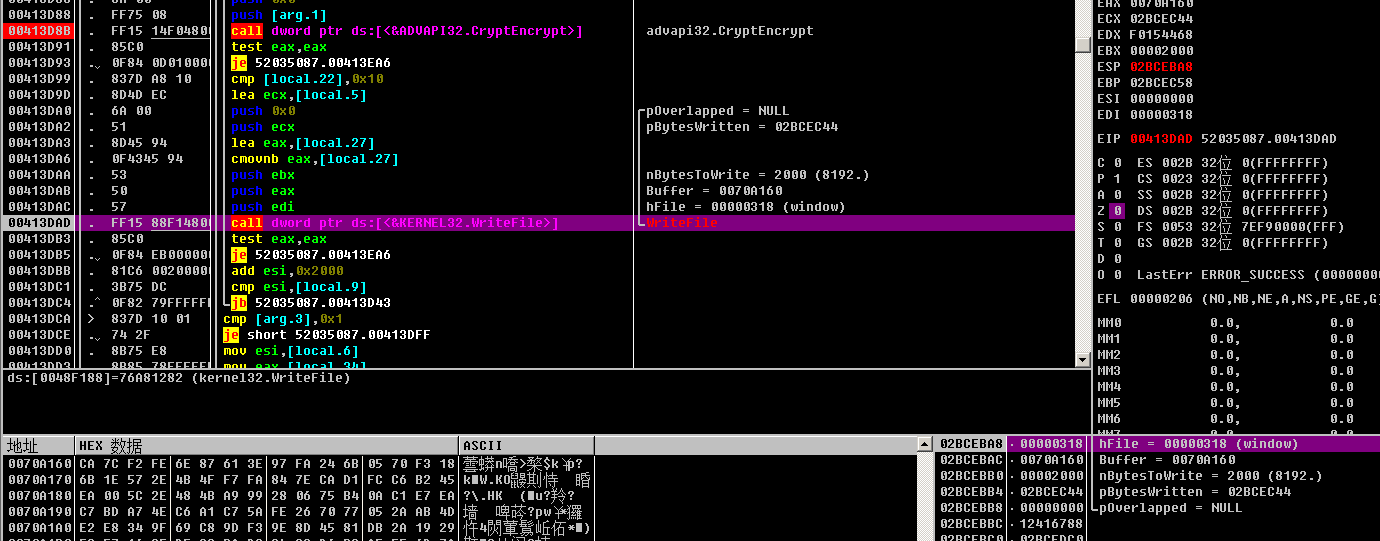

以上勒索软件对当前系统的加密密钥保护工作完成后,开始搜索驱动器并遍历找到需要加密的文件,最后加密功能采用的是依然是CryptEncrypt,如下。

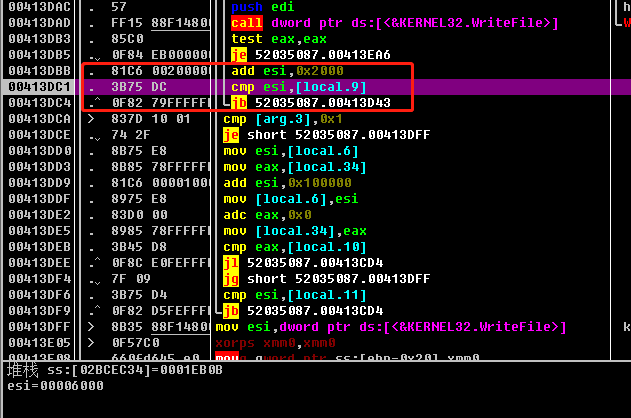

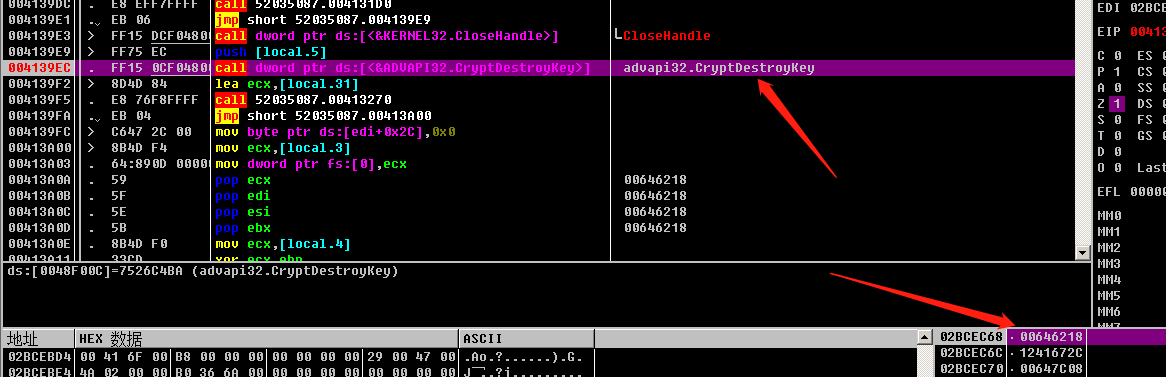

加密文件时会对文件进行切块,因为在这里CryptEncrypt函数每次只加密0x2000个字节,加密完写入文件后,会对当前使用的密钥句柄进行销毁。

经过整体分析后发现全部文件加密采用的是最初CryptGenKey产生的密钥,属于同一密钥。接下来是勒索信中ID的产生,采用RSA再次加密之前RSA加密后的AES密钥与后缀名以及与获取的IP地址拼接成的字符串,作为勒索信中用户ID。

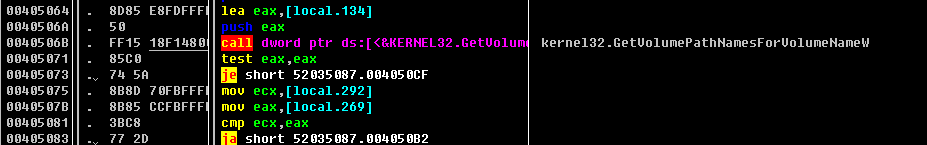

获取驱动器信息,开始搜索。

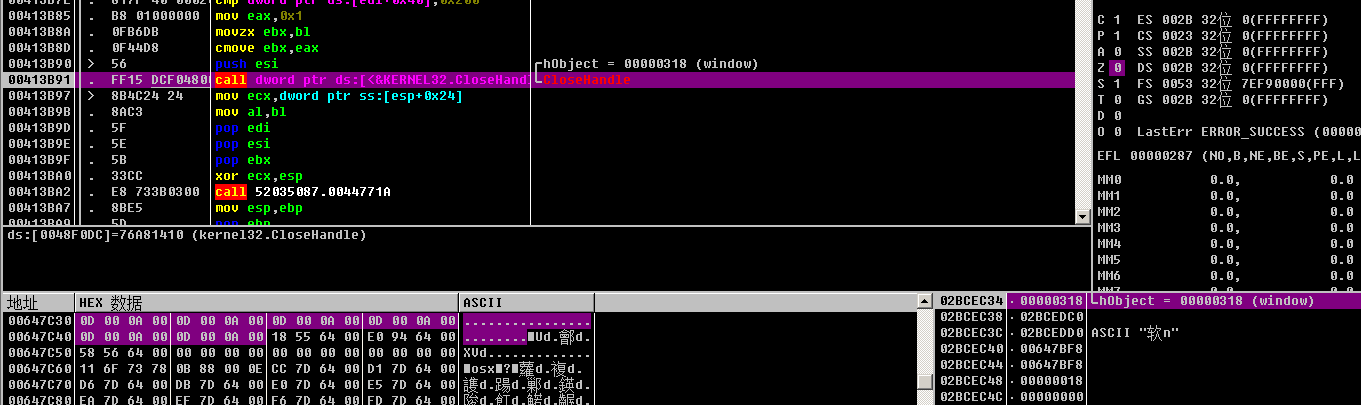

读取完就关闭当前文件,然后对读取的内容进行加密。

文件加密,如下。

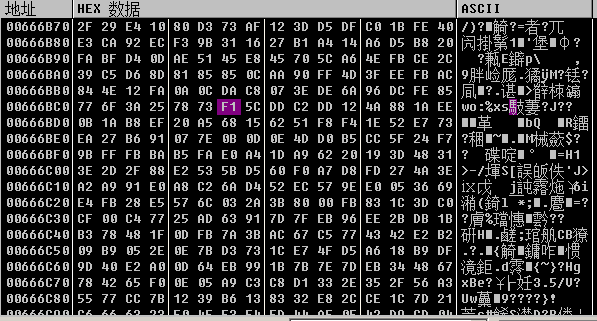

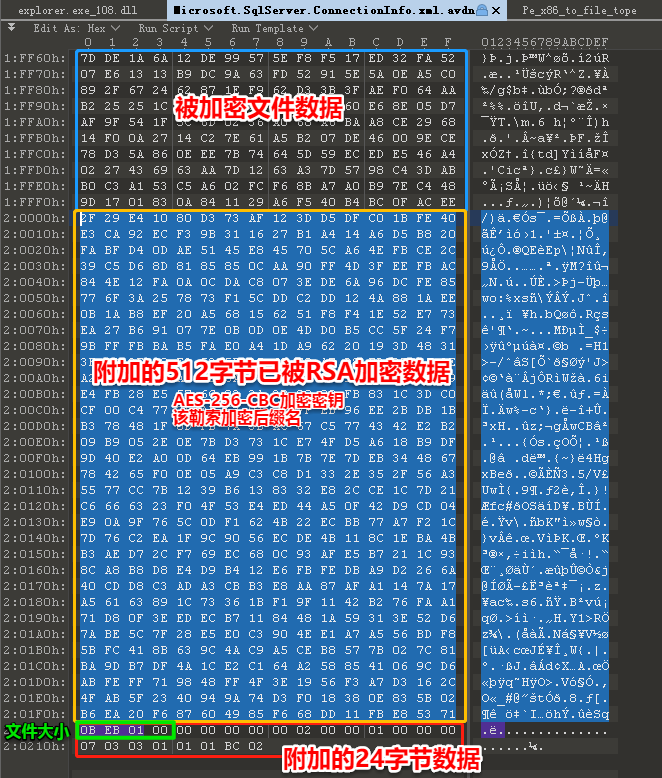

加密结果,如下。

每次加密0x2000个字节,如下。

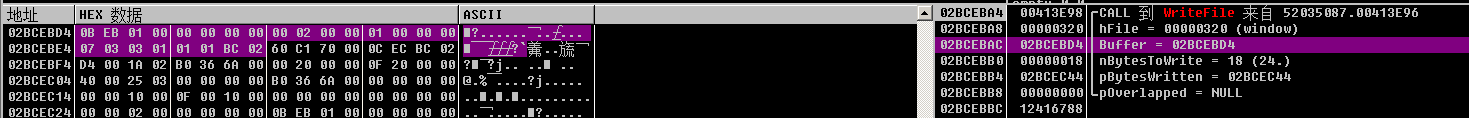

将加密结果写入原文件,如下。

最后写入512个字节数据

再写入24个字节数据

加密文件格式组成,如下。

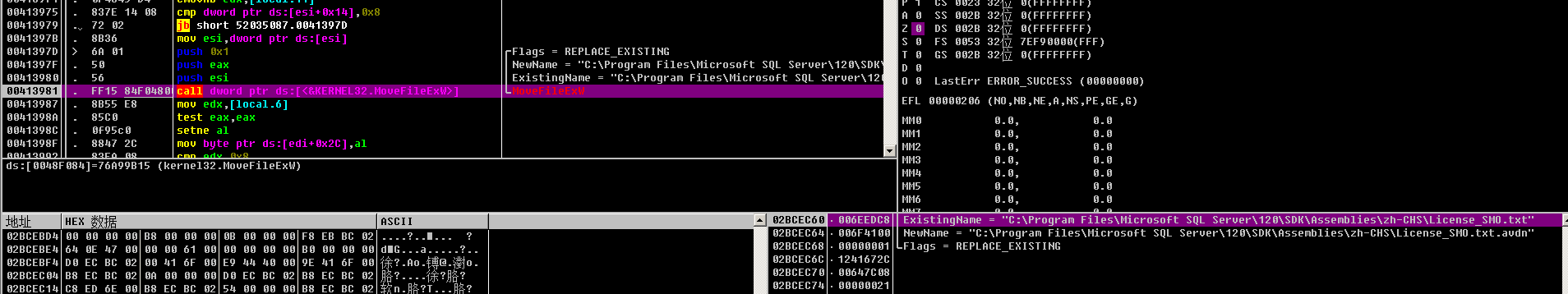

加密完成写入原文件后采用MoveFile更改文件名,如下。

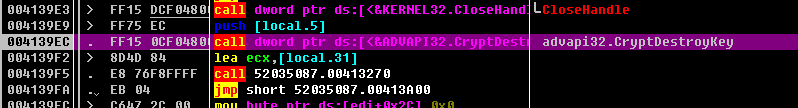

加密完成继续销毁密钥,如下。

加密完后文件命名情况,如下。

关于解密

由于采用了类似WannaCry勒索加密的方式,如调用了微软的CSP容器进行加密,但作为文件加密时使用的CryptGenKey产生的密钥却被内置的RSA-2048公钥进行了加密;同时勒索软件又删除了系统卷影,部分恢复功能已无法生效;联系的方式里并没有采用邮箱进行联系,而是采用了TOR站点进行访问联系,这也存在匿名性;调用CryptGenKey虽然保证了一台设备一个密钥(随机性),但是由于采用的RSA加密公钥是内置一致的,所以官网显示的通用解密器也是存在可能的。

综合以上分析得到的结果,如果没有黑客对应的RSA私钥,则无法解密文件。

持续追踪

目前已发现国内用户已中招,深信服安全团队提醒广大用户需高度警惕,谨防中招。

威胁情报

HASH

06072312768ba47c162d2aead14bb170

c9ec0d9ff44f445ce5614cc87398b38d

URL

http://217[.]8[.]117[.]63/sava.exe

解决方案

深信服下一代防火墙AF、终端检测响应平台EDR、安全感知平台SIP等安全产品均能有效检测防御此恶意软件,已经部署相关产品的用户可以进行安全扫描,检测清除此恶意软件,如图所示:

来源:freebuf.com 2020-09-08 17:31:16 by: 深信服千里目安全实验室

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册