奇安信代码安全实验室研究员为Red Hat发现六个漏洞(CVE-2020-14364、CVE-2020-10756、 CVE-2020-12829、 CVE-2020-14415、 CVE-2020-15863和CVE-2020-16092),其中CVE-2020-14364 被评为具有“重要影响”。研究员第一时间向Red Hat报告且协助其修复漏洞。

近日,Red Hat发布了补丁更新公告以及致谢公告,公开致谢奇安信代码安全实验室研究人员。

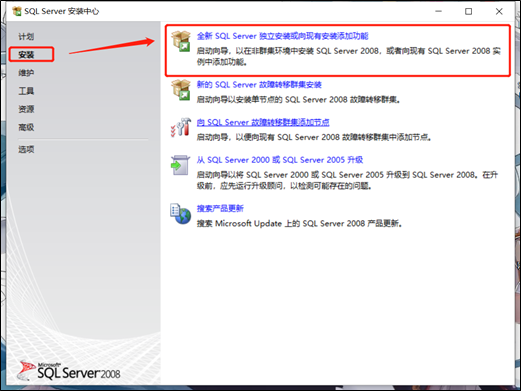

![图片[1]-奇安信代码安全实验室帮助Red Hat修复多个 QEMU高危漏洞,获官方致谢 – 作者:奇安信代码卫士-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20200825/1598335479.png)

图:Red Hat官方致谢

漏洞简述

CVE-2020-14364 – QEMU: USB 仿真器越界读/写访问

QEMU 的USB 仿真器中存在越界读/写访问问题。当处理来自guest 的USB 数据包时,如果do_token_{in,out} 例程中的‘USBDevice->setup_len’ 超过USBDevice->data_buf[4096],则会产生越界读/写访问问题。Guest 用户可利用该缺陷使QEMU 进程崩溃,从而导致拒绝服务或可能以主机上QEMU 进程的权限执行任意代码。该漏洞能够直接造成虚拟机逃逸且影响范围巨大。

CVE-2020-10756 — QEMU 仿真器SLiRP 网络实现中的越界读取

当中继到ICMP echo 请求时(即ping),icmp6_send_echoreply() 例程中就会产生越界读取问题。它可导致恶意guest 泄露主机内存内容,从而可能造成信息泄露。

CVE-2020-12829 — 整数溢出

QEMU 仿真器的 SM501 显示驱动实现中存在一个整数溢出漏洞。通过 sm501_2d_engine_write() 回调处理 MMIO 写入操作时,COPY_AREA 宏中会产生整数溢出漏洞。本地攻击者能够滥用该缺陷导致主机上的 QEMU 进程崩溃,从而造成拒绝服务。

CVE-2020-14415 — 拒绝服务

QEMU OSS 音频驱动不正确地处理了某些操作。Guest 攻击者可能利用该缺陷导致 QEMU 崩溃,从而造成拒绝服务。

CVE-2020-15863 — QEMU 仿真器 XGMAC 以太网控制器中的缓冲溢出

该漏洞发生在数据包传输过程中,影响高库和中途仿真机器。Guest用户或进程可利用该缺陷导致主机上的 QEMU 进程崩溃,从而造成拒绝服务或以 QEMU 进程执行代码的后果。

CVE-2020-16092 — 网络数据包处理组件中QEMU断言失败

该缺陷影响 “e1000e” 和 “vmxnet3” 网络设备。该缺陷可导致恶意 guest 用户或进程中止主机上的 QEMU 进程,从而造成拒绝服务后果。

上述问题已修复,用户应尽快予以更新。

参考链接

https://access.redhat.com/security/cve/CVE-2020-15863

https://access.redhat.com/security/cve/CVE-2020-10756

https://access.redhat.com/security/cve/CVE-2020-16092

https://access.redhat.com/security/cve/CVE-2020-12829

https://access.redhat.com/security/cve/CVE-2020-14364

https://access.redhat.com/security/cve/CVE-2020-14415

https://ubuntu.com/security/notices/USN-4467-1

![图片[2]-奇安信代码安全实验室帮助Red Hat修复多个 QEMU高危漏洞,获官方致谢 – 作者:奇安信代码卫士-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20200825/1598335628.jpg)

来源:freebuf.com 2020-08-25 14:07:48 by: 奇安信代码卫士

请登录后发表评论

注册