自2020年3月以来,出现了一系列持续针对Office 365账户进行鱼叉式网络钓鱼的BEC活动,其目标是全球1000多家企业的高管,近期的活动主要针对美国和加拿大的高管。

我们将攻击者命名为“Water Nue”,该组织主要窃取财务主管的凭据以进一步进行金融欺诈。网络钓鱼邮件将用户重定向到伪造的Office 365登陆页面。一旦窃取了凭证并成功登陆账户,攻击者会将包含更改了银行信息票据的电子邮件发送给下属,试图通过资金转账请求窃取资金。

追踪Water Nue的活动

攻击组织有几个特点:尽管攻击者能够针对全球的高管,但他们的技术能力有限。虽然他们使用了基本的网络钓鱼工具(即没有后门、木马和其他恶意软件),但他们利用公共云服务执行攻击活动。攻击者利用云服务托管基础设施以混淆攻击活动,使其活动变得难以取证分析,这种策略在网络犯罪活动中已经变得越来越普遍。

我们注意到该活动,是因为网络钓鱼活动中使用了大量的电子邮件域名。我们发现,大多数收件人都在企业中担任很高的职位,特别是财务部门。我们遇到的第一个案例中,一家非洲银行的高级财务官给同事发送了一个PDF票据,并指定了香港的银行账户,该邮件是从攻击者测试过的钓鱼网站的IP地址发送的。

活动正在持续进行,当使用的域名在系统中被检出或被列入黑名单后,攻击者会更换到新的基础设施。

Water Nue活动分析

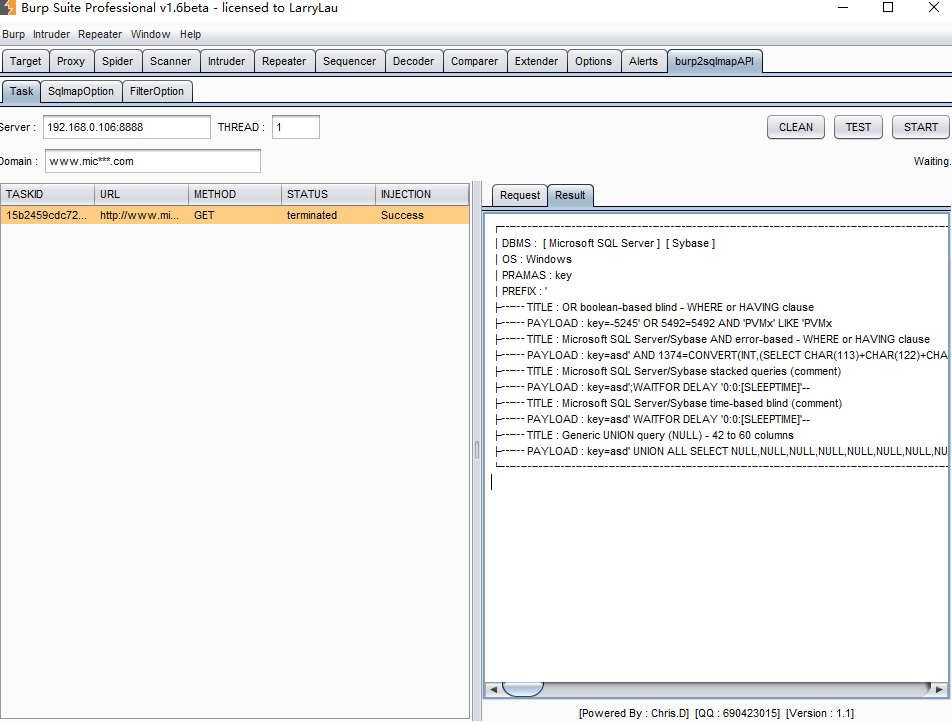

攻击者使用基于云的电子邮件分发服务(如SendGrid)发送带有链接的电子邮件,受害者点击该链接后会被重定向至伪造的Office 365页面。当用户进行登录时,攻击者通过一个简单PHP脚本就能够记录凭据。

![图片[1]-Water Nue网络钓鱼活动针对C-Suite的Office 365账户 – 作者:freebuf1006-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20200812/1597219040.jpg) 图1 Water Nue攻击流程

图1 Water Nue攻击流程

![图片[2]-Water Nue网络钓鱼活动针对C-Suite的Office 365账户 – 作者:freebuf1006-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20200812/1597219041.png) 图2 记录的凭据

图2 记录的凭据

虽然这不是新技术,但攻击者却非常成功,在撰写本文时,攻击者已经收集了800多个公司高管的凭据。

账户如何成为网络钓鱼攻击的目标

在7月发送给C级主管的电子邮件中,我们了解到基本的URL是U10450540[.]ct[.]sendgrid[.]net,最终的URL是*getting-panes[.]sfo2*。

![图片[3]-Water Nue网络钓鱼活动针对C-Suite的Office 365账户 – 作者:freebuf1006-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20200812/1597219043.png) 图3 邮件标题“from”字段是纽约和表示“Swiftme@{company domain names}”的各种电子邮件账户

图3 邮件标题“from”字段是纽约和表示“Swiftme@{company domain names}”的各种电子邮件账户

“Swiftme”出现在网络钓鱼邮件的标题中,并且带有伪造公司电子邮件域名的账户名,电子邮件标题和主题也伪装成语音邮件服务。

![图片[4]-Water Nue网络钓鱼活动针对C-Suite的Office 365账户 – 作者:freebuf1006-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20200812/1597219044.png) 图4 电子邮件

图4 电子邮件

需要注意的是,SendGrid平台最初似乎没有附加X-Mailer,具有不同X-Mailer和标题的电子邮件可能是通过工具附加的,下面是我们观察到的一些X-Mailers:

![图片[5]-Water Nue网络钓鱼活动针对C-Suite的Office 365账户 – 作者:freebuf1006-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20200812/1597218551.png)

![图片[6]-Water Nue网络钓鱼活动针对C-Suite的Office 365账户 – 作者:freebuf1006-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20200812/1597219045.png) 图5 仿冒Office 365登陆的钓鱼网站

图5 仿冒Office 365登陆的钓鱼网站

Water Nue的测试/部署机器的IP地址以纯文本的形式保留在钓鱼站点服务器中,以收集凭据。

![图片[7]-Water Nue网络钓鱼活动针对C-Suite的Office 365账户 – 作者:freebuf1006-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20200812/1597219055.png) 图6 Sitemap

图6 Sitemap

![图片[8]-Water Nue网络钓鱼活动针对C-Suite的Office 365账户 – 作者:freebuf1006-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20200812/1597219056.png) 图7 登陆页面index.html具有虚拟语音功能

图7 登陆页面index.html具有虚拟语音功能

![图片[9]-Water Nue网络钓鱼活动针对C-Suite的Office 365账户 – 作者:freebuf1006-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20200812/1597219057.png) 图8 虽然主要的收集功能位于app.js,但C2位置嵌入在JavaScript代码中

图8 虽然主要的收集功能位于app.js,但C2位置嵌入在JavaScript代码中

![图片[10]-Water Nue网络钓鱼活动针对C-Suite的Office 365账户 – 作者:freebuf1006-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20200812/1597219058.png) 图9 利用jQuery思想将目标凭据发送到托管站点

图9 利用jQuery思想将目标凭据发送到托管站点

网络钓鱼页面记录网站访问者的密码,一旦利用被盗的凭据成功登陆账户,攻击者会以高管的身份发送欺诈性的转账请求,诱骗收件人将钱汇入攻击者的账户。

我们发现的BEC邮件的样本都是从相同IP发送的,恶意邮件是具有合法电子邮件标题的票据请求,这是BEC欺诈中常用的策略。

![图片[11]-Water Nue网络钓鱼活动针对C-Suite的Office 365账户 – 作者:freebuf1006-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20200812/1597219059.jpg) 图10 具有相同源IP的邮件

图10 具有相同源IP的邮件

![图片[12]-Water Nue网络钓鱼活动针对C-Suite的Office 365账户 – 作者:freebuf1006-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20200812/1597219060.png) 图11 BEC电子邮件中伪造的PDF票据

图11 BEC电子邮件中伪造的PDF票据

如何防范BEC和其他的网络钓鱼诈骗

与其他的网络犯罪不同,由于针对特定收件人的网络钓鱼和BEC很难检测。攻击者试图攻击电子邮件账户,以获取对业务运营有关的财务信息和其他敏感信息的访问。

以下是如何防止电子邮件欺诈的建议:

- 对员工进行教育和培训:通过信息安全教育防止企业被入侵,所有员工—从CEO到普通员工,都必须了解各种骗局以及应对措施(即与他人仔细检查并确认邮件的详细信息);

- 多渠道确认请求:处理敏感信息的员工应该使用验证系统(如多次签署或其他验证方式),谨慎行事;

- 检查所有电子邮件:警惕包含可疑内容(如可疑的发件人、域名、写作风格、紧急请求)的电子邮件。

上述讨论的情况中,攻击者电子邮件附件中不包含恶意载荷,这种情况下传统的解决方案不能保护账户和系统免受此类攻击,用户可以在电子邮件网关中打开sendgrid [.] net进行检查。

IoC

攻击者C2:

https://highstreetmuch[.]xyz/hug/gate[.]php

https://takeusall[.]online/benzz/gate[.]PHP

ATT&CK矩阵映射

![图片[13]-Water Nue网络钓鱼活动针对C-Suite的Office 365账户 – 作者:freebuf1006-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20200812/1597218897.png)

来源:freebuf.com 2020-08-12 16:10:33 by: freebuf1006

请登录后发表评论

注册