巴西是地下犯罪分子最繁忙和最具创造力的家园,他们的网络攻击具有很强的本地特色。很长一段时间以来,他们的攻击目标仅限于本地银行客户。但是近期他们积极地将攻击行动扩展到国外,针对其他国家地区的银行。

本文将深入介绍四个银行木马家族:Guildma,Javali,Melcoz和Grandoreiro。当这些骗子准备走向世界,金融系统和安全研究员是否已经做好充足应对准备?

Guildma

![图片[1]-巴西银行业恶意软件向世界蔓延 – 作者:Kriston-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20200715/1594801671.png)

从2015年开始,Guildma恶意软件就一直处于活跃状态,当时它专门针对巴西的银行用户。它一直在不断更新,增加新的目标,新的功能,提高隐蔽性,并将其攻击指向了拉丁美洲的其他国家。他们会将自己隐藏在主机系统中,并阻止自动分析系统跟踪其活动。

最近,在野外发现一个较新样本,该恶意软件高度模块化,具有非常复杂的执行流程。该组织使用的主要传播媒介是利用电子邮件发送压缩的恶意文件。文件类型从VBS到LNK不等;最近的活动开始附加HTML文件。该恶意软件还利用了反调试,反虚拟化和反仿真技术。例如CloudFlare的Workers,Amazon AWS以及流行的网站(例如YouTube和Facebook),攻击者会在其中存储C2信息。

从LNK到完整的银行后门

Guildma的传播很大程度上依赖于带有恶意文件的电子邮件。文件类型包含Visual Basic脚本、LNK等。 大多数网络钓鱼邮件会模仿业务请求,快递服务或任何其他公司相关主题。

2019年11月开始,感染链又增加了一层。 攻击者没有将压缩文件直接附加到电子邮件正文,而是附加了HTML文件,该HTML文件执行Javascript下载文件。

该恶意软件使用了BITSAdmin工具下载其他模块,该组织多年来一直依靠该工具来规避检测,因为它是Windows操作系统中的白名单工具。2019年9月底发现新版本的Guildma恶意软件,该恶意软件将下载的有效负载存储在NTFS备用数据流中来隐藏自身。

c:\windows\system32\cmd.exe /c type “c:\users\public\Libraries\radm\koddsuffyi.gif” > “c:\users\public\Libraries\radm\desktop.ini:koddsuffyi.gif” && erase “c:\users\public\Libraries\radm\koddsuffyi.gif”

使用ADS有助于隐藏系统中的文件,它不会出现在资源管理器等中。要查看备用数据,可以使用“ DIR”命令,“ / R”专门用于显示备用数据流。

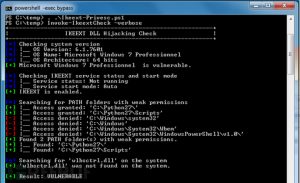

隐藏模块后,恶意软件利用DLL劫持启动自身。 在此版本恶意软件中,它使用的与Internet Explorer相关的ExtExport.exe。 将要加载的库是连接前下载的两个文件(<random> 64a.dll和<random> 64b.dll)。 结果文件将使用ExtExport在执行时加载的其他已知库来命名。 加载后,它将连接其他三个文件并同时加载。

![图片[5]-巴西银行业恶意软件向世界蔓延 – 作者:Kriston-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20200716/1594868388.png) 此阶段会检查调试工具,虚拟环境,沙箱,通常使用的已知Windows产品ID,常用用户名和某些磁盘序列号,这些可能与先前检测到的分析人员环境有关。 如果未检测到恶意软件将解密第三阶段,在此版本中有效载荷使用XOR算法进行加密,在最新版本中,有效载荷使用不同的密钥进行了两次加密。

此阶段会检查调试工具,虚拟环境,沙箱,通常使用的已知Windows产品ID,常用用户名和某些磁盘序列号,这些可能与先前检测到的分析人员环境有关。 如果未检测到恶意软件将解密第三阶段,在此版本中有效载荷使用XOR算法进行加密,在最新版本中,有效载荷使用不同的密钥进行了两次加密。

为了执行其他模块,恶意软件会将恶意负载隐藏注入在白名单的进程(例如svchost.exe)中。有效负载在执行时会加密存储在文件系统中,并在内存中解密。

安装在系统中的有效负载将监视用户活动,例如打开的网站和运行的程序,并检查它们是否在目标列表中。当检测到目标时,将执行相关模块控制银行交易。该模块可完成以下功能:

完全控制页面导航

切换屏幕

请求短信令牌

QR码验证

请求交易

攻击者可以使用受害者计算机执行任何交易,同时避免被银行交易的反欺诈系统检测。

YouTube和Facebook C2s

完成所有加载步骤后,恶意软件将在受感染的系统中运行。 它将监视系统,与C2服务器通信并按要求加载其他模块。 在最新版本中,它会以加密格式在YouTube和Facebook页面上存储C2信息。

2020年发现的较新版本的Guildma正自动化生成数千个URL,每天捕获200多个不同的URL,例如:

![图片[8]-巴西银行业恶意软件向世界蔓延 – 作者:Kriston-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20200716/1594868876.png) Guildma恶意软件检测分布图:

Guildma恶意软件检测分布图:

该恶意软件能够窃取智利,乌拉圭,秘鲁,厄瓜多尔,哥伦比亚,中国,欧洲,巴西的银行客户的数据。 但是。

Javali

![图片[10]-巴西银行业恶意软件向世界蔓延 – 作者:Kriston-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20200716/1594869098.png)

Javali主要针对于讲葡萄牙语和西班牙语的国家/地区,它自2017年11月起开始运作,专注于巴西和墨西哥的金融机构客户。 Javali使用多阶段恶意软件,通过网络钓鱼邮件传播附件或链接。 电子邮件包括Visual Basic脚本文件,可远程下载恶意负载。 它还使用DLL加载和多层混淆处理来隐藏其恶意活动。

初始的Microsoft Installer下载器包含Visual Basic脚本,该脚本连接到远程服务器并检索恶意软件的第二阶段。

下载的ZIP文件包含几个文件和一个恶意负载,该负载能够从受害者那里窃取财务信息。

合法DLL的大小约为600 KB,但文件中有一个超过600 MB的库。 文件大是为了阻止分析和检测。 除此之外,文件大小会限制上传到VirusTotal进行扫描。从库中删除所有空白部分后,最终有效载荷为27.5 MB。

对所有内容进行处理后,可以看到恶意软件所针对的URL和银行名称:

一旦库被码触发调用,它将从共享的Google文档中读取配置文件。 如果无法连接到该地址,则使用硬编码的地址。

Javali采用了名为IndyProject的第三方库来与C2进行通信。受害者主要集中在巴西,最近网络钓鱼邮件显示攻击者对墨西哥有浓厚兴趣。

Melcoz

![图片[16]-巴西银行业恶意软件向世界蔓延 – 作者:Kriston-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20200716/1594869696.png)

Melcoz是一个银行木马家族,由巴西活跃多年的组织开发,自2018年以来已扩展到海外,已经创建了各种版本的恶意软件,同时对基础设施进行了重大改进,使不同国家的网络犯罪集团可以进行协作。

该组织自2018年以来一直在攻击智利的目标,最近又攻击了墨西哥的目标。由于一些目标银行在国际上有经营业务,在其他国家很有可能存在受害者。由于目标使用不同的语言(葡萄牙语和西班牙语),因此巴西的网络犯罪分子正在与当地的编码人员进行合作,出售其基础设施和恶意软见访问权限。

通常,恶意软件使用MSI文件中的AutoIt或VBS脚本,这些脚本使用DLL-Hijack技术运行恶意DLL,绕过安全解决方案。该恶意软件从浏览器和内存中窃取密码,提供在线银行远程访问权限。它还包括一个用于窃取比特币钱包的模块,可将原来的钱包信息替换为网络犯罪分子自己的信息。

PC RAT

Melcoz开源RAT的另一种定制版本,可在GitHub上获得。 它最初瞄准巴西用户,从2018年开始该组织就对智利和墨西哥等其他国家进行攻击。 攻击中使用网络钓鱼邮件,其中包含指向可下载的MSI安装程序的链接,如下所示:

所有分析的MSI样本都使用了Advanced Installer,并且在CustomAction部分中附加了VBS脚本。

在受害者系统中执行第二阶段的另一种方法是DLL劫持。恶意软件具有特定的功能,可让攻击者执行在线银行交易,窃取密码,监视剪贴板等操作。

初始化之后,代码将监视浏览器的活动,查找在线银行会话。找到这些文件后攻击者能够在受害者浏览器显示一个覆盖窗口,病在后台操纵用户会话。犯罪分子还可以绕过金融部门采用的双因素身份验证。

在其他拉丁美洲国家和欧洲(主要在西班牙和葡萄牙)检测到了Melcoz:

El Gran Grandoreiro

![图片[20]-巴西银行业恶意软件向世界蔓延 – 作者:Kriston-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20200716/1594872185.png)

与Melcoz和Javali一样,Grandoreiro也开始在拉丁美洲和欧洲扩展攻击,并取得了巨大成功。Grandoreiro是全球分布最广的家族,该恶意软件使攻击者可以使用受害者的计算机绕过银行使用的安全措施,执行欺诈性银行交易。从2016年开始已发现该组织活动,攻击者会定期改进技术,确保其不被跟踪分析。该恶意软件使用特定的域生成算法(DGA)来隐藏攻击期间使用的C2地址。

针对巴西用户攻击者会诱骗其使用被黑的网站和Google Ads来下载恶意安装程序,针对其他国家用户使用鱼叉式网络钓鱼作为传播方法。

在大多数情况下,MSI文件从嵌入式DLL中执行功能,但是在其他情况下,也可以使用VBS脚本代替DLL。

该脚本将下载最终有效负载的加密文件,文件使用XOR算法(密钥为0x0AE2)进行加密。 在最新版本中,作者使用base64编码的ZIP文件。主模块负责监视所有浏览器活动,查找与在线银行相关的任何操作。

![图片[23]-巴西银行业恶意软件向世界蔓延 – 作者:Kriston-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20200716/1594872559.png)

![图片[24]-巴西银行业恶意软件向世界蔓延 – 作者:Kriston-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20200716/1594872599.png)

攻击者使用自定义工具控制受感染计算机,可执行如下操作:

请求银行交易所需的信息,例如SMS令牌或QR码;

允许完全远程访问机器;

阻止访问银行网站。

通过分析样本确认该活动针对巴西,墨西哥,西班牙和葡萄牙。 由于目标机构也在其他国家开展业务,其他国家也很有可能成为受害者。

MD5

Guildma

0219ef20ab2df29b9b29f8407cf74f1c

0931a26d44f0e7d70fda9ef86ee203f4

Javali

5ce1eb8065acad5b59288b5662936f5d

91b271e7bfe64566de562a8dd2145ac6

Melcoz

4194162fe30a3dca6d8568e72c71ed2d

aeaf7355604685d4d753d21902ff1c1c

c63b4eb3067d8cb5f2d576bc0777e87d

Grandoreiro

071d3d6404826c24188dc37872224b3d

1*b1e375244ce5d4e690cf0dbc96d8

参考链接

来源:freebuf.com 2020-07-16 12:15:39 by: Kriston

请登录后发表评论

注册