OWASP – ZAP 已在 Kali 集成

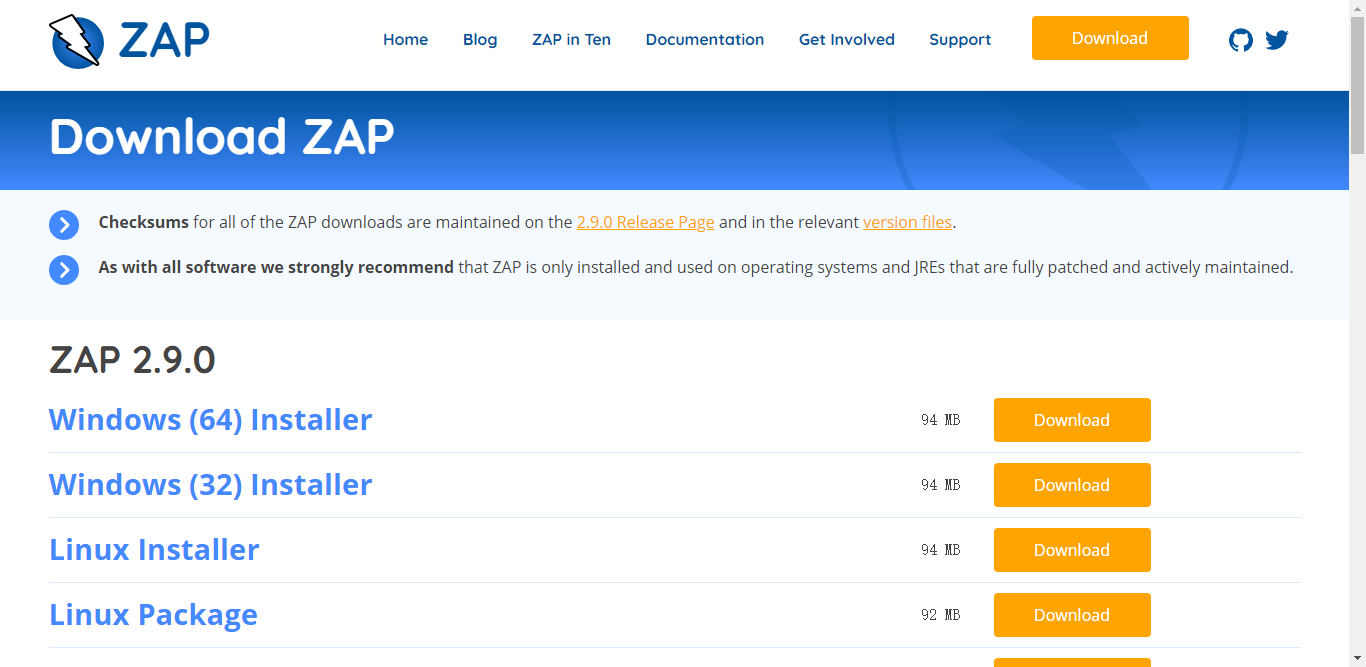

其他版本可在官网下载

https://www.zaproxy.org/download/

支持Windows(64)安装程序、 Windows(32)安装程序、 Linux安装程序、 MacOS安装程序等

OWASP Zed Attack Proxy 是一款 web application 集成渗透测试和漏洞工具,同样是免费开源跨平台;支持截断代理,主动、被动扫描,Fuzzy,暴力破解并且提供 API

更多请参考 OWASP测试指南

https://kennel209.gitbooks.io/owasp-testing-guide-v4/content/zh/index.html

ok, 接下来我就直接在 Kali 上面测试 ZAP 扫描效果

打开程序后,会弹出进程保存选项

一般来说,如果对固定产品做定期扫描,应该保存一个进程做为长期使用,选第一或者第二个选项都可以。如果只是想先简单尝试ZAP功能,可以选择第三个选项,那么当前进程暂时不会被保存。

更新

由于owasp zap 官方不定期的会更新zap插件和zap版本,我们可以通过手动更新的方式

因为我的是最新版本,如果存在更新的版本,”更新”下面会有提示,然后点击”更新所有”即可

设置代理

设置 ZAP 代理,默认代理端口为8080,我这里设置为6666

设置浏览器代理,如果是本机的话就是localhost(127.0.0.1),如果是其他主机浏览器就要设置 ZAP 所在主机的IP地址,端口与 ZAP 端口保持一致

我这里使用 Kali 本机 Firefox 设置代理

被动扫描

代理设置完成后,点击”Manual Explore”(手动浏览选项)

设置完成后,点击启动浏览器,我这里还是通过 Metasploitable2 站点进行测试

被动扫描入口也可以通过点击”Firefox”图标直接浏览

ok,接下来就是进入站点,进行页面点击,尽可能全面的点击

ZAP和浏览器配置一致代理情况下,使用浏览器进行任何站点的访问都会经过ZAP,context记录里留下该站点记录

手动爬行网站后,选择该站点进行owsap zap的强制浏览网站、强制浏览目录、forced browse directory(and children)

owasp zap的强制目录浏览选择使用owasp zap自带的directory-list-1.0.txt 目录字典进行尝试爬取(也可以自定义字典)

在常规抓取后运行 AJAX 爬虫帮助我们获得范围内所有应用程序资源的更精确的站点地图

目的是尽量的爬行出网站的所有链接页面,这个过程不会对站点产生很大压力

主动扫描

扫描模式:安全模式、保护模式、标准模式、攻击模式

zap默认用的是标准模式,你可以在 zap mode 中选择想要的模式

扫描策略

Policy:扫描策略名称,需要填写

Default Alert Threshold:告警阀值,有low、medium、high,阀值越高owasp zap扫描爆出的漏洞数就越少,阀值越高owasp zap就只爆出确认的漏洞高的。

Default Attack Strength:攻击强度,有low、medium、high、insane,强度越高,扫描速度越快

Apply xx Threshold to All:把告警阀xx值给所有扫描插件,点击go 生效

Apply xx Strength to All:把扫描强度xx应用给所有扫描插件,点击go 生效

配置完成后,开始主动扫描

主动扫描后,针对扫描的结果”警告”菜单栏查看每一项看是否真的存在相应的问题,主要查看高危和中危漏洞,查看漏洞存在的url以及attack的语句即 attack后服务器返回的结果

比如扫描到的第一个高危漏洞 SQL注入

漏洞URL

http://192.168.1.7/dvwa/vulnerabilities/sqli/?id=123123123%27+AND+%271%27%3D%271%27+--+&Submit=Submit

Attack语句

123123123' OR '1'='1' --

Server 响应结果

HTTP/1.1 200 OK

第二高危漏洞 反射型XSS

可以copy出漏洞URL查看XSS反射效果

http://192.168.1.7/dvwa/vulnerabilities/sqli/?id=%27%22%3Cscript%3Ealert%281%29%3B%3C%2Fscript%3E&Submit=Submit

对应漏洞点可以通过相应安全工具再进一步的测试

编码解码工具

我们拿这个 XSS Attack URL,如果感觉看着很不习惯,可以丢到这个工具里面

http://192.168.1.7/dvwa/vulnerabilities/sqli/?id=%27%22%3Cscript%3Ealert%281%29%3B%3C%2Fscript%3E&Submit=Submit

这样的话会比较好看一点

Fuzzer

模糊测试工具是一种用于注入各种有效载荷以迫使应用程序进入不可预期状态的安全工具

ZAP Fuzzer 可以帮助我们对http包进行模糊测试,以发现潜在的安全漏洞

接下来我们在DVWA里面测试 Fuzzer 功能,随便提交一个字符串

在 ZAP 里找到刚才发出的http包,直接右键需要fuzzer的http包,选择fuzzer,选中需要fuzzer的值,添加payload

以sql注入的fuzzer为例,选择一个参数值,点击add,选择fuzzer的类型

最后查看fuzzer的测试结果,根据响应码或者响应包判断是否存在漏洞,可以查看漏洞提交的Attack语句

来源:freebuf.com 2020-06-29 15:43:40 by: LXNSEC

请登录后发表评论

注册