去年的护网行动规模特别大。

对攻击方来说,优势在于可以在任意时间段发起攻击,完全占据着主动权,甚至有些队伍早就提前准备了新型的木马病毒和0day,使得防守方陷入极为被动的局面。

但对防守方而言,毕竟是主场作战,熟悉自身网络架构,拥有全部访问流量和大量的安全设备,实时监控攻击者动向并封禁恶意IP,甚至可以部署蜜罐给攻击方玩玩。

攻与守之间并不存在绝对的优势,双方都在攻与守的对立中寻求突破。

攻击方总结

一个攻击队拿下一个企业核心系统的时间需要根据目标的安全防护程度来决定,一般情况下会需要大量的时间投入,假如是APT的话甚至要潜伏数年才能获得想要的数据。但是在护网行动中规定的时间可能仅仅不到一个月,而且每个攻击队伍都有许多个目标,那也就意味着排除提前几个月做护网踩点探测的情况下,攻击方要在短时间内快速的获取目标信息,并针对性的发动有效攻击才能完成自己的目的。

(1)信息收集

护网行动中攻击方会对目标的公司组织架构、人员信息和IT资产进行情报和信息的收集,这就是攻防与渗透测试最大的区别所在,更加的贴近实战。在掌握目标企业组织架构和人员信息后便可以进行针对性的攻击了,比如以邮箱攻击为例,先选定目标企业的某某工作人员,对其邮箱进行攻击,在成功获得该邮箱登录权限后便可以去通信录导出企业所有联系人,然后批量的对导出邮箱进行简单的口令爆破;如果在进行这些操作后还没拿到有价值的账号时,便根据组织结构进行定点攻击,比如用swaks伪造管理员发送钓鱼邮件,或者编造一个理由加密发送一个宏病毒等方式进行攻击。

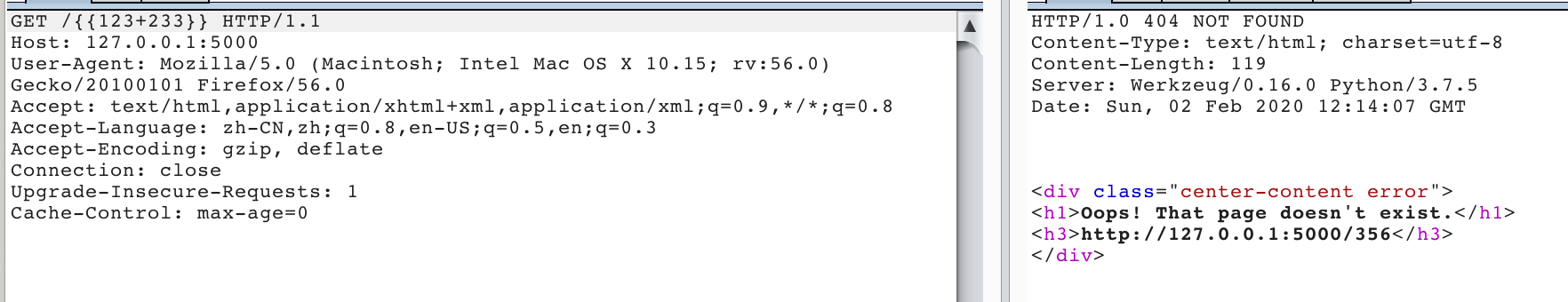

IT资产信息收集包括域名、IP地址、开放端口、运行服务等信息。如何快速收集目标信息,分布式扫描器绝对是首选,按照护网期间防守方宁可错杀一千不放过一个的准则来看,要想避开防守方IP封禁大法的限制,一个扫描器是绝对不够用的。快速的对目标的资产的端口进行一次全方位的扫描和识别,再根据扫描得到的Banner信息完成收割。

(2)突破点

在攻击方看来,大部分的企业资产情况混乱,存在DMZ区和办公网之间没有网络隔离,办公网和互联网相通,没有良好的管控远程控制软件,网络区域划分不严格等问题,在网络分区隔离不完善的情况下攻击方可以很轻易的实现跨区攻击。中间件、安全设备漏洞未及时修复,例如Weblogic漏洞,Weblogic应用比较广泛,并且存在反序列化漏洞,是一个很好的突破口。Vpn也是攻击方非常看重的点,对vpn设备进行漏洞攻击,弱口令爆破等方式取得账号权限便可以直接进入内网进行渗透。

(3)内网渗透

攻击方在突破企业边界防护进入内网后,便可以对其内网进行渗透。内网渗透通过信息收集的方式,在大量的终端里搜寻攻击方想要的数据,通过收集到的信息数据来获得更大的操作权限,最终达到自己的目的。但实际上,内网渗透绝没有那么简单,对攻击方而言最大的阻力在于对目标行业的了解,拿电力行业来说,“电力二次系统安全防护建设方针”是摆在内网渗透路上的一座大山,可能攻击方辛辛苦苦绕过了边界系统进入了内网,满怀欣喜的ipconfig发现是10段的,以为是一个大内网,然而那只是冰山一角,纵向渗透还要走好久。因为对业务系统的不了解,进入了内网也是一头包,所以对此类特定行业的内网渗透并不轻松而且是相当耗费精力的。

(4) 0day与价值

拥有0day绝对是攻击方硬实力的证明,以目前国内的网络安全现状来看,安全开发人才紧缺,许多公司包括国企政府的业务系统大多都是外包厂商开发的,而普通的外包开发者对网络安全并不了解,做出来的系统存在的安全问题绝对不少,所以对攻击方来说只要攻击一个客户广泛的厂商,拿到一个0day就可以轻而易举的拿下其他相关的所有目标,收益非常的高。0day极有可能大量的存在,只不过在使用上非常的谨慎,因为0day的生存期实在太短,平常状态下生存期不超过一周,在护网期间更是可能连一个小时都没有,所以0day的拥有者是否使用0day跟所创造的价值有很大的关联。

防守方总结

从2019年护网行动中防守方的表现来看,存在的问题不少。许多企业包括国企政府单位虽然投入的网络安全方面资金庞大,但是实战化的攻防演习能力和实战支撑能力明显不足,大多政府国企存在重展现轻分析的问题。正因如此,护网行动前出现了大量的国企政府单位疯狂招安全人员护网驻场的场景,驻场价格甚至一路飙升至每人每天上万元。

防守方主要存在问题有以下几点:

(1)极端防守

现在的护网行动掺杂了太多的政治方面的因素,各个甲方领导空前的重视护网,给足了压力,导致防守方的防守方式趋于极端,比如把对外开放系统大量关停甚至全关,封禁所有的海外地址或者阿里云IP地址等。这么做虽然有助于完成护网演习,但却违背了护网行动的初衷,不论是关停系统还是大量封禁IP都不能帮助企业发现自身安全问题,还会影响正常业务的运作,跟护实现网络安全的本意是南辕北辙的。

(2)临时防护

一般的企业单位,因为没有开展常态化的安全运营,在护网期间都会购买渗透测试服务或是招安全驻场人员参与护网,所以护网期间网络安全人才紧缺是必然的,但是在那段时间里由于渗透人员的紧缺,很多企业招到的可能只是一个实习生或者大学生。就算真的招到了一个渗透大神,也会因为漏洞太多,一时间无法完成全部漏洞排查或是整改,即便时间足够完成了全部的排查处置,那如果要新上业务系统又该怎么办。所以网络安全工作必须是常态化开展的,想通过一次性的渗透测试服务解决所有网络安全问题是不可行的,必须得要有一个正规的网络安全团队常态化的运营支撑,负责包括对内部资产的梳理、内部漏洞的排查处置及新上业务系统的安全测试等工作,而不是为了应付护网行动而临时招募的团队。

(3) 无法应对0day

0day攻击着实是防守方最头疼的一个点,理论来说0day攻击是无法防御,但是实际上其实并不是那么的绝对。重边界、轻内网导致了边界防护一旦被绕过或是破坏,企业内网会存在崩塌的风险,所以防守方会在边界部署很多安全设备,比如WAF、IPS、IDS、态势感知设备等,此类安全设备受用面极广也是各大安全厂商大力推荐的监控设备,但是恰好这些设备都是经不住0day攻击的。这些安全设备都是以黑名单、规则或是安全情报为基础,假如攻击方会用最新的IP、域名或者是0day进行攻击,原有IOC情报、规则在这种情况下基本无效,这就会让安全平台无法识别此类攻击。一旦安全设备不告警,防守方即使7*24小时防守也没有实际意义,可能系统被突破了还浑然不知。应对0day攻击正确的办法应该是注重对WEB攻击行为与攻击意图的监控,或是加强管控终端程序运行,阻断非许可进程的运行等方式来防范,而非迷信规则情报类的安全设备。

(4) 蜜罐

对于防守方来说,蜜罐绝对是一个利器,因为他赋予了防守方反制的机会。蜜罐是一种对攻击方进行欺骗的技术,通过布置诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击从而了解攻击方的攻击手段和意图等情报信息。比如防守方可以先设置一个虚的域名用来钓鱼,在攻击方用字典爆破域名时,便会进入防守方布好的蜜罐之中,然后防守方便可静静等待着攻击方表演。理想状态下,蜜罐是应该完全对系统服务进行仿造,然后具备攻击溯源和反向攻击功能。蜜罐确实是十分优秀的一个技术,在护网期间的表现确实也很亮眼,但是防守方真的部署之后会发现可能除了各种攻防演练情况外,基本就不会捕获到攻击,日常状态下其实并没有那么多的黑客攻击,这也是防守方放弃蜜罐的一个因素之一。但是安全就应该防范于未然

2020护网行动在即,希望这一次护网行动中攻防队伍可以继续上演巅峰技术对决的大戏,也希望网安行业可以越来越好。

来源:freebuf.com 2020-05-27 10:21:06 by: 雷石安全实验室

请登录后发表评论

注册