在好莱坞大片里,无论戒备多么森严,黑客通常只需几分钟就能拷贝走电脑里所有数据,看起来相当超现实。

如果电脑已经设置了复杂的系统密码、处于锁定状态、BIOS加密、硬盘全盘加密,在这么高的安全等级下,黑客也能轻松窃取文件吗?

答案是可以!因为一个叫做Thunderspy的漏洞。

荷兰埃因霍温科技大学的安全研究员最近发现计算机常用的 Thunderbolt 接口存在7个不可修补的新硬件漏洞。利用一种被称为“Thunderspy”的技术,可以攻破英特尔Thunderbolt接口,绕过安全设计直接盗走电脑内存中的数据。2011年以来生产的带有雷电接口的电脑都将受到威胁,并且难以通过软件修复。

通常高端计算机上都配备Thunderbolt接口上,我们一般俗称“雷电”,苹果官方称为“雷雳”。

Thunderspy攻击主要用于从锁定或睡眠状态的计算机窃取或读取/写入数据,即使磁盘驱动器受到全盘加密保护也无效。

Thunderspy 属于 evil-maid 攻击,这意味着它需要对设备进行物理访问才能对其进行攻击,因此与远程攻击相比,它的利用程度较低。但是另一方面,Thunderspy 是一种隐身攻击,在成功执行入侵之后,犯罪分子几乎不会留下任何利用的痕迹。

什么是evil-maid(邪恶女仆)攻击?邪恶女仆攻击是指针对已经关闭的无人看管的计算设备的攻击。邪恶女仆攻击的特点是,在设备持有者不知情的情况下,攻击者可以多次亲手接触目标设备。

换言之,只要你离开桌子几分钟,黑客就可能在这么短的时间内的入侵你的电脑,之后再恢复原样,神不知鬼不觉。

埃因霍温科技大学的研究员Ruytenberg表示,ThunderSpy攻击可能需要用螺丝刀打开目标笔记本电脑的外壳,但它不会留下任何痕迹,几分钟内就能被拔出。

研究员说,“即使您在短暂离开时锁定或挂起计算机,并且系统管理员已设置安全启动、BIOS加密,操作系统设置了密码并启用了全盘加密,即使你遵循全部最佳安全实践,Thunderspy仍然可以攻击你。”

除运行Windows或Linux操作系统的计算机外,自2011年以来销售的,具有雷电功能的苹果MacBooks(视网膜版除外)也容易受到Thunderspy攻击,但仅限于部分。

发现漏洞的Ruytenberg在YouTube上发布了一段视频,展示了如何进行攻击。

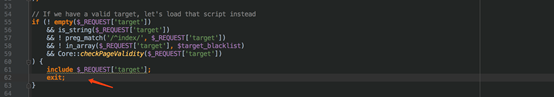

在视频中,他卸下了ThinkPad笔记本的后盖,用SOP8烧录夹将SPI编程器和主板上的雷电控制器针脚连接起来。

然后他只用了2分钟就重写了雷电控制器的固件,绕过密码禁用了安全性设置。经过一番操作后,就能通过插入雷电设备改写操作系统,即使是全盘加密的电脑也不在话下。

此外,他还演示了在系统仅通过USB或DisplayPort传输的情况下恢复雷电连接。

整个过程大约只需要5分钟。

Ruytenberg攻破电脑的设备成本仅400美元,体积还比较大,但是他说,“某三个字母的部门”可以把这套设备小型化,让攻击更为隐蔽,成本会增加到1万美元。

该漏洞存在原因就在于雷电接口的直接内存访问(DMA)长久以来的安全问题。

雷电接口的DMA可以让外接设备直接读写内存,而无需CPU介入,这给外接显卡等高速设备带来了便利,但同时也带来了安全隐患。

ThunderSpy漏洞解析

以下列出的七个Thunderspy漏洞会影响Thunderbolt版本1、2和3,并且可以被利用来创建任意的雷电设备身份,克隆用户授权的雷电设备,最后获得PCIe连接性以执行DMA攻击。

l 固件验证方案不足

l 弱设备身份验证方案

l 使用未经验证的设备元数据

l 使用向后兼容性降级攻击

l 使用未经验证的控制器配置

l SPI闪存接口缺陷

l BootCamp没有雷电安全

雷电接口的直接内存访问(DMA)攻击并不是什么新鲜事。

基于DMA的攻击使攻击者只需将恶意的热插拔设备(如外部网卡,鼠标,键盘,打印机或存储设备)插入雷电接口或最新的USB-C端口,即可在几秒钟内破坏目标计算机。

简言之,DMA攻击是可能的,因为雷电接口在非常低的安全级别下工作,并且具有对计算机的高级别访问权限,从而使连接的外围设备可以绕过操作系统安全策略并直接读/写系统内存,其中可能包含敏感数据,包括密码,银行账户,私人文件和浏览器活动。

其实对于DMA攻击,英特尔是有预防措施的,那就是2019年年初推出的内核DMA保护(Kernel DMA Protections),进一步加强设备验证,防止设备欺骗用户授权,保护电脑不受驱动器的攻击。

但事实证明,结合前三个Thunderspy漏洞,攻击者完全可以打破“安全级别”,并通过伪造雷电设备身份来加载未经授权的恶意雷电设备,正如Ruytenberg视频演示的那样。

Ruytenberg补充道,“雷电控制器将设备元数据存储在称为Device ROM(DROM)的固件部分中。我们发现该DROM并未经过密码验证。这是第一个漏洞,此漏洞使人们能够构造伪造的雷电设备身份。”

“当与第二个漏洞结合使用时,伪造的身份可能会部分或全部包含任意数据。”

Ruytenberg进一步指出,这个硬件漏洞是无法通过升级软件来修复的,“基本上需要重新设计芯片才行”。

如何预防Thunderspy攻击

有趣的是,当研究人员向英特尔报告Thunderspy漏洞时,英特尔回应称,“该漏洞并非最新发现,已经在去年的操作系统更新中修复了。”

看来尽管英特尔已经意识到其中的一些漏洞,但没有计划对其进行修补或公开。

理论上,Thunderspy漏洞已经在2019年被英特尔通过“内核 DMA 保护”功能修复,2019年之后出厂并运行Windows 10 1803以后系统的电脑应该能够免疫攻击。

但如前所述,Ruytenberg发现2019年以后生产的许多戴尔、惠普及联想电脑并未受到新安全机制的保护,依然能够被绕过。

为了方便读者了解自己的系统是否受到 Thunderspy漏洞的威胁,Ruytenberg还发布了一个免费的开源工具Spycheck。获取地址:https://github.com/BjornRuytenberg/spycheck-linux

由于现阶段缺少可用的软件修复补丁,Ruytenberg给出的安全防护建议是:电脑只连接自己的雷电外设、不要把设备借给他人使用、离开电脑时不要使用锁定或睡眠,而应使用休眠或关机。

Ruytenberg还提到一点,只要不使用BootCamp,运行macOS系统的苹果电脑目前是安全的。

本文来源:安数网络,部分图片来自网络,如涉及侵权,请联系删除。

及时掌握网络安全态势 尽在傻蛋联网设备搜索系统

来源:freebuf.com 2020-05-14 16:44:23 by: 安数君

请登录后发表评论

注册