《GB/T 22239-2019 信息安全技术 网络安全等级保护基本要求》(以下简称“基本要求”)于2019年5月13日发布,2019年12月1日起正式实施。基本要求中等级保护对象在传统信息系统的基础上,综合考虑了云计算、物联网等新应用、新技术,等级保护对象调整为基础信息网络、信息系统(含采用移动互联技术的系统)、云计算平台/系统、大数据应用/平台/资源、物联网和工业控制系统等;

安全要求部分包括安全通用要求和安全扩展要求, 安全扩展要求包括云计算安全扩展要求、移动互联安全扩展要求、物联网安全扩展要求以及工业控制系统安全扩展要求。其中,安全通用要求是不管等级保护对象形态如何必须满足的要求,而针对云计算、移动互联、物联网、工业控制系统和大数据提出的特殊要求称为安全扩展要求。

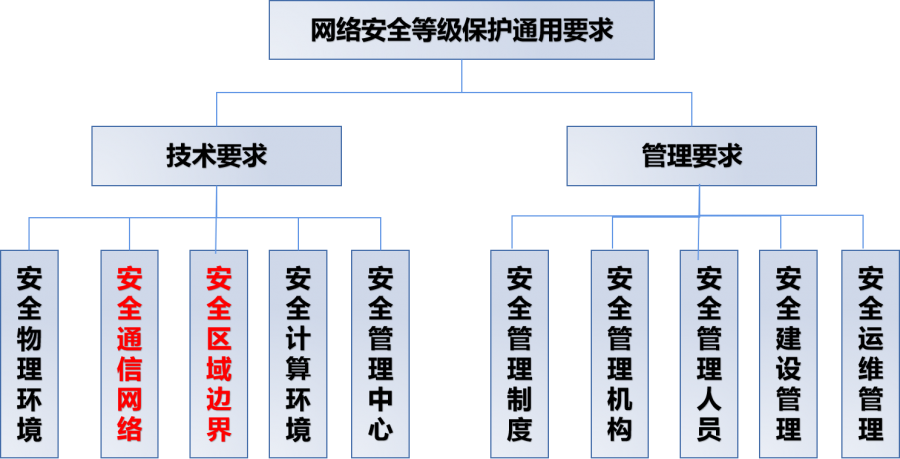

安全通用可分为技术类要求和管理类要求,其中技术要求包括安全物理环境、安全通信网络、安全区域边界、安全计算环境和安全管理中心; 管理要求包括安全管理制度、安全管理机构、安全管理人员 、安全建设管理和安全运维管理。

在通用要求技术部分,关于网络安全涉及安全通信网络和安全区域边界两个安全类。 安全通信网络主要针对通信网络(广域网、城域网或局域网)提出安全要求,而安全区域边界主要针对等级保护对象网络边界和区域边界提出的安全要求。不同等级(第一级到第四级)的等级保护对象的安全要求存在一定的差异,安全通信网络和安全区域边界在不同等级的控制点和要求项条款数如下表,本文以第三级为例,对安全通用要求部分关于“网络安全(安全通信网络)”部分的要求项进行简要介绍。

在通用要求技术部分,关于网络安全涉及安全通信网络和安全区域边界两个安全类。 安全通信网络主要针对通信网络(广域网、城域网或局域网)提出安全要求,而安全区域边界主要针对等级保护对象网络边界和区域边界提出的安全要求。不同等级(第一级到第四级)的等级保护对象的安全要求存在一定的差异,安全通信网络和安全区域边界在不同等级的控制点和要求项条款数如下表,本文以第三级为例,对安全通用要求部分关于“网络安全(安全通信网络)”部分的要求项进行简要介绍。

网络通信安全防护是网络系统防护的重中之重,网络安全等级保护基本要求关于安全通信网络包括3个控制点,分别是:网络架构、通信传输、可信验证。安全通信网络这一安全类对等级保护对象是一个全局性质的要求,应从整个网络全局的角度综合考虑。

网络架构是指对由计算机软硬件、互联设备等构成的网络结构和部署,用以确保可靠地进行信息传输,满足业务需要。网络架构应满足业务需要,并实现高性能、高可靠、稳定安全、易扩展、易管理维护等。

【要求项】

a) 应保证网络设备的业务处理能力满足业务高峰期需要;

b) 应保证网络各个部分的带宽满足业务高峰期需要;

c) 应划分不同的网络区域,并按照方便管理和控制的原则为各网络区域分配地址;

d) 应避免将重要网络区域部署在边界处,重要网络区域与其他网络区域之间应采取可靠的技术隔离手段;

e) 应提供通信线路、关键网络设备和关键计算设备的硬件冗余,保证系统的可用性;

【适用保护对象】

网络全局

【条款导读】

a)网络设备性能决定了数据传输的效率,高性能设备能支撑业务高峰期系统稳定运行,对网络设备的性能参数进行实时监控,设置阈值告警。

b)网络各部分带宽满足业务高峰期需要,并对带宽进行实时监控,设置阈值告警。

注:带宽和设备性能不足会带来延迟过高、服务稳定性差等风险,也可能因拒绝服务攻击而导致业务中断能,设备性能和带宽使用情况的实时监控,有助于网络运维人员及时做出相应调整,保证业务可用性。

c)合理划分网络安全域,对各安全域实施“分域分级防护”,合理规划网络IP地址,制定分配策略。

d)为避免重要的安全域暴露在边界处,在网络边界部署安全设备,不同安全域间通信设置有效的访问控制策略和机制,保证各安全域间的数据通信安全可控,如部署数据流检测和控制的安全设备。

e)为保证业务系统高可用,避免因设备单点故障而造成严重的可用性问题,通信线路、关键网络设备和关键计算设备应冗余部署。

条款a、b、e要求网络架构应配置冗余策略,网络冗余策略包括网络线路冗余、网络重要设备冗余及网络重要系统和数据备份策略等。

为保证网络冗余策略,应保证:

采用不同运营商线路,相互备份且互不影响;

重要网络设备热冗余,如采用双机热备或服务器集群部署;

保证网络带宽和网络设备业务处理能力具备冗余空间。

条款c要求划分安全域、制定网络IP地址分配策略,条款d要求为避免重要的安全域暴露在边界处,在网络边界部署访问控制类安全设备。

划分网络安全域是指按照不同区域的不同功能目的和安全要求,将网络划分为不同的安全域,以便实施不同的安全策略。制定网络IP地址分配策略是指根据IP编址特点,为设计的网络中的节点和设备分配合适的IP地址,网络IP地址分配策略要和网络层次规划、路由协议规划和流量规划等结合起来考虑。IP地址分配包括静态分配地址、动态分配地址以及网络地址转换(Network Aclclress Translation,NAT)分配地址等方式。

通常情况网络划分为内部网络安全域、互联网安全域和外部网络安全域。基于业务需求,可进一步划分,如核心业务安全域、数据安全域等。网络安全域的划分,应遵循如下原则:

1)网络整体的拓扑结构严格规划、设计和管理;

2)按照网络分层设计的原则进行规划,便于扩充和管理,易于故障隔离和排除;

3)网络按访问控制策略划分成不同的安全域,将有相同安全需求的网络设备划分到一 个安全域中,采取相同或类似的安全策略,对重要网段进行重点保护;

4)使用防火墙等安全设备、VLAN或其他访问控制方式与技术,将重要网段与其他网段隔离开,在不同安全域之间设置访问控制措施。(条款d要求)

虚拟局域网( Virtual Local Area Network,VLAN)是一种划分互相隔离子网的技术。通过VLAN隔离技术,可以把一个网络系统中众多的网络设备逻辑地分成若干个虚拟工作组,组和组之间的网络设备在第二层网络上相互隔离,形成不同的安全区域,同时将广播流量限制在不同的广播域。

通信传输要求项:

a) 应采用密码技术保证通信过程中数据的完整性;

b) 应采用密码技术保证通信过程中数据的保密性。

【适用保护对象】

网络全局

【条款导读】

通信完整、保密性:通过校验码技术或加解密技术以保证通信过程中数据的完整性。如利用CRC校验码来进行数据完整性校验。通信数据的完整性通常使用数字签名或散列函数对密文进行保护。

通信保密性是采用加解密技术保证通信过程中敏感信息字段或整个报文的保密性,以保证通信的安全。包含以下两部分要求:

初始化验证:采用数字签名等技术建立通信连接之前,先进行会话初始化验证。

通信过程加密:通信过程中的整个报文或会话应进行加密处理,以保证通信过程中的信息安全,防止造成信息泄露。

为避免数据在通信过程中被非法截获、非法篡改等破坏数据可用性的风险,保证远程安全接入、保证通信过程中数据的安全,可部署IPSec、SSL VPN等通信设备,保证通信的安全性。VPN技术通过建立了一条安全隧道,既保证了通信完整性,也保证了通信保密性。

可信验证

可基于可信根对通信设备的系统引导程序、系统程序、重要配置参数和通信应用程序等进行可信验证,并在应用程序的所有执行环节进行动态可信验证,在检测到其可信性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理中心,并进行动态关联感知。

【适用保护对象】

网络设备

【条款导读】

主要针对网络通信设备可信启动。

来源:freebuf.com 2020-04-18 15:46:41 by: 艾尔等保之道

请登录后发表评论

注册