【导读】近日,远程云视频会议软件Zoom连环曝出重磅漏洞问题,引发广泛关注。不仅美国国家航空航天局NASA叫停视频会议APP,美国联邦调查局FBI贴出告示,警惕“Zoom**”,就连Zoom官方也紧急宣布:冻结新功能更新90天!面对这样的Zoom,远程视频会议办公的你,还敢用吗?

Zoom:一家总部位于美国加利福尼亚州圣何塞的科技公司,2011年,由移民到美国的中国软件工程师袁征在创办,并面向全球提供高清云视频会议服务。尤其伴随新冠疫情全球性爆发,Zoom凭借其强大优势,(诸如免费版本可最多支持100个用户参加会议,可自定义照片背景以及更改摄像头角度,进行加密的私人通话,甚至发送直接消息并记录会话等)成为与Microsoft的Skype、Teams平台以及Cisco的Webex相匹敌的视频会议工具,迅速火遍全球。据统计,美国500强企业中有三分之一都在使用Zoom的服务,排名前200的美国大学中有90%都是其客户。

然而,福祸相倚,在Zoom顺势爆红时,它也成为全球黑客组织发起攻击的“重磅轰炸区”。

Zoom客户端聊天模块曝“惊天漏洞“

可暴力破解目标用户Windows登录凭据

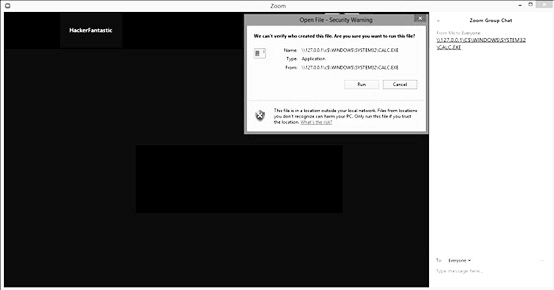

4月1日,Windows 版 Zoom 客户端曝出了一个极其严重的安全漏洞。攻击者通过该漏洞,可逆向“爆破”目标用户的Windows的登录凭据,掌握系统最高权限,并随意启动目标用户的程序,如CMD命令符等。这一漏洞的披露,对远程工作者犹如晴天霹雳,全球上下一片哗然。

震惊之余,智库也对此进行了深度追踪分析,发现威胁起源于Zoom客户端中的一个聊天模块。该模块是Zoom官方为优化远程办公体验,开设的一个用于文本交流的群聊功能。在这里,所有成员发出来的URL链接都会被系统转换,以便群内的其他成员点击。

然而,这一“转换”恰恰却成了黑客攻陷用户系统的绝佳突破口。因为Zoom客户端不仅会处理群聊中的常规URL链接,还会将员工远程访问共享文件的Windows网络UNC 路径也给转换成可被点击的链接。

UNC(UniversalNaming Convention):通用命名规范。主要指局域网上共享资源的文件目录路径。比如,要访问softer计算机中名为it168的共享文件夹,用UNC表示就是\\softer\it168。

当用户点击UNC路径时,Windows会通过发送用户登录名和NTLM密码哈希值,使用SMB网络共享文件协议连接到远程站点。在此过程中,Zoom用户的IP地址、域名、用户名和主机名随时都可能被泄露。瞬而,黑客组织便可据此使用John the Ripper之类的密码破解器,在几秒钟之内,迅速暴力破解使用普通GPU(Graphics Processing Unit:图形处理器,主要用于系统信息转换驱动)的电脑密码。

SMB(ServerMessageBlock)文件共享协议:也称服务器消息模块,是一种局域网文件共享传输协议,常被用来作为共享文件安全传输研究的平台,而NTLM则是该协议下的一种身份验证方式。

虽然,Windows会在程序被执行前发出是否允许运行的提示。但关于此次漏洞的爆破“影响值”,安全研究员提醒仍不容小觑。

因为经测试发现,这种攻击不仅能窃取 Windows 登录凭据,还能越过受害者直接启动本地计算机上的程序(比如 CMD 命令提示符)。这一结果无疑标志着被无数企业奉为圭臬的Zoom办公模式再度陷入了信任危机。

一波未平一波又起

Zoom安装包或将成为恶意代码发源地

然而,Zoom的麻烦远不止此。

继客户端漏洞曝出后,另外一个可被用于全面接管Zoom用户Mac电脑的漏洞也随即被披露。利用后者,攻击者可在目标计算机中任意安装恶意软件。

关于这一漏洞原理,与 “Zoom安装程序到底是如何在不需要用户点击的情况下,顺利完成安装工作”这个困扰用户许久的问题密切相关。美国威胁检测公司VMRay技术负责人解释道:“Zoom使用的是捆绑了7zip手动解压缩应用程序的预安装脚本。如果当前用户在admin组中,不需要root,即可则将其直接安装到/ Applications。”

也就是说,攻击者可以通过向Zoom安装程序注入恶意代码,来获得超级用户或“ root ”特权,并在用户不知情的情况下访问底层的MacOS并运行恶意软件或间谍软件。

更为严重的是,在全球疫情不断蔓延的当下,Zoom平台的使用率也逐步攀升,数据显示,约60%的世界500强公司使用该平台。而针对上述重大问题,在Zoom官方还未给出有力解决办法前,犯罪分子早已抢先行动。

据ABC的报道,当地时间3月31日,美国联邦调查局FBI波士顿办公室发布通告称,3月底已有不明身份的攻击者向马萨诸塞州正在上网课的学校接连多次发动攻击。

面对如此严峻形势,智库建议大家:

1、设置组策略,限制向远程服务器传出 NTLM 通信(参考如下操作):

计算机配置 -> Windows 设置 -> 安全设置 -> 本地策略 -> 安全选项 -> 网络安全:限制NTLM -> 发送到远程服务器的 NTLM 通信(然后全部配置为拒绝)。

2、如果是无权访问组策略设置的Windows家庭版用户,则可以管理员的身份,通过注册表编辑器来完成相关的限制操作:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0]”RestrictSendingNTLMTraffic”=dword:00000002

若日后有必要恢复默认发送 NTLM 凭据的Windows 行为,也只需删除对应的 RestrictSendingNTLMTraffic 键值。

3、确保Zoom软件更新至最新版本,并注意不要公开发布进入网络会议室或网络教室的链接。

来源:freebuf.com 2020-04-03 18:21:05 by: 国际安全智库

请登录后发表评论

注册