2017年6月1日《网络安全法》正式实施,网络安全等级保护进入有法可依的2.0时代,网络安全等级保护制度规定于《网络安全法》的第二十一条,要求网络运营者应当按照网络安全等级保护制度,履行相应安全保护义务,保障网络免受干扰、破坏或者未经授权的访问,防止网络数据泄露或者被窃取、篡改。

网络安全等级保护系列标准于2018年12月,2019年5月陆续发布,《GB/T 22239-2019信息安全技术 网络安全等级保护基本要求》(下称“基本要求”)已于12月1日起正式实施。业务应用系统逐步“云上”部署或迁移“上云”,作为云上业务系统的运营者该如何落实等级保护制度,如何开展网络安全等级保护工作?本篇对此简要分析,助力云服务客户快速、高效地落实网络安全等级保护制度。网络安全等级保护制度中两个关键动作“定级”、“测评”,关于云服务客户如何顺利开展这两项关键动作,需明确:面向“对象”和面向“责任”。

面向对象——等级保护对象,测评对象

1 等级保护对象

基于云计算特性,在不同的云计算保护形态下,对于公有云,等级保护对象可分为“云计算平台”、“云服务客户业务系统”,基于云计算服务模式的不同,云计算平台这一保护对象可以分为“云计算基础服务平台(IaaS类)、云计算数据开发平台(PaaS类)、云计算应用服务平台(SaaS类)”。对于云服务客户而言,其部署在不同云计算服务模式下的业务应用系统,应作为等级保护对象,等级保护对象为云服务客户业务系统。

2测评对象

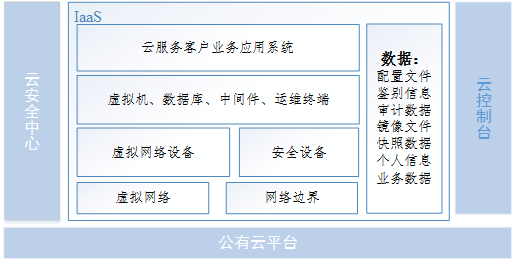

云服务客户在明确等级保护对象为云服务客户业务应用系统时,在开展等级保护测评工作,明确测评对象前首先需了解安全责任。在明确安全责任的情况下,对测评对象进行合适的选取,如在IaaS服务模式下,测评对象类有:

面向“责任”——安全责任,基本要求责任

1 安全责任

“因为信任,所以选择”,云服务客户选择将业务系统部署在云上,在应用云服务商提供的便捷、高效的云服务同时,应与云服务商”划”清安全责任边界,了解清楚业务系统“上云”后需面对的安全责任,而不是对安全责任进行“甩锅”。关于云计算安全责任,在不同的云计算服务模式下,云服务客户分担的责任也有所不同。

在基础设施即服务(IaaS)模式下,云服务客户需对其部署在云上的各类可控的资源进行安全配置:对虚拟网络资源安全防护,对其云资源账户进行安全策略配置,对运维人员实施权限管理及职责分离,并对云产品合理的安全策略配置。此外,对于云服务客户自行部署在云上的业务应用、数据库及中间件等均需云服务客户进行安全管理;

在平台即服务(PaaS)模式下,云服务客户需保证其部署在云平台上的业务应用和数据的安全性,并对云产品进行安全配置,云资源账户安全管理;

在软件即服务(SaaS)模式下,云服务客户仅需对其选用的应用进行安全配置,并对自身业务数据做好安全防护工作。

无论哪种云服务模式,云服务客户对其业务数据拥有所有权和控制权,需负责各项具体的数据安全配置。

2 基本要求责任

网络安全等级保护基本要求包括通用要求和扩展要求,对于云服务客户而言,无论是通用要求还是扩展要求,均需满足,但考虑到部分条款的特殊性与针对性,部分基本要求条款可能在云服务客户侧不适用。如部署在公有云平台(IaaS)上的云服务客户业务系统,安全通信网络、安全区域边界及安全管理中心这几个安全类主要针对虚拟网络、虚拟网络架构、虚拟网络边界,而不应将其安全责任归属于云平台。

云计算扩张要求是针对云计算特性提出的要求,云服务客户将业务应用系统部署在公有云平台上,自然云平台需为云服务客户承担部分安全责任(如物理环境安全),但是绝不是全部责任。

终极一问:部署在公有云上的业务系统如何开展等级保护工作?

01 云服务客户明确等级保护对象为云服务客户业务系统,明确业务系统在云上的部署模式,划清自己业务系统的定级边界、合理定级、备案。

02 云服务客户明确业务系统部署云平台落实等级保护制度的情况,需向云服务商侧获取下列内容:

云平台等级测评报告编号;

云平台等级测评结论扩展表(云计算安全);

云平台等级测评总体评价;

云平台主要安全问题及整改建议;

云服务商主要安全问题整改情况。

基于云平台安全合规状况,依据等级保护相关要求合理进行安全建设。

03、正确开展等级测评工作,有效、正确的开展等级测评需明确两部分内容:测评对象、测评指标。

测,测的是安全措施到位与否;

评,评的是安全能力是否能匹配指标;

所谓对象,应是等级保护对象,即<网络系统、平台、信息系统……>,而非单一设备;

所谓指标,是网络安全等级保护基本要求测评项,是评估系统安全能力是否匹配等级保护基本要求的评价集。

测评对象:

关于云计算测评对象的选择,其实是对云计算安全等级保护对象的识别,明确所面对平台/系统要保护或是应保护的对象,随着云大物移等新技术的迅速崛起,等级保护2.0基于“一个中心,三重防护”的纵深防御体系,着重于全方位的主动防御、动态防御、精准防护、整体防控和群防群治的安全防护体系。

在云计算环境中,通信网络、区域边界、计算环境联合的三重防护共同构筑了网络安全的基础环境:通信网络侧的安全保护对象应为整个系统/平台的网络架构、网络通信环境及所有网络设备,区域边界侧的安全防护对象应为整个网络边界架构及所有边界安全设备;因此,通信网络、区域边界的保护对象是整个的系统/平台(全局性),而不应将其分别映射到某一单独对象。

尽管,通信网络和区域边界两个安全类的任一测评项可能会映射到某一个(类)或某几个(类)设备,但是基于全局考虑的结果,而不是单个设备累积而成的。

计算环境侧的保护对象应为整个计算环境的各计算节点,包括网络/安全设备,服务器(操作系统、数据库管理系统、中间件)、业务应用、系统管理软件及数据。服务器是一个类的**,包括了操作系统、数据库管理系统、中间件,因此服务器应为保护对象,而非单独的操作系统、数据库、中间件。

安全管理中心、安全管理类(安全管理制度、 安全管理机构、 安全管理人员、 安全建设管理、 安全运维管理)均应为全局类保护对象。

评指标选取:

在网络安全等级保护中,云计算等级保护测评指标包括网络安全等级保护通用要求和云计算扩展要求。关于云计算扩展要求的指标,很郁闷为何有人会认为云扩展指标要对应到某一设备?网络安全等级保护扩展要求,所谓扩展要求,是针对云计算环境,在基本要求的基础上,基于云计算环境的特殊性,而对整个云计算环境而提出的要求,而非某单一设备。基于云计算安全责任分担模型,云扩展指标可分别映射到云服务客户侧和云计算平台侧。

在通用要求侧,无论是云服务商云计算平台侧,还是云服务客户系统侧,都需从整个架构考虑其安全性,从整体的物理基础设施、网络架构、区域边界的防护架构,及整个安全计算环境和安全管理中心(包括各安全类所有指标),计算环境侧保护对象涉及多类设备,可以将计算环境侧指标抽象为设备类、数据类及业务应用类,数据类指标包括数据加密性、数据完整性及数据备份和恢复,考虑到云计算指标的唯一性,数据备份恢复测评项c:应提供重要数据处理系统的热冗余,保证系统的高可用性;应主要针对计算设备、业务应用及系统管理软件,而网络设备、边界设备的冗余性要求则在通信网络侧要求。

关于云计算环境扩展要求的指标, 是针对整个云计算环境的全局性指标,在区分各指标是对云服务商的安全能力需求,还是云服务客户安全能力的要求,可基于下列规则进行识别(选取):

网络安全等级保护云计算扩展指标选取原则:

a云平台应为云服务客户提供的服务或云服务商自身需满足的安全能力,安全责任由云服务商承担;

b 云服务商为云服务客户提供的服务,但需云服务客户进行配置,安全责任由云服务商和云服务客户分担;

c 云服务商和云服务客户同时需对各自的保护对象进行安全防护的,此类安全责任由云服务商和云服务客户各自承担各侧的安全责任;云服务商和云服务客户对同一保护对象共同进行安全防护,此类安全责任由云服务商和云服务客户各自承担各侧的安全责任。

d 云服务商的选择权在云服务客户,安全责任由云服务客户承担。在云服务客户侧,通用要求已经覆盖的,扩展要求侧安全责任不在要求。

从网络安全等保护2.0的核心防护思想、网络安全防护体系及战略目标来看,网络安全等级保护2.0始终是从整个系统架构提出的安全性要求,因此,无论是测评对象的选取还是测评指标的选择,均应从安全防护架构的角度考虑。

04、云服务客户业务系统等级测评结论

云服务客户业务系统部署在云平台上,其等级测评结论必然与云计算平台有一定的关系。

*本文作者:艾尔等保之道,转载请注明来自FreeBuf.COM

来源:freebuf.com 2020-03-28 10:00:28 by: 艾尔等保之道

请登录后发表评论

注册