RSAC 2020第一天,国外安全媒体CSO ONLINE即根据现场发布的新产品评选出36款今年最热门的安全产品。不管是靠赞助还是实力上榜,这个榜单还是值得围观,一定程度上代表了安全行业发展的新风向。

PS:榜单按字母顺序排序,不分先后。

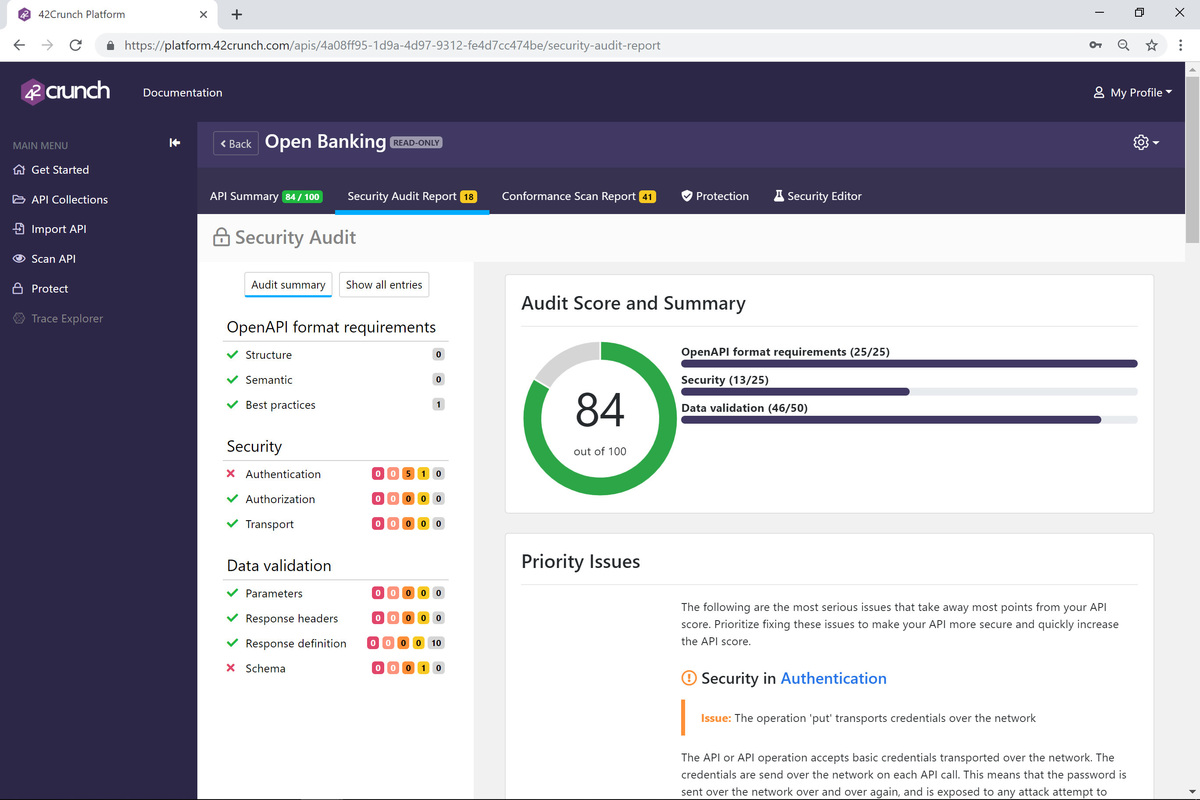

No.1 42Crunch推出API安全平台低价甚至免费订阅服务

42Crunch一直声称自己做的是最全面的API安全解决方案,涵盖web API生命周期的所有阶段,包括API设计过程中的安全审计、开发安全测试以及运行时安全保护。但该平台以往都是高价卖给大型企业客户,但该公司近期作了产品架构的调整,并在RSA会议上发布了支持自助注册且低价甚至免费的新版本。

No.2 Attivo Networks发布ThreatDefend的新模块——EDN终端检测网络

EDN是ThreatDefend产品组合的其中一个新模块,主要针对的是在终端层伏击攻击者,通过攻击向量检测威胁并锁定终端设备,阻止攻击者利用活动目录侦察、网络资产发现、中间人攻击等手段实现内网渗透。

No.3 Cyber Armor:DevOps服务端到服务端的安全管控

Cyber Armor对DevOps赋能,将零信任工作负载无缝部署到云原生、混合云以及多云环境中。通过安全自动化和产品交付速度的优化来减少安全与开发之间的工作摩擦。其基于身份的零信任控制技术能够确保只有经过验证的工作负载运行、交互或进行数据访问,无论在CI/CD还是运行过程中均保持工作负载的完整性。

No.4 Cyberint:Managed Threat Hunting

Cyberint的Managed Threat Hunting在用户环境中实现主动持续的威胁捕捉,持续搜寻已经发生的入侵行为、恶意活动、威胁驻留等。该服务利用第三方终端保护技术和SOAR(安全编排自动化与响应)解决方案,有专门的网络安全专家进行数据分析、积累和分类进行配合交付,同时配以事件响应和持续性的风险缓解方案。

No.5 Devo Technology: Devo Security Operations

Devo Security Operations将SIEM、威胁情报平台、事件管理方案、UEBA产品集成至一个统一的解决方案中,整合了分析师工作流。Devo Technology另外还有一个专门的Devo数据分析平台。而Devo Security Operations的主要作用则是数据的自动扩充、威胁情报、开源社区数据协同,以及一个帮助分析师更加高效地发现和阻止攻击者的取证数据locker。

No.6 Devolutions:Devolutions密码服务器

这是一个权限访问管理产品,主要为中小企业服务(员工少于1000人),帮助IT团队通过能在本地部署的安全方案有效管理权限账户和远程会话,降低帐户滥用和恶意入侵带来的内部人员威胁及数据泄露风险。

No.7 Egnyte:Egnyte内容服务平台

Egnyte的下一代内容服务平台为内容治理、数据隐私、合规及工作流程自动化提供了统一的方法。结合机器学习和AI技术,帮助用户对其内容资产进行有效的监控和管理。该平台也能很好地处理内容复杂的工作流,并且即使远程也能快速访问大型文件。

No.8 eSentire: esCLOUD

esCLOUD支持云环境中的托管检测与响应(MDR)与威胁捕捉,包括AWS、微软Azure、谷歌云平台以及微软Office 365。esCloud持续监控用户云环境,发现可能会引起数据泄露和威胁入侵的错误配置及弱点。

No.9 Essence SigmaDots:Essence SigmaDots嵌入式IoT安全平台

该平台利用分布式架构对物联网设备形成完整的安全防护网,支持完全嵌入、分布式及多层部署方式,由四大模块组成(on-the-edge动态防火墙与反病毒模块,分布式MQTT网咯协议即服务,端到端加密即服务,用于安全事件响应、运营监控与告警的云/本地平台),可独立运行,也可形成统一的解决方案。

No.10 Farsight Security Inc.:SIE Batch

SIE(Security Information Exchange)是该公司的王牌产品——安全数据共享平台,实时获取Farsight自身DNS情报解决方案中的数据以及第三方的实时数据。而SIE Batch是一个帮助安全专家更轻松地“消化”实时安全数据的新方法,可通过图形用户界面和API获取服务,但必须注册SIE才能使用。

No. 11 Fidelis Cybersecurity:Fidelis Elevate V9.3

Fidelis Elevate集成了网络和云流量分析、端点检测与响应及欺骗技术,通过开放的威胁情报源推送、云沙箱、高级恶意程序分析实现威胁检测、调查与响应的自动化。Fidelis对终端活动、网络、云流量以及自动化脚本和操作手册都能实行实时的、可追溯的元数据分析,除了帮助检测与响应,还能根据历史元数据发现新的威胁指标。

No.12 Forescout Technologies, Inc.:Forescout 8.2

Forescout 8.2旨在提高发现关联设备网络风险与合规风险的速度,帮助用户快速准确地减少安全暴露面和响应时间。新版本包含一个新的个人用户界面,公有云环境中的部署灵活性得以提高,并且直接与Arista基础架构集成实现网络访问控制,而不再需要agent。

No.13 Fortinet: FortiAI

FortiAI号称自己是全球首创的本地设备,利用自学习深度神经网络(DNN),提高威胁修复速度,处理耗时耗力的人工分析师需要做的工作。FortiAI的虚拟安全分析师直接在用户网络中内置了行业最成熟的安全AI,为用户提供高级威胁的亚秒级检测能力。

No.14 GreatHorn:Account Takeover Protection帐户接管防护

GreatHorn称Account Takeover Protection是唯一一个生物识别安全方案,根据用户独有的打字模式,有效识别被入侵帐户,拦截接管尝试。管理员可对认证失败的情况进行自动化响应,例如通过向接收人发送告警banner,信息发送时直接拦截或记录事件日志用于事后的分析。

No.15 Kingston Technology:IronKey D300 line

IronKey D300 line通过了北约的Restricted Level证书认证,其驱动已经达到了敏感信息保护的高安全级别。由于256位AES硬件加密,最新的NAND Flash和控制器技术使其数据传输速度也很快,它还通过了FIP 140-2 Level 3认证,能够帮助用户制定安全标准、企业政策,找到数据防泄露的最佳方法。该驱动使用通过电子签名的固件,因此能够做到对恶意USB的“免疫”。另外它还有复杂的密码保护机制,以最少的密码位数,防止未授权访问行为的发生。

No.16 LUMU

LUMU是一个能够帮助安全团队提高入侵检测效率、实时监控基础架构的闭环式、自学习的解决方案。其云安全方案通过网络中元数据的收集和标准化来实现防护功能,并通过AI技术对各个数据源的威胁情报进行互相关联。

No.17 Menlo Security:全球云代理平台/云数据防泄露(Cloud DLP)

Cloud DLP声称是全球首个以Isolation Core赋能的DLP解决方案,由用户进行数据渗漏的监控与防御。Cloud DLP利用隔离(isolation)和云代理技术,根据文件类型、正则表达式识别敏感数据并打上具体的数据标签。

No.18 NCP engineering Inc.:NCP Authenticator

新发布的NCP Authenticator App支持移动端使用,可在App Store或Google Play Store中免费下载。NCP Authenticator App能够生成具有时效性的验证码,作为二次验证方式代替原有的NCP Advanced Authentication(通过短信发送)的方式。

No.19 Netsurion:EventTracker(MITRE ATT&CK框架集成)

Netsurion宣布在其SIEM平台EventTracker的9.3版本中集成MITRE ATT&CK框架。该框架能够帮助防御者发现个人观察和已知威胁活动或攻击者之间的关联,让拦截威胁活动并执行行之有效的防御措施变成可能。

No.20 Odo Security: OdoAccess

OdoAccess是一个支持安全团队在混合云和本地架构中进行web、SSH、RDP和数据库访问管理的中心平台,声称部署和配置都十分简单。OdoAccess有一个强大的SaaS管理假面和高细粒度的权限访问控制,支持远程用户、外部供应商以及其它第三方机构的访问。

No.21 PencilDATA:Chainkit for Splunk and Chainkit for ELK STACK

Chainkit是一个检测攻击者反取证篡改技术的工具,一些攻击者为了躲避检测或长期驻留在系统中就会采取反取证手段。这种针对数据和系统的可扩展式防御方式可能类似区块链,使得攻击活动经过单一节点攻击而形成爆炸增长的成本极大增加,可能性随之降低。有兴趣的读者可自行研究。

No.22 Perimeter 81:SASE平台

SASE(发音为“sassy”)这个新名词自从2019年下半年收入Gartner报告后越来越火热。SASE是一个云原生架构模型,将以服务形式提供的网络技术如SWG、CASB、防火墙即服务、零信任等与WAN功能(即SDWANaaS)相结合,支持企业资产的动态安全访问。

No.23 ProcessUnity:ProcessUnity Vendor Risk Management(VRM,第三方风险管理)最佳实践配置

ProcessUnity VRM最佳实践配置是一个预配置的第三方风险管理项目,具备即用式工作流、风险评估、分析与报告的功能。该产品已有数百个客户成功案例,希望成为适合各个体量客户、完全即插即用的、高品质、体系化、可重复利用的评估方法。

No. 24 Randori发布Randori攻击平台

Randori声称自己是第一个采用了与国家背景黑客和恶意黑客所用技术手段相同的方法对目标组织发起攻击的平台。利用黑客逻辑,执行完整的攻击链。与一般的攻击模拟平台不同的是,Randori执行的真实环境中会发生、针对有价值资产发起的攻击,而模拟平台往往只是重复已经发生过的攻击活动。

No.25 ReversingLabs:ReversingLabs Titanium

ReversingLabs Titanium平台声称是第一个利用了可解释性机器学习的威胁情报平台,具有全新的机器学习算法模型、数据分类、即插即用的SIEM插件、SOAR,且支持MITRE ATT&CK框架,帮助用户更好地进行事件响应与决策。

No.26 SaltStack:SaltStack Enterprise 6.2/SaltStack Protect 6.2/SaltStack Comply 6.2

SaltStack Protect将基础架构自动化与配置管理与Tenable.io漏洞管理方案(漏洞修复闭环)集成;SaltStack Comply目前已包含Windows Server 2012与2019的CIS-认证内容;SaltStack Enterprise则完成与Splunk的集成,实现事件驱动的自动化与监控功能。

No.27 Sectigo:Sectigo Web安全平台

该平台针对通用内容管理系统(如WordPress、Drupal、Joomla、Magento、WooCommerce、PrestaShop)进行监控、告警、漏洞修复等一站式安全防护。该平台能够检测、删除、处置代码、数据库、服务器文件中的任意恶意代码,如果同时使用Sectigo的内容传输网络和WAF,还能享受每日网站备份服务和SEO优化。

No.28 Secureworks:Secureworks云配置审查

Secureworks全新的云配置审查服务结合了几十年的安全咨询SecOps experience和VMware Secure State(公有云安全与合规监控平台)。该服务的终极目标是对用户目前的云安全现状、关键风险作出一个准确的评估,并给出具有可行性的优化措施。

No.29 Spirent:Cyberflood数据泄露评估V2.0

Cyberflood数据泄露评估V2.0评估的是目标用户安全基础架构能够检测主动攻击者和漏洞的能力。它能分辨真实的流量和活动,避免攻击者干预带来的影响。CyberFlood的DBA支持各类行业框架,如MITRE ATT&CK以及NetSecOPEN Test Suite。

No.30 Sumo Logic:Sumo Logic Cloud SIEM Enterprise

Sumo Logic正式发布新的云SIEM企业版,功能丰富,帮助SOC人员对真实威胁的发现和优先级排序,实现分析师工作流程自动化,聚焦其经理在真实的安全事件,并高效执行安全与合规措施。该产品也能提供实时的情报信息,快速找出入侵证据,根据攻击活动的影响程度作出相应的快速响应。

No.31 Synopsys:Polaris Software Integrity Platform(升级)

新思宣布对Polaris Software Integrity Platform作了一次重要的升级,解决了不同来源代码的安全性和完整性问题。它通过Code Sight IDE插件让开发人员直接访问SAST和SCA功能模块。

No.32 Unisys:Unisys Stealth 5.0

Unisys Stealth 5.0为容器和Kubernetes环境中的数据和访问提供安全防护,提高数据中心安全性、保护新的工作负载,致力于拦截有国家背景支持的和复杂的网络攻击活动。

No.33 Unisys:Unisys TrustCheck软件即服务(SaaS)

TrustCheck是一个独特的网络风险管理产品,评估财务风险暴露面并协助作出有效的风险管理决策。

No.34 White Ops:Application Integrity

Application Integrity抵御的是僵尸威胁,如帐户接管、帐户自动创建、web信息收集等,通过技术证据、机器学习、威胁情报等进行实时防护。

No.35 XM Cyber:XM Cyber for AWS

XM Cyber for AWS声称是第一个数据泄露和攻击模拟(BAS,breach and attack simulation)产品,能够模拟AWS上的攻击活动。该方案通过AWS API审查AWS配置,并用该信息计算不同的攻击向量。通过模拟某企业AWS基础架构中的攻击,找到引起风险的错误配置(如IAM权限升级、访问token窃取等)是完全有可能的。

No.36 Zero Networks:Zero Networks Access Orchestrator

Zero Networks Access Orchestrator实现了每个用户和设备最小权限访问策略船舰、执行和维护的自动化,建立一个规模化的零信任安全模型。它能够监控用户和机器日常交互情况,采用正在申请专利的创新方法,自动创建将网络访问范围限制在所需资源内的策略,当有新的或稍有的连接发起尝试时,就会启动一个双因素认证机制,确保访问合法。

* 参考来源:csoonline,由默安科技独家编译,转载请注明来自FreeBuf.COM

来源:freebuf.com 2020-02-25 16:55:06 by: 默安科技

请登录后发表评论

注册