2019年12月1日,网络安全等级保护2.0国家标准正式实施。

绿盟科技作为专业的网络安全解决方案提供商,基于对新增的《网络安全等级保护测评高风险判定指引》及对等级保护2.0制度的深刻理解,总结了在等级保护“一个中心、三重防护”的纵深防御体系下的合规建设重点。

希望能帮助用户快速了解等级保护建设的“重要考点”,为用户在等级保护的框架下构建一个安全、可靠、灵活、可持续改进的信息安全体系。

No.1

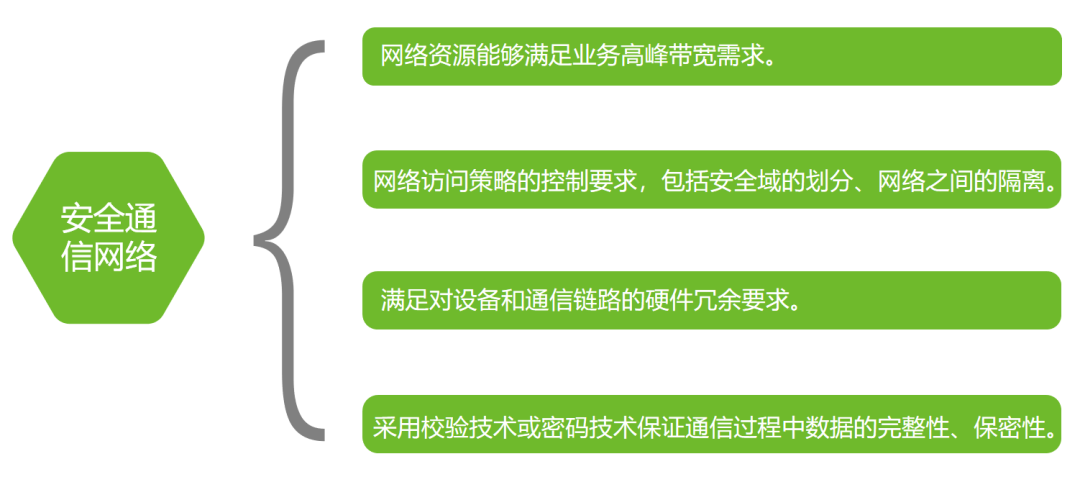

安全通信网络建设重点

为了保证等级保护对象业务服务的连续性,需根据高峰业务流量选择关键网络设备,保证网络设备的处理能力及带宽能够支撑业务高峰的数据量。

需要对整个网络进行网络区域划分,确保重要网络区域与其他网络区域之间采取可靠的技术隔离手段,并提供通信线路、关键网络设备和关键计算设备硬件冗余。

同时在数据通信过程中,建议相关设备开启SSH或HTTPS协议或创建加密通道,通过这些加密方式传输敏感信息。

No.2

安全区域边界建设重点

对于等级保护对象的安全防护而言,最重要的一道安全防线就是区域边界安全建设。不同安全域之间,汇聚了所有流经区域的数据流,必须对其进行有效的监视和控制。

在安全域的网络边界建立有效的网络安全措施,通过防火墙及终端管理系统实现区域间的边界防护及网络内外部发起的攻击行为,同时建议加强对无线网络设备接入的管控,并通过边界设备对无线网络的接入设备对内部核心网络的访问进行限制,降低攻击者利用无线网络入侵内部核心网络。

在关键网络节点合理部署可对攻击行为进行检测、阻断或限制的防护设备,进行严格的访问控制措施、检测、防止或限制从内部发起的网络攻击行为。部署的恶意代码检测和清除产品,建议与主机层恶意代码防范产品形成异构模式,有效检测及清除可能出现的恶意代码攻击。

在应用系统层面、网络层面同时实现对所有用户的访问行为进行安全审计,需要在网络边界、重要及关键节点,部署技术措施实现对用户访问行为的安全审计。在发生安全事件后,可综合应用系统,网络层面的审计结果,对安全事件进行审计分析,追溯事件原因。

No.3

安全计算环境建设重点

计算环境的安全防护需要从网络设备、安全设备、主机设备及应用系统的防护多方面考虑,针对网络设备、安全设备及主机设备的安全防护。采用相应的身份认证、访问控制等手段阻止未授权访问,同时要求系统最小安装、限制终端接入,恶意代码的防范、系统漏洞的发现和修补等方面来构建立体的防护结构,防止主机被入侵的行为。

针对应用安全防护的目标是通过采取身份认证、访问控制等安全措施,保证应用系统自身的安全性,以及在与其他系统或者用户进行数据交互时,能够在应用层通过密码技术确保传输数据的完整性,并在服务器端对数据有效性进行校验,确保只处理未经修改的数据。

No.4

安全管理中心建设重点

安全管理中心是为等级保护安全应用环境提供集中安全管理功能的一种安全管理能力,需在网络中独立配置区域用于部署集中管控措施,通过带外管理的方式实现管理流量与业务流量的分析,安全管理中心为各级系统管理员、安全管理员和安全审计员提供身份鉴别和权限管理的集成平台,实施系统管理、安全管理和审计管理,同时通过部署具备运行状态检测功能的平台和集中审计分析系统等,实现全网状态的实时监控、日志收集、存储、审计分析,从而当发生安全事件或设备故障时,能够进行实时报警及事后进行追溯分析。

•••绿盟科技优势•••

绿盟科技作为等级保护安全建设服务机构,始终践行网络安全等级保护制度。在等级保护2.0时代,绿盟科技依托国家网络安全等级保护法律、法规和标准体系,持续致力于等级保护综合防御能力研究和安全体系建设。绿盟科技等级保护2.0解决方案覆盖场景和安全能力全面,方案满足等级保护合规要求的同时,帮助客户建立综合安全防护体系。

绿盟科技已发布等级保护2.0系列解决方案,相关咨询请联系绿盟科技各分公司、办事处的相关人员或拨打咨询热线:400-818-6868。

来源:freebuf.com 2019-11-30 06:00:28 by: Akane

请登录后发表评论

注册