从标题来看,这在“受害方”眼中,这将是一个伤心的故事,但从威胁分析的角度来看,这将是一次成功归因攻击组织幕后归属网军的一大利好消息。

『背景研判』

首先,介绍一下题目中的某网军。

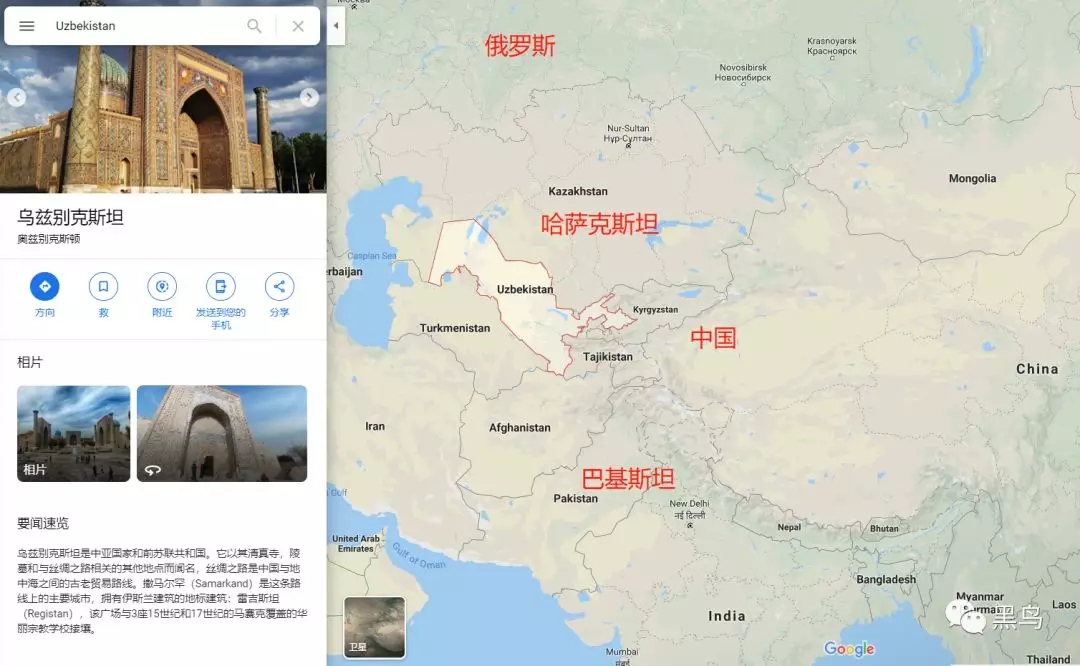

乌兹别克斯坦,英文名Uzbekistan,世界分布如下图高点地所示,而中亚这几个斯坦国家,基本都和美中俄保持着良好的关系,国际事务中立为主,很有小国发展策略。

然而,当黑鸟了解完这个事件后,才发现,中立还是流露于表面。

实际上,国家级的网络对抗,仍然暗流涌动。

下面还需要介绍一个单位,乌兹别克斯坦的国家安全局,the State Security Service (SSS),具体职责大致一致,以下为一段来自新华社的报道截图,其中大致说明了乌兹别克斯坦的情况,可见,情况也是大致一致。

而乌兹别克斯坦情报局无论是对内对外均称为SNB,与这个SSS的关系实际上不太清楚,但是这个SSS下面有一个专门进行攻击的网军,也就是大名鼎鼎的每次都被卡巴斯基逮着攻击行动的SandCat,直译过来就是沙猫,再中文化点就是傻冒,看完接下来的内容,你会同意这个中文名字的。

嗯,就是这个可爱的小家伙

『组织分析』

这则事件被卡巴斯基发布于刚刚举办完毕的安全大会virusbulletin2019上

卡巴斯基演讲者称,关于SandCat这个APT组织,他们可以通过单独监视并追踪该组织,并且在四个月内捕获到了四个他们所使用的0day漏洞利用。

通过网上开源情报,黑鸟大致确认为以下几个

CVE-2018-8589,CVE-2018-8453,CVE-2018-8611,CVE-2018-8373

而被捕获的方式极其简单。

因为他们把从漏洞经纪人处买回来的0day漏洞,转眼用U盘插入了安装了卡巴斯基的电脑,然后卡巴斯基默认扫描后,判断漏洞利用程序存在危害,然后便上传到了卡巴斯基云端。。

这也就导致了。。卡巴斯基能够再4个月内连续捕获该组织4个0day漏洞,简直是天赐神洞,百毒不侵。这也就导致在攻击实施前,卡巴斯基就获取到了一种0day漏洞。

简单说一下这个组织的生平,SandCat,目前已经进行攻击活动持续10多年,并且貌似有无限的经费预算去众多0day漏洞供应商那里购买漏洞利用程序和工具包。

而最近,他们开始内部开发自己的恶意软件而不再是去使用外部框架进行修改,而攻击目标主要是针对乌兹别克斯坦境内的记者和人权活动家。

与很多攻击组织一样,他们在进行攻击前均会在装有杀毒软件的机器上测试是否免杀,而SandCat这个组织不是测试免杀,而是直接在装有卡巴斯基的计算机上,编写新的恶意软件,因此卡巴斯基每次都可以获得仍在开发中的恶意代码。更搞笑的是,他们还将恶意软件编写人员的一台计算机的屏幕截图给嵌入测试文件中,从而导致在开发过程中直接公开了他们内部攻击构造平台。

此外,其喜爱使用与SSS有联系的军事组织的名称来注册其用于攻击的域名,也许是类似于sss-gov.army这种吧。

还记得HackingTeam吗,忘记了可以看看,不过多重复”从此再无Hacking Team,但江湖仍有它的传说“。

和你想的一样,当年HackingTeam被入侵,然后与客户的往来信件被曝光后,其中便有乌兹别克斯坦SSS与HackingTeam的交易记录,交易在2011年就开始进行,持续到2015年信件曝光,合算当时SSS已经用 了近一百万美元在漏洞花费上。

注意圈圈里的域名,待会会用。

而在HackingTeam黄了之后,他们将购置漏洞的目标转向了以色列公司NSO Group和Candiru上,两个很有名的网络武器供应商,尤其是大名鼎鼎的NSO,相关阅读:“WhatsApp被以色列NSO集团攻陷背后的深层故事”,NSO Group以开发和销售一些用于黑客攻击手机的强大漏洞而闻名,其中包括用于监视记者和持不同政见者的恶意软件。Candiru不仅是一家提供全方位服务的代理机构,除了为计算机提供攻击工具外,还提供了一个管理攻击操作的平台,可谓是自动化攻击监测平台一样的活在传说中的东西。

2018年10月,卡巴斯基的研究人员在中东的受害者机器上发现了一个已知的名为Chainshot的恶意软件后,偶然发现了SandCat。过去,Chainshot曾被中东的另外两个阿联酋和沙特***的APT组织使用过。

但是,只有SandCat使用这个恶意软件更有特点,根据演讲者透露,SandCat投放恶意软件时候会使用0day漏洞进行入侵,当发现目标受害者打补丁后,便会拿出另一个0day漏洞进行入侵,由衷感慨,这就是金钱的力量。。

然而沙特***和阿联酋因此而躺*,主要原因是,他们都找同一个漏洞经纪人购买0day漏洞后,结果乌兹别克斯坦是这么暴露自己的0day漏洞武器的,这就导致漏洞曝光,微软修补,而沙特和阿联酋还没怎么用,就莫名其妙价值少一半。。

『关联分析』

为了确认SandCat和乌兹别克斯坦的归属关系,在卡巴斯基确认了SandCat用于开发和测试的系统后,他们发现这些机器使用的IP地址都会解析 itt.uz这个域名,而通过域名whois显示 , 2008年 乌兹别克斯坦塔什干一家名为“军事单位02616”的实体单位。

而在乌兹别克斯坦法院的一个案件中,军事单位02616被引证是对从被扣押的电子设备进行取证的SSS调查单位的被告。

除了上面这么快速的暴露之外,还有一个关联条件,首先SSS的电子邮件域名被解析为IP地址84.54.69.202,而SandCat用于开发和测试其恶意软件的系统使用几乎相同的地址84.54.69.203。

注意ip地址AS

可见,攻击用的系统好歹用代理啊,居然还和国家单位在一个ip段。。

而且,SandCat还使用相同的计算机将测试文件上传到VirusTotal,但是“病毒总数”会记录从中上传每个文件的IP地址,这意味着可以跟踪为该测试而上载到站点的SandCat恶意文件。貌似黑鸟还没发现这个功能,也许卡巴的权限更大一点,所以可以看到传病毒的ip是谁吧。。

2018年10月,该组织开始开发自己的攻击平台Sharpa,可能是因为自己的0day漏洞被快速发现,因此才开始转向内部开发吧。而在进行一些测试的过程中,SandCat的一名开发人员截取了他的桌面的屏幕快照,上面打开了Sharpa界面的详细图像,并将其放在一个测试文件中,然后在装有Kaspersky软件的计算机上运行。

他希望能够使用恶意Word文件将Sharpa加载到受害计算机上,并且出于某种原因将他的桌面截图用作Word文件的一部分。当卡巴斯基的软件捕获了恶意文件时,研究人员正在了解正在开发的新平台。例如,屏幕截图显示了用乌兹别克语编写的开发人员说明,确认了开发人员的语言,还显示了一旦被感染Sharpa即可跟踪和控制Sharpa的界面。

最重要的是还显示了SandCat测试机的IP地址。

嗯,一个ip地址显示在了屏幕截图,也许是备忘录吧。据称当时一直不知道他们的ip地址是多少。

最后,卡巴斯基研究员称,尽管SandCat长期以来一直在从事间谍活动,但仍处于起步阶段,而且肯定会犯新手错误。

而现在,在公开SandCat的错误后,也许他们将会变的更加牛逼,并且开始节省资源起来吧。

IOC:

itt.uz

SandCat电子邮件域名服务器解析IP

84.54.69.202

参考链接:

https://www.virusbulletin.com/conference/vb2019/abstracts/who-sandcat-unveiling-lesser-known-threat-actor

路不好走,但感谢有你们

来源:freebuf.com 2019-10-10 10:13:42 by: 黑鸟

请登录后发表评论

注册