病毒信息

病毒名称:Win32.Angryel.a

Win32.Angryel.f

病毒类型:感染型病毒

MD5: E71753F29D585B6E330087EC6FB6AA47

7AB4886F584AE487F795E360D2396CC9

SHA1: 42C7F9FC264EC109D77D604C0D253049B8BB1DEA

509B15E97B9A96600E701130C0E3EEBBCB26E3DB

文件类型:PEEXE。

文件大小:8591 字节、9418字节

传播途径:通过感染PE文件传播。

影响系统:Windows系统下的32位系统版本

病毒概况

该病毒是一款恶性感染型病毒,一共有两种变种(变种“A”和变种“F”),他们的区别在于变种“F”感染的可执行文件只能有一个执行,造成其它被感染的exe文件不可以被执行。而变种“A”修复了这一问题,使被感染的exe 文件都可以被运行。这款病毒会感染后缀为.exe 和 .scr 文件,而且该病毒没有对已被感染的文件做出判断,会造成同一文件被多长感染的情况出现。

该病毒启动后会释放一个纯粹的病毒文件到system32目录下,并设置为系统隐藏属性,开启互斥体确认是否是第一次启动,把释放的病毒文件设置为开机启动,并开始检测功能。

病毒危害

从C盘开始遍历感染全盘的exe 和 scr 文件。

变种“F”会导致被感染的exe文件不能运行。

文件行为

1).在system32目录下释放Serverx.exe

2).感染全盘的exe和scr文件

进程行为

1).入侵explorer.exe,写入Serverx.exe 的进程守护代码。

注册表行为

1).创建注册表:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

创建Serverx.exe开启启动

监控“SOFTWARE\Microsoft\Windows\CurrentVersion\Run”整个项

如果有变动,则执行第二点,添加注册表

网络行为

尝试访问一下网站

手工清除方法

由于是感染型病毒,不建议手工清除。

应对措施及建议

1)建立良好的安全习惯,不打开可疑邮件和可疑网站。

2)备份好电脑的重要资料和文档,定期检查内部的备份机制是否正常运行。

3)不要随意接收聊天工具上传送的文件以及打开发过来的网站链接。

4)使用移动介质时最好使用鼠标右键打开使用,必要时先要进行扫描。

5)现在有很多利用系统漏洞传播的病毒,所以给系统打全补丁也很关键。

6)安装专业的防毒软件升级到最新版本,并开启实时监控功能。

7)为本机管理员账号设置较为复杂的密码,预防病毒通过密码猜测进行传播,最好是数字与字母组合的密码。

8)不要从不可靠的渠道下载软件,因为这些软件很可能是带有病毒的。

详细分析报告

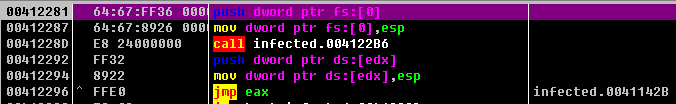

1)创建异常链后续感染文件等操作都在异常链中进行

2)构建自己的IAT表

3)创建互斥体“Angry Angel v3.0”,该互斥体在变种A下用途是用于识别病毒代码是否启动,如果已经启动则直接通过INT 3 在异常中跳过病毒代码部分,直接从真正入口点开始执行。而变种F因为这个互斥体跳转INT 3 断点时,没有对应处理代码而倒是文件不能被运行。

4)再一次执行被感染程序,原本的程序用于执行病毒代码,而再次启动是为显示原本运行进程。

5)释放serverx.exe 病毒文件,serverx.exe是纯病毒文件。

6)设置Serverx.exe 文件属性为只读|隐藏|系统 属性,更好的隐藏自身。

7)设置Serverx.exe为开机启动项

8)开启线程循环侦测设置的启动项,如果被修改,则再次修改回来

9)打开explorer.exe 进程写入Serverx.exe进程守护线程。

10)在explorer中申请空间,写入恶意代码,该恶意代码的作用是保护Serverx.exe进程,如果该进程被结束,则再次启动该进程。

11)开启Expoler 中的远程线程

12)变种A中的远程线程

变种F中的远程线程

13)之后为感染部分使用INT 3 进入异常链中执行

异常链中的代码

14)获取到文件后,将文件名移到后四位(也就是后缀名),然后将后四位 或上 0x20202020

15)判断文件后缀名是不是 .exe 或者 .src ,是的话就进行感染操作

16)先将文件属性设置为普通属性,避免文件不能被感染

17)判断 PE + 0x19B 的位置是不是 0x7A506C79, 如果是则跳过感染过程,(0x7A506C79为该病毒的感染标志)

18)感染文件的过程

样本溯源分析

样本内的相关服务器已经关闭多年,无法获取相关信息。

总结

这是一个感染型的病毒,该病毒会感染计算机上的exe文件,并且会注入系统进程,并且尝试访问指定网址。

1.生成互斥变量:Angry Angel v3.0

2.生成文件,并且把该文件属性设置成系统隐藏:%System%\Serverx.exe

3.添加注册表起始项,是病毒开机运行%System%\Serverx.exe

4.开启线程监控保护注册表的中病毒所创建的项.

5.查找系统进程,并且注入代码运行。

6.尝试访问以下网站:

7.从c盘开始尝试感染.

8.病毒会搜索系统中所有磁盘分区中的可执行文件,将其感染,受到感染的可执行文件大小会变大,占用磁盘空间会增大,并且无法正常使用。另外,在病毒感染可执行文件的这个过程中,病毒会给每个受感染的文件做标记,以避免文件被重复感染。

附录(IOCs)

a)HASH

E71753F29D585B6E330087EC6FB6AA47

7AB4886F584AE487F795E360D2396CC9

b)C&C

*本文作者:江民安全实验室,转载请注明来自FreeBuf.COM

来源:freebuf.com 2019-10-16 10:00:11 by: 江民安全实验室

请登录后发表评论

注册