下载地址

注:只能使用vmbox打开,新增一张网卡修改为桥接模式

https://download.vulnhub.com/tophatsec/FartKnocker.ova

实战演练

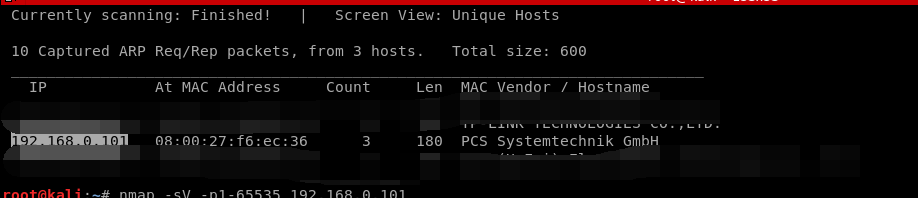

查找靶机IP

扫描靶机开放端口

浏览器打开80端口

浏览器打开80端口

点击wooah超链接,就会下载了一个网络数据包,使用wireshark打开,看到访问的端口好像是端口敲门服务的默认三个端口

点击wooah超链接,就会下载了一个网络数据包,使用wireshark打开,看到访问的端口好像是端口敲门服务的默认三个端口

使用nmap相继敲击这几个端口

使用nmap相继敲击这几个端口

再重新扫描全部端口,发现了一个8888端口开启了

再重新扫描全部端口,发现了一个8888端口开启了

nc过去,回显到一个url

nc过去,回显到一个url

打开浏览器,输入url

打开浏览器,输入url

超链接还是一个网络数据包,找到了一个头像

超链接还是一个网络数据包,找到了一个头像

下面那段不知道什么东西来的,百度翻译一下

下面那段不知道什么东西来的,百度翻译一下

按照提示,我使用nc分别敲击1,3,3,7,最后nc1337端口,回显了一个url路径

浏览器打开上面的url,发现了一串base64加密的字符串

浏览器打开上面的url,发现了一串base64加密的字符串

root@kali:~# echo "T3BlbiB1cCBTU0g6IDg4ODggOTk5OSA3Nzc3IDY2NjYK" | base64 -d

Open up SSH: 8888 9999 7777 6666

root@kali:~# Open up SSH: 8888 9999 7777 6666按照提示敲击这些端口就可以打开ssh,出现了一个账号和密码

登录不进去

登录不进去

使用sftp进去

使用sftp进去

文件内容

文件内容

root@kali:~# cat nachos

Great job on getting this far.

Can you login as beavis or root ?找到了一个网络数据包

打开没发现什么东西 后来查了一下资料,ssh需要shell才可以操作

后来查了一下资料,ssh需要shell才可以操作

系统枚举表明它可能容易受到CVE-2015-1328的攻击,CVE-2015-1328是在用户名称空间内使用overlayfs挂载进行的本地特权升级。允许本地用户利用此漏洞获得系统上的管理特权。

利用过程(CVE-2015-1328):

来源:freebuf.com 2019-10-20 20:16:14 by: 陌度

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册