近日,奇安信代码安全实验室研究员为微软发现两个分别为“严重”和“重要”级别的漏洞(CVE-2019-1217和CVE-2019-1285),并第一时间向微软报告且协助其修复漏洞。

北京时间2019年9月11日,微软发布了补丁更新公告以及致谢公告,公开致谢奇安信代码安全实验室研究人员,并向研究人员颁发“微软 Windows Insider Preview 漏洞奖励计划”内核类漏洞最高级别的奖金2万美元。

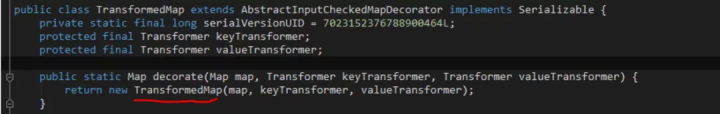

图:微软官方致谢

漏洞概述

“严重”级别的 CVE-2019-1217 — Chakra 脚本引擎内存损坏漏洞

该漏洞存在于 Chakra 脚本引擎处理 Edge 内存中对象的方式中,是一个远程代码执行漏洞。该漏洞可损坏内存,导致攻击者在当前用户上下文中执行任意代码。成功利用该漏洞的攻击者能够获取和当前用户一样的权限。如当前用户以管理员用户身份登录系统,则成功利用该漏洞的攻击者能够控制受影响系统,之后执行一系列操作:安装程序;查看、修改或删除数据;或创建新账户。

“重要”级别的 CVE-2019-1285 — Win32k 提权漏洞

当 Win32k 组件未能正确地处理内存中的对象时,就会导致提权漏洞的产生。攻击者如成功利用 CVE-2019-1285,则可导致攻击者在内核模式中运行任意代码,随后可以完整的用户权限执行一系列操作:安装程序;查看、修改或删除数据;或创建新账户。

微软已解决这两个漏洞问题,用户应尽快予以更新。

参考链接

https://portal.msrc.microsoft.com/en-us/security-guidance/acknowledgmentshttps://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2019-1217https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2019-1285

关于奇安信代码卫士

“奇安信代码卫士” 是奇安信集团旗下专注于软件源代码安全的产品线,代码卫士系列产品可支持 Windows、Linux、Android、Apple iOS、IBM AIX 等平台上的源代码安全分析,支持的编程语言涵盖 C、C++、C#、Objective-C、Java、JSP、JavaScript、PHP、Python、Go、区块链智能合约 Solidity 等。目前代码卫士已应用于上百家大型机构,帮助用户构建自身的代码安全保障体系,消减软件代码安全隐患。

关于奇安信代码安全实验室

奇安信代码安全实验室是奇安信代码卫士的研究团队,专门从事源代码、二进制漏洞挖掘和分析,主要研究方向包括:Windows / Linux / MacOS 操作系统、应用软件、开源软件、网络设备、IoT设备等。截至目前,奇安信代码安全实验室已经帮助谷歌、微软、苹果、Adobe、Cisco、Oracle、Linux内核组织、阿里云、D-Link、ThinkPHP、以太坊、各种开源组织等修复了100多个安全漏洞,并获得致谢。

推荐阅读

奇安信代码卫士联合软件所帮助 Adobe 公司修复多个漏洞,获官方致谢

奇安信代码卫士研究员入选微软 MSRC 最具价值安全研究者榜单

奇安信代码卫士协助谷歌公司修复Chrome浏览器安全漏洞,获官方致谢

题图:Pixabay License

转载请注明“转自奇安信代码卫士 www.codesafe.cn”。

来源:freebuf.com 0000-00-00 00:00:00 by: 奇安信代码卫士

请登录后发表评论

注册