0x01 前言

随着国家对网络安全的进一步重视,攻防演练活动变得越来越重要,规模也更大。高强度的演习让无论是蓝方还是红方都变得精疲力竭,借用朋友圈里一位大佬的一句话:活动结束的这一天,安全圈的氛围像过年了一样。

不过还没怎么休息,地方性的演习也急急忙忙的展开了。

为什么说急急忙忙呢,一是因为之前的活动的热度还没过,各地方政府也想赶紧跟进国家的脚步;二是今年是挺重要的一年,为保证之后不出差错,再来一遍总是好的。

之前听闻大佬们的诸多神仙操作,心神往之。最近做了一个梦,在梦中体验了一把,下文皆为梦中所见所为,与现实无关,切勿联想qaq……

梦话开始

听闻又有活动了,俺也想去学习一下,于是叫上蹲在门口马路抽着半根红塔山的李铁蛋和靠在墙角吃三块钱一桶的康帅夫的王二狗,装好我的二手联想昭阳笔记本踏上了绿皮火车。

初次参加没什么经验,成绩也一般般,只是给大家介绍一下这种模式以及分享些许经验,因为很多朋友也不了解这个,当然对于那些日薪1w的大佬们就是班门弄斧了,我是小白,大佬勿喷( ・´ω`・ )。

(本文纯属虚构,如有雷同,可能巧合QAQ)

0x02 准备

相关设定

每天演习时间早8晚6,跟上班时间一样。

每组有插排一条,网线三根,板凳三个,长桌一张,会场不能抽烟,没提能不能喝酒,我感觉应该可以。

攻击手段限制了DDoS和钓鱼等手段。其实DDoS也可以写成报告,包括检测出网站有慢攻击漏洞之类的,不过裁判会让你验证漏洞存在,你总不能D一波,然后网站崩了,你去吃免费窝窝头了……

攻击过程中传马需要报备,报备所传的是什么马和上传路径以及有没有隐藏后门等。还有一条就是要红方保证使用的工具没有后门,这个当时引起了一阵反应,因为这个没法保证,即使保证了就能完全信任吗?

攻击时不允许对网站造成严重影响,不能影响网站的正常运行,为了提权把服务器搞崩了肯定不行。删库脱裤之类的也不行,这个在哪都不行……

注意卫生,吃的瓜子皮、鸡爪子不能乱扔,要不然扣成负分……

比赛之前要安装录屏软件,比赛全程录像,贼正式。

其实也没啥准备的,把我的二手联想昭阳笔记本插上电源网线,让双核奔腾再超超频努力达到1.4Ghz,别掉链子。打开我的大龙虚拟机和各种工具包。

然后就可以和队友愉快地打CS1.6了(*/ω\*)

0x03 开始

首先是要抽签的,这个时候就是考验运气的了,因为那三个目标是抽签选择的,有的人运气好,抽到了高校或者医院就比较好入手一些,如果运气一般抽到了银行或者金融公司就不太好打,只能跟队友联机打魔兽了。

我抽到的就是地方医院和金融公司。

我负责的就是这个金融公司,一个地方金投。

防护做的非常好,waf俱全,不敢开大扫,开了秒ban IP,这种金融公司一般不会有什么注入之类的漏洞,后台地址也做了修改,只能找一些逻辑漏洞,然后我们就打开了CS1.6。

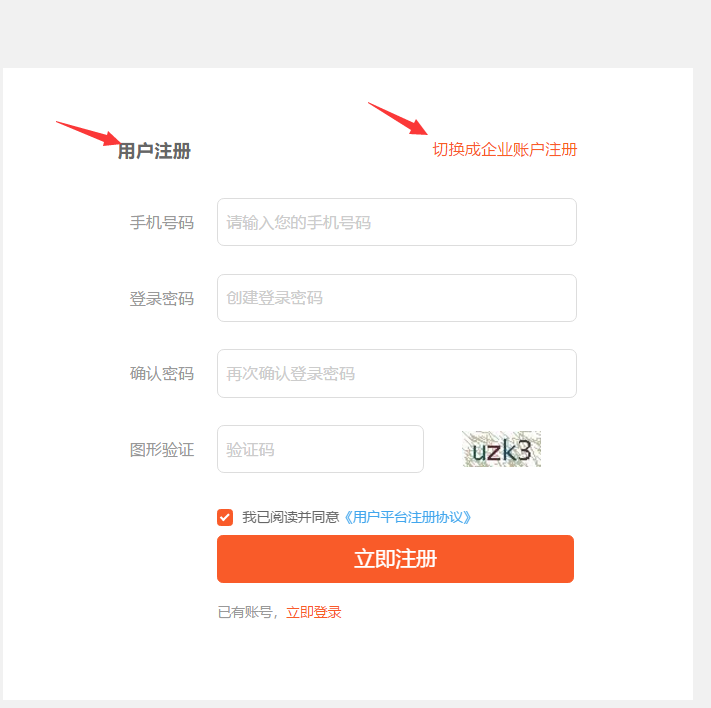

呸,没有cs,然后我们就开始测试逻辑漏洞,因为是金投公司嘛,交互的地方很多,注册可以选择个人账户和企业账户。

分别注册之后,测试了一番,并没有发现越权漏洞,对网站其他交互处也一一测试,到是发现了一个隐藏商城,不过这个隐藏商城有权限,进去看不到什么东西,当时没截图,你们想想象此处有个没卵用的商城系统吧。

行动进入了困境,我一脸懵逼,便看了看旁边的队友,我的队友也陷入了困境,其中有一个队友不能说是困境,而是死路,因为据他说,他遇到那个站非常小非常小,而且是纯静态页面,几乎没有交互的地方,而且找不到什么边缘资产,端口只开了一个80,我看着他疲惫而无助的脸庞。不仅心生恻隐。

我问他:要不,我俩换换?

他抬头看了看我,用沧桑的声音说:是什么?

我说:金投。

他看了看我,又回头去挖那个可怜的小门户,嘴里还念叨着:让我去挖金投,我还不如去挖银行,鬼才跟你换。。

我悲伤地看了他一眼,可怜之人必有可恨之处呀。

这个兄弟是没得挖,而另一个兄弟是挖不完,本来他搞的医院也没什么可挖的,但是这个站的旁站巨多,有差不多200个,如果这七天能把这些都拿下来,也算有收获,当然后续的结果是,他拿下了几个薄弱的,发现后台权限太小了,很难进一步提权。

0x04 转机

我又回到了我的金投,重新挖掘边缘资产,扫端口,跑子域,一番折腾我找到了一个突破点:8081端口。

在这个端口下有一个登陆界面,这个界面和80端口的界面如出一辙,唯一改变的地方在于源码里的title名称改了一下,不妨认为这是一个测试站,或者是备用站,总之看起来就没什么防护的样子。

然后我温柔的轻轻地扫了一扫,发现了SVN源码泄露:

隐患描述:SVN(subversion)是源代码版本管理软件,造成SVN源代码漏洞的主要原因是管理员操作不规范。“在使用SVN管理本地代码过程中,会自动生成一个名为.svn的隐藏文件夹,其中包含重要的源代码信息。但一些网站管理员在发布代码时,不愿意使用‘导出’功能,而是直接复制代码文件夹到WEB服务器上,这就使.svn隐藏文件夹被暴露于外网环境,黑客可以借助其中包含的用于版本信息追踪的‘entries’文件,逐步摸清站点结构。”(可以利用.svn/entries文件,获取到服务器源码、svn服务器账号密码等信息)

更严重的问题在于,SVN产生的.svn目录下还包含了以.svn-base结尾的源代码文件副本(低版本SVN具体路径为text-base目录,高版本SVN为pristine目录),如果服务器没有对此类后缀做解析,则可以直接获得文件源代码。

攻击方式

1、添加网站url,在被利用的网址后面加 /.svn/entries,列出网站目录,甚至下载整站。

2、通过seay-svn文件源码泄露利用工具

进行源码下载:

好不容易搞到了有意思的东西,准备顺着这条路搞下去,正下着源码呢,忽然发现连接中断,再访问已经访问不了了,看来是waf起了作用,这条线就这样断了,但是发现了个SVN源码泄露也能交个报告。

再回过头来接着挖逻辑漏洞,发现账号被封了……

而且封的还不只一个,我们注册的账号都被封掉了,登陆就弹框:您的账号被冻结,如需解冻请联系管理员。

看来这蓝方也是上线了,把我们这几个ip注册的账号都封掉了,还顺手ban了ip。

这一套操作,堪称行云流水,qnnnd。

这里说一句,这次演习几乎所有的蓝方都擅长使一手ban IP,而且有意思的是主办方规定红方使用同一个出网ip,所以只要有一个人手段稍微“粗暴”了一点,被ban了,那么所有人都没发访问了。这就很尴尬,而且之前规定必须使用分配的ip来进行攻击,如果用范围之外的ip就算恶意攻击,会被请喝茶。但是ban着ban着就会出现一个尴尬的局面:使用规定的ip能访问的蓝方网站越来越少。

后来主办方看这个情况不行呀,就给换了个出网ip,但是治标不治本,只要蓝方ban的积极,那么一个一个换出网ip肯定是来不及的。

非常想吐槽的就是蓝方的“ban IP大法”,防不了你的攻击,我就ban你ip、封你账号,让你没法访问。那演习的意义何在呢?害怕出现问题所以把发现问题的人解决掉,这个操作似乎不行╮(╯﹏╰)╭

后来换出网ip跟不上被ban的速度,主办方就允许红方使用其他ip进行攻击了,报备一声就行。

ps:说起来我换了差不多十几个ip…… (〃´-ω・)

0x05 扩大

金融投资公司让我走投无路,我也不准备在这上继续浪费大好的空调时间,接过队友的几百个旁站开始了耕耘。

这些旁站从内容上没什么关联,除了我们搞的这个地方医院,别的站有幼儿园、有个人艺术网站、有猪饲料公司、有奶茶连锁等等。总之这个服务商就是普通的商用服务商,我们也查了一下,是一家中型的服务商,前几年报过服务器跨目录的漏洞。

也拿下了几个后台,但是很难马上getshell。

类似这种的拿下了7,8个,要么是上传白名单绕不过去,要么就是后台没什么权限,也就没继续弄。

后来可能主办方感觉目前的演习效果不是很好,就开放了所有蓝方名单,允许任意攻击。

名单上蓝方单位差不多一百五十个,而且是字面意义上的单位, 而不是特定的网址或者ip,一个大的机关单位所下属的单位的网站也在测试范围内,这样测试范围就大大增加了。可能一个大的机关单位行政管辖的部门有十几个,然后这十几个部门分别有自己的门户网站,而门户网站还有十几个子站;网站所属的服务器开了众多端口,这些端口还开了诸多服务,这下攻击面就非常大了。薄弱的边缘资产也非常多了。

这下,真正有意思的开始来了。

多有意思呢?

请听下回分解~

*本文作者:Pannet,转载请注明来自FreeBuf.COM

来源:freebuf.com 2019-09-09 13:30:15 by: Pannet

请登录后发表评论

注册