下载地址

https://download.vulnhub.com/pentesterlab/ecb_i386.iso

实战演练

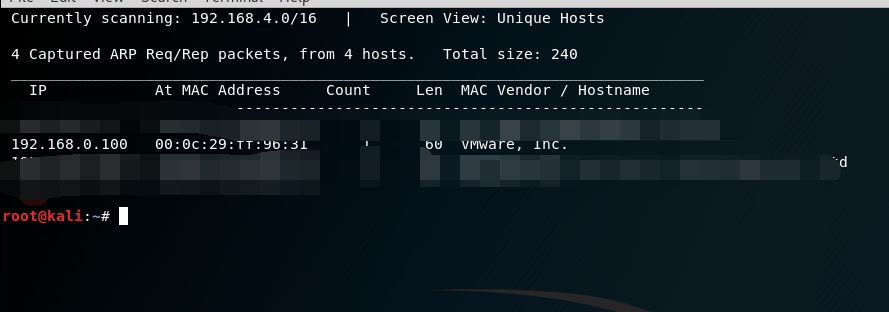

使用netdiscover命令查找靶机的IP。

使用nmap查看靶机开放的端口

打开80端口

打开80端口

根据靶机提示,这是一个越权漏洞,通过修改ECB加密的cookie进行登录

根据靶机提示,这是一个越权漏洞,通过修改ECB加密的cookie进行登录

注册一个账号

注册成功之后,response的cookie会出现一串加密的字符串

注册成功之后,response的cookie会出现一串加密的字符串

继续注册找到关键信息,注册8a账号, GkzSM2vKHdf5me4Zu3zq%2Fg%3D%3D

继续注册找到关键信息,注册8a账号, GkzSM2vKHdf5me4Zu3zq%2Fg%3D%3D

再注册8a+admin账号,GkzSM2vKHdeYMhBvxnBx5BGqti8ykenz

再注册8a+admin账号,GkzSM2vKHdeYMhBvxnBx5BGqti8ykenz

让我们对比一下

让我们对比一下

| 账号 | 密码 | bs64 | decodebs64 |

|---|---|---|---|

| test | 123456 | mtMCzgPLPtMofQOJCf/N0A== | |

| 8a | 123456 | GkzSM2vKHdf5me4Zu3zq/g== | \x1aL\xd23k\xca\x1d\xd7\xf9\x99\xee\x19\xbb|\xea\xfe |

| 8a+admin | 123456 | GkzSM2vKHdeYMhBvxnBx5BGqti8ykenz | \x1aL\xd23k\xca\x1d\xd7\x982\x10o\xc6pq\xe4\x11\xaa\xb6/2\x91\xe9\xf3 |

我们可以看到\x1aL\xd23k\xca\x1d\xd7这段是相同的,也就是这段就是8a,剩下就是admin,

\x982\x10o\xc6pq\xe4\x11\xaa\xb6/2\x91\xe9\xf3

修改cookie就可以登录成功

修改cookie就可以登录成功

来源:freebuf.com 2019-08-18 17:26:39 by: 陌度

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册