在过去的几年里,我们看到了许多有关使用基于云架构的组织/企业的数据泄露事件。基于云的服务提供商(如AWS),只需点击几下就可以轻松灵活地创建一个基础架构,但如果你因此而忽略了某些安全检查点,则它可能会为恶意攻击者提供许多的机会。为了填补这方面的空白,AmazonWebServices(AWS)提供了几种不同的服务,可用于维护和确保云基础架构的安全性。

关于AWS Inspector

Amazon Inspector是一种自动化安全评估服务,可根据Amazon云中的合规性评估已部署资源的安全漏洞。AWS Inspector是一项非常重要的安全评估服务,因为它会生成自动报告,其中包含了所选资源的详细结果。它会根据漏洞的严重程度对漏洞进行优先级排序,从而使你可以轻松了解哪些软件需要立即进行修补。

在本文中,我们将了解AWS Inspector如何与EC2实例通信以评估服务器的安全性。我们还将学习如何配置AWS inspector以执行自动化安全评估任务。

在开始正式内容之前,我想说明下这不是一个典型的渗透测试工具,因为渗透测试大多数是由外而内进入系统。而AWS inspector则是在所有EC2实例中安装一个代理,然后在内部检查所有可能的漏洞,并提供包含建议缓解措施的详细报告。。

下面给出了配置AWS Inspector所涉及的步骤摘要:

登录EC2实例

在EC2实例上配置inspector agent

通过AWS console配置评估目标

配置评估模板

配置评估规则

执行评估

分析报告

第一步是登录EC2实例并配置AWS代理。在我们的例子中,我假设大家已具备有关AWS和EC2实例的基本知识,并且它已在AWS账户中运行。

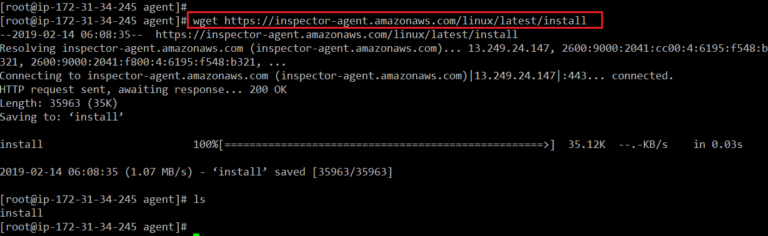

首先,我们登录正在运行的EC2实例并安装Inspector,如下所示:

wget https://inspector-agent.amazonaws.com/linux/latest/install

在上面的截图中可以看到,我们首先使用wget在EC2实例上下载了inspector agent。将软件包下载到系统后,我们可以使用ls命令查看该软件包。

现在,我们需要更改此文件的权限才能安装它。我们使用chmod命令来提供可执行权限,并使用以下命令启动安装过程。

chmod +x install

./install

安装过程可能需要花费一段时间,并且该过程将会产生大量的输出,但输出最终应以”complete”消息为结束,该消息可用于确认AWS Inspector是否已成功配置到EC2机器中。如下图所示。

在上面图中我们可以看到,AWS Inspector Agent已成功安装在EC2实例上。

至此,我们已在EC2实例上配置了AWS Inspector Agent。安装完成后,我们需要登录AWS账户并搜索AWS Inspector。当我们在控制台中打开Inspector时,它会打开一个网页,如下图所示。

在上图中我们可以看到有三步。第一步是安装代理,我们已在上一步中完成了。第二步是对目标进行评估,所以让我们点击“Get Started”按钮。

点击“Get Started”按钮后,将打开另一个页面,如下图所示。

我们可以在上图中看到更多的信息。我们需要了解和记录的一些重要信息如下所示。

第一行显示Inspector scan有三个频率我们可以设置。第一个是每周运行,第二个是运行一次,第三个是高级设置

第二个要注意的项目是网络评估,可以禁用它,也不需要安装代理。 使用此服务的成本也在该部分中给出。例如,我们可以看到在100个实例上运行每周扫描的成本大约是每月61美元。这意味着我们可以在一个月内对这100个实例进行四次扫描

另一个需要注意的概念是主机评估,它将使用最佳安全实践指南检查服务器。这将使用上一步中安装的代理。这项服务的成本也已给出;如果我们每周扫描超过100个分配的,每月的成本将会是120美元。

因此,如果我们有一个通过AWS的基础设施,其中我们有大约100台服务器,并且我们想要监控补丁管理和服务器强化基准的安全状态,那么每月的成本约为181美元。

注意:这可能不是你的实际费用;AWS为此提供了计算器。计算器URL将在本文的参考部分中给出。

在了解了所有这些之后,让我们点击高级设置,这将打开另一个页面。

在上图中我们可以看到,我们必须定义评估目标,因此我们输入了“infosec-test”作为该评估的名称。下一个框定义了评估的范围。默认情况下,添加到此帐户中整个实例都将被添加到scope中。如果我们不想包含所有实例,则取消勾选“all instances”选项即可,这将启用另一个输入框,我们可以在其中定义有限的评估范围。

禁用“all instances”选项后,将出现一个新的输入框,如下图所示。

在上图中我们可以看到,借助标签我们可以定义评估的范围。因此,让我们打开EC2控制台来检查我们想要添加到Inspector评估范围中的实例的标记。如下图所示。

在突出显示部分我们可以看到,当前正在运行的实例的名称为“infosec”。

在我们的例子中,value应该是“infosec”。让我们添加密钥。当我们点击输入框时,它将自动为字段建议所有可用的值,以便在建议中搜索名称。

我们选择了key value作为名称,当我们点击value时,它也会建议我们服务器名称。这是因为我们只有一个服务器具有这个键值名称,所以在建议中我们可以看到“infosec”。

选择“infosec”后,我们必须取消选中Install Agent选项,因为我们已经手动安装了代理。如果我们有很多实例,此选项将帮助我们自动安装代理。

现在,我们已定义了评估范围,也可以通过单击预览按钮进行查看。如下图所示。

在突出显示区域我们可以看到,Inspector将运行一个实例。当我们点击“next”按钮时,它会将我们带到另一个页面来配置评估策略。

在突出显示区域我们可以看到,我们可以根据需要添加或删除的规则/策略,但默认情况下,所有规则都已被选中。这里我们将遵循默认规则。

另一个需要配置的是持续时间。我们可以根据我们的需求延长评估的持续时间。默认情况下,该值根据AWS建议定义为一小时。我们将使用“建议的持续时间(recommended duration)”,它将按照下一个计划运行。

如果我们希望在预定义的天数后自动重新运行评估,则可以再标记一个复选按钮。我们可以定义日期,或者,如果你不想自动运行,可以取消选中该框并单击“Next”按钮。

在上图中我们可以看到review页面,其中显示了我们到目前为止配置的所有设置。检查设置后,单击“Create”按钮。这将创建一个评估任务,如下图所示。

现在一切准备就绪。让我们选择模板,然后单击“Run”按钮。它将开始执行评估。由于我们已将其持续时间定义为一小时,因此完成评估需要一小时的时间。

在上图中我们可以看到,Inspector共向我们报告了108个评估结果。你可以通过单击“download report”按钮下载详细的评估报告,也可以点击“findings”按钮直接查看结果。

我下载了PDF格式的报告,该报告提供了一个很好的演示文稿,其中包含已确定结果的执行摘要。如下图所示。

可以看到,根据配置的策略/规则,结果被分为了高、中和低。

如果大家对本文的演示有任何疑问,欢迎随时与我取得联系!

参考

Amazon Inspector,Amazon

安装 Amazon Inspector Agents,Amazon

Amazon Inspector 定价,Amazon

*参考来源:infosecinstitute,FB小编secist编译,转载请注明来自FreeBuf.COM

来源:freebuf.com 2019-08-23 15:00:46 by: secist

请登录后发表评论

注册