近日,安全工作人员在进行应急响应时捕捉到一个恶意样本,通过对MD5的查询了解到该样本被标记为APT32组织所使用,且样本上传时间较新,2046Lab通过分析发现样本虽新,但攻击手法依旧是常用手法,系通过邮件附件诱使目标点击从控制端下载后门软件并执行,从而达到控制主机的目的。

NanSh0u背景

APT32是一个从2014年活动至今的APT组织,也被称为”海莲花“(Ocean Lotus)组织。该组织主要针对工业领域、政府领域、以及与该组织政见不同的个人与记者。该组织被认为拥有越南背景并进行一系列符合越南国家利益的操作。

环境:Windows 7 32位

工具:Ollydbg、Wireshark、IDA Pro

文件信息:985b12d96e3e9292d5e67f3ff060786b

具体的行为流程如下:

具体功能

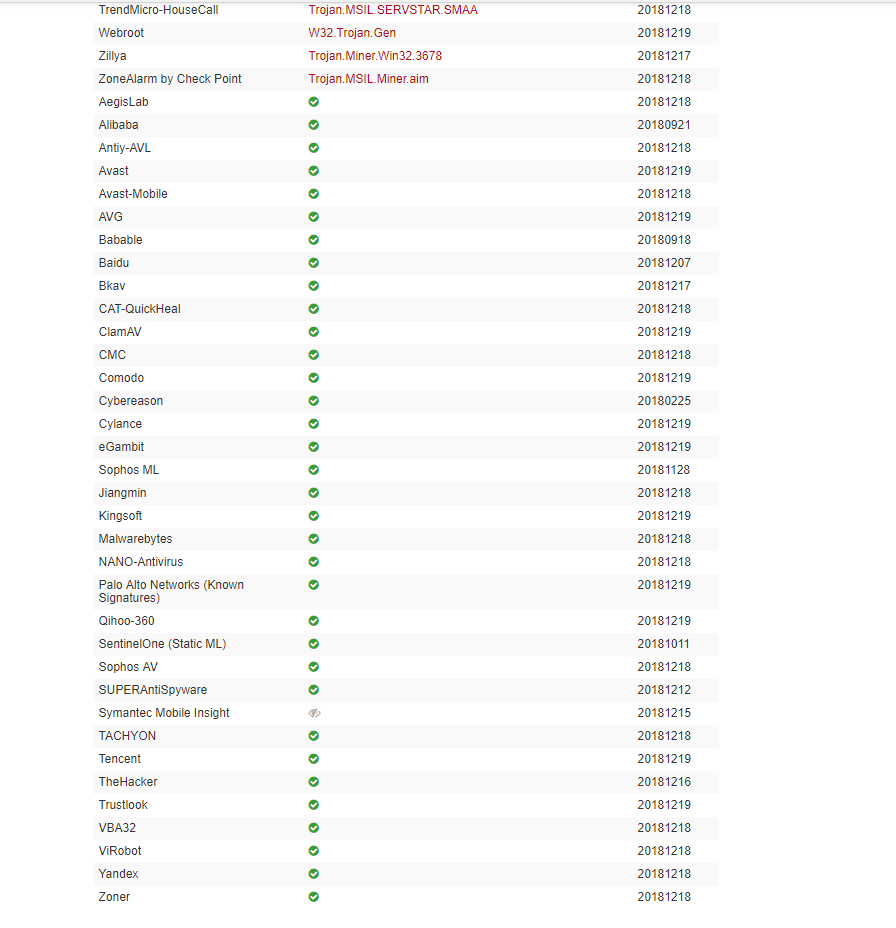

原样本为一个压缩包,解压缩后含有一个exe文件与一个隐藏的dll文件。通过VT查询这两个文件的MD5,可以发现exe文件被判定为正常文件,dll文件被判定为恶意文件,白exe文件与黑dll文件的组合是典型的”白加黑“技术的运用场景。

将exe样本拖入OD中进行分析,若存在文件wwlib.dll,则加载该dll文件。在加载dll文件时,系统将优先在当前目录下寻找相同名称的dll,于是隐藏的恶意dll将被加载。

将exe样本拖入OD中进行分析,若存在文件wwlib.dll,则加载该dll文件。在加载dll文件时,系统将优先在当前目录下寻找相同名称的dll,于是隐藏的恶意dll将被加载。 该dll将在系统内释放一个doc文件,该文件的路径为C:\Users\root\AppData\Local\Temp\Document.doc。

该dll将在系统内释放一个doc文件,该文件的路径为C:\Users\root\AppData\Local\Temp\Document.doc。 dll随后将写入该Document.doc文件的内容。

dll随后将写入该Document.doc文件的内容。 写入完成后,该dll将打开该伪造的word文件,使受害者误以为该word文件为先前打开的带有word图标的exe白文件。word文件内容如下图所示。

写入完成后,该dll将打开该伪造的word文件,使受害者误以为该word文件为先前打开的带有word图标的exe白文件。word文件内容如下图所示。 该dll将从内存中解密出一个shellcode,记为shellcode1。

该dll将从内存中解密出一个shellcode,记为shellcode1。 该dll将解密出的shellcode1复制到内存00210000准备执行。

该dll将解密出的shellcode1复制到内存00210000准备执行。 shellcode1执行后,首先将从内存002106CF处释放一个新的shellcode至内存00220000,记为shellcode2。

shellcode1执行后,首先将从内存002106CF处释放一个新的shellcode至内存00220000,记为shellcode2。 shellcode1随后将创建一个新线程,该新线程所使用的代码即为先前释放出的shellcode2,线程起始位置为内存00220000。

shellcode1随后将创建一个新线程,该新线程所使用的代码即为先前释放出的shellcode2,线程起始位置为内存00220000。 shellcode2将获取系统的网络适配器信息。

shellcode2将获取系统的网络适配器信息。 shellcode2解密出一个新的shellcode,记为shellcode3。

shellcode2解密出一个新的shellcode,记为shellcode3。 解密完成后,shellcode2将创建一个新线程,该新线程所使用的代码即为先前释放出的shellcode3,线程起始位置为内存00223000。

解密完成后,shellcode2将创建一个新线程,该新线程所使用的代码即为先前释放出的shellcode3,线程起始位置为内存00223000。 shellcode3将尝试连接https://api.ciscofreak.com/Kgx2获取后续恶意文件。

shellcode3将尝试连接https://api.ciscofreak.com/Kgx2获取后续恶意文件。 连接的具体详情如下图所示,由于该ip已无法连接,因此我们尝试修改寄存器值以继续进行动态分析。

连接的具体详情如下图所示,由于该ip已无法连接,因此我们尝试修改寄存器值以继续进行动态分析。 shellcode3将尝试获取控制端发送的数据大小。

shellcode3将尝试获取控制端发送的数据大小。 shellcode3将尝试获取从控制端发送的数据。

shellcode3将尝试获取从控制端发送的数据。 shellcode3将接收的数据保存在内存02a700000,根据程序随后跳转至该内存空间运行,猜测接收的数据为一段shellcode。

shellcode3将接收的数据保存在内存02a700000,根据程序随后跳转至该内存空间运行,猜测接收的数据为一段shellcode。 虽然无法获取控制器返回的内容,但根据对该DNS与URL的关联分析,获取了可能从控制端返回的文件内容。

虽然无法获取控制器返回的内容,但根据对该DNS与URL的关联分析,获取了可能从控制端返回的文件内容。 将该文件载入内存02a70000继续进行分析,可以发现,该文件的确是一段恶意shellcode,记为shellcode4。

将该文件载入内存02a70000继续进行分析,可以发现,该文件的确是一段恶意shellcode,记为shellcode4。 shellcode4将首先进行自解密,在内存02a7003c起始处得到一个PE文件,随后跳转至该PE文件的内存空间并执行该文件。

shellcode4将首先进行自解密,在内存02a7003c起始处得到一个PE文件,随后跳转至该PE文件的内存空间并执行该文件。 该PE文件为一个后门程序,通过与控制端进行通信,从控制端接收指令,对被控端进行相应操作。该PE文件的将尝试与恶意URL https://api.ciscofreak.com/safebrowsing/rd/CltOb12nLW1IbHehcmUtd2hUdmFzEBAY7-0KIOkUDC7h2进行通信,HTTP头的内容如下。

该PE文件为一个后门程序,通过与控制端进行通信,从控制端接收指令,对被控端进行相应操作。该PE文件的将尝试与恶意URL https://api.ciscofreak.com/safebrowsing/rd/CltOb12nLW1IbHehcmUtd2hUdmFzEBAY7-0KIOkUDC7h2进行通信,HTTP头的内容如下。

该PE文件根据从控制端接收的指令进行相应操作,指令共有76种,包括但不限于:

1、开启指定进程;

2、向控制端上传文件;

3、与控制端保持连接;

4、创建指定服务;

5、杀死指定进程;

6、从控制端下载后续文件;

7、进行进程注入;

8、删除指定文件;

9、使用SMB协议进行内网传播;

10、获取账户信息

分析后得知,虽然此次APT32组织使用了新样本与新的控制端,但核心技术依旧为常用手法。使用伪装成word文档的可执行文件诱使受害者点开,从控制端下载后门软件并执行,达到对受害者主机进行控制的目的。

分析后得知,虽然此次APT32组织使用了新样本与新的控制端,但核心技术依旧为常用手法。使用伪装成word文档的可执行文件诱使受害者点开,从控制端下载后门软件并执行,达到对受害者主机进行控制的目的。

IOCs

MD5

766a2cb1cdea9682be673e41ed689a28

f28c8cd466e8a0f1ccb123bfe50bd33b

985b12d96e3e9292d5e67f3ff060786b

C&C

https://api.ciscofreak.com/safebrowsing/rd/CltOb12nLW1IbHehcmUtd2hUdmFzEBAY7-0KIOkUDC7h2

https://api.ciscofreak.com/Kgx2

api.ciscofreak.com

95.168.191.35

防护措施

1、关闭易受攻击的端口(如139,445等端口)防止恶意软件进行内网传播;

2、不轻易运行来历不明的软件;

3、及时更新病毒库,查杀主机中的恶意病毒;

4、推荐使用“铁穹高级持续性威胁系统”(简称”铁穹“)发现潜在的攻击行为。“铁穹”是东巽科技技术有限公司结合流量检测与沙箱分析功能,用以检测主机内潜在威胁行为的系统。

来源:freebuf.com 2019-07-17 14:40:32 by: 东巽科技2046Lab

请登录后发表评论

注册