*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。

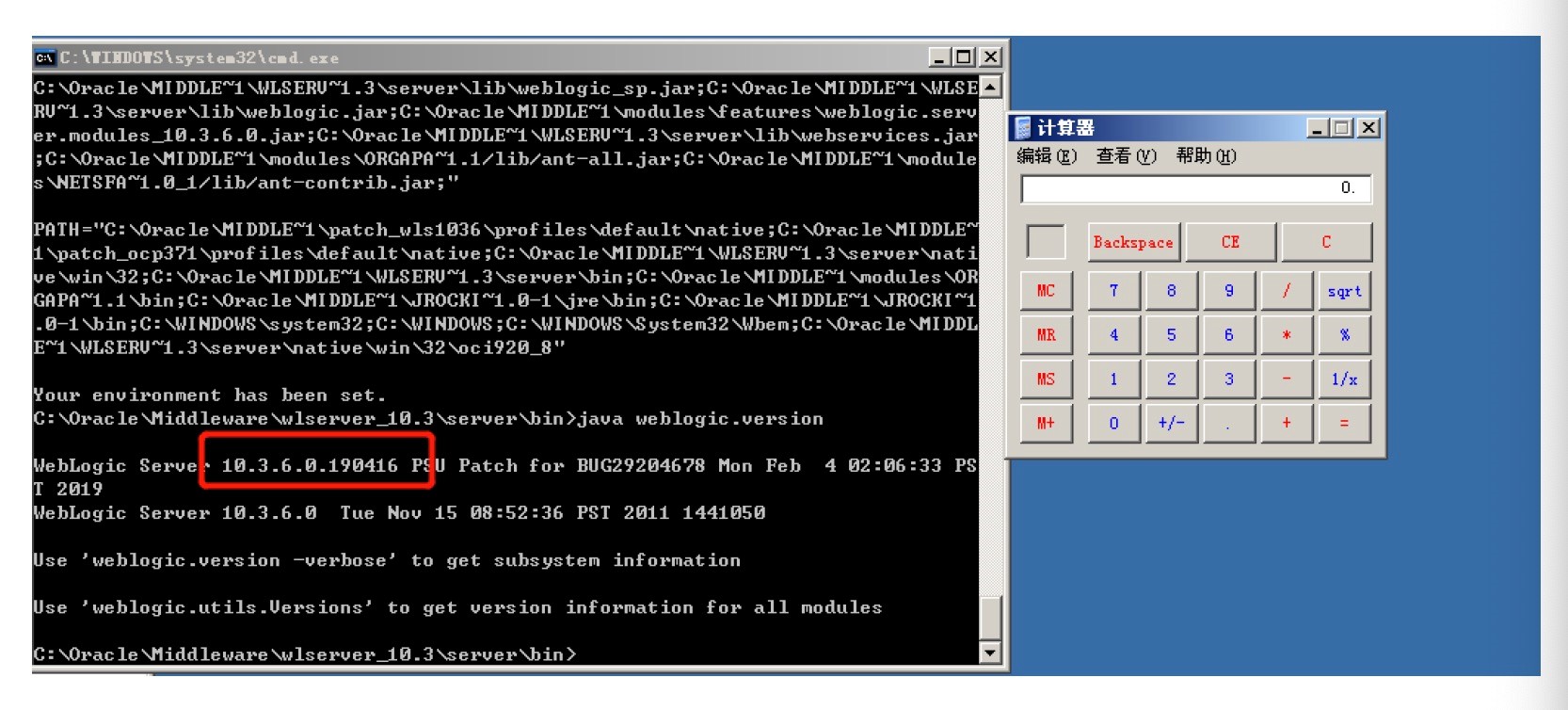

2019年04月17日,国家信息安全漏洞共享平台(CNVD)官方发布安全公告,称Oracle WebLogic wls9-async组件存在反序列化远程命令执行漏洞,攻击者可利用该漏洞,可在未授权的情况下远程执行命令。

随后知道创宇404实验室启动应急流程,通过分析后复现了该漏洞并确定该漏洞影响启用了wls9_async_response.war及wls-wsat.war组件的所有Weblogic版本(包括最新版本),到本预警发布时,官方仍然没有发布对应修复补丁,属于“0day安全”漏洞。

值得注意的是知道创宇旗下创宇盾监控发现该漏洞最早在4月17日存在漏洞扫描痕迹,另外从知道创宇ZoomEye网络空间搜索引擎总共检索到100671条历史数据,其中中国30,600条,主要分布在北京、广东、上海等省市。

知道创宇404实验室发出紧急漏洞预警,建议所有使用Oracle WebLogic的用户引起重视,注意防范,经过确定知道创宇旗下云安全防御产品“创宇盾”无需升级即可防御该漏洞。

临时解决方案:

方案1:找到并删除wls9_async_response.war、wls-wsat.war,并重启Weblogic服务;

方案2:通过访问策略控制禁止 /_async/* 及 /wls-wsat/* (注意)路径的URL访问;

方案3:启用部署“创宇盾”。

知道创宇404实验室后续还将发布更多漏洞细节和漏洞应急方案,敬请关注。

*本文作者:Knownsec知道创宇,转载请注明来自FreeBuf.COM

来源:freebuf.com 2019-04-22 07:00:12 by: Knownsec知道创宇

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册