挪威铝业公司Norsk Hydro于2019年3月19日星期二遭到勒索软件袭击。据挪威国家安全局(NSM)称,攻击者使用了LockerGoga,这是一种相对较新的勒索软件,于1月首次发现。

目前挪威工业集团Norsk Hydro 3号称旗下拥有世界最大炼铝厂。分析师警告,此次勒索软件攻击很有可能导致全球铝市场将面临动荡再起风险。

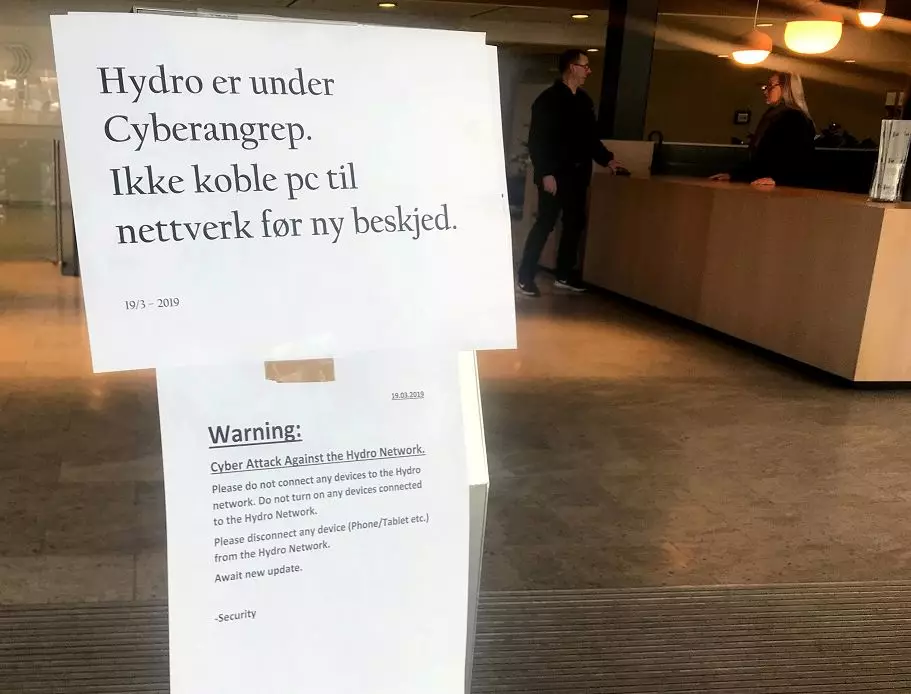

2019年3月19日在挪威奥斯陆的铝生产商Norsk Hydro总部看到一个标志警告员工不要在网络攻击后将设备连接到网络

该公司被迫关闭了几条自动化产品线,并使用手动生产流程保持其冶炼厂的运行。虽然该公司表示它仍然可以继续向客户交付,但如果停工持续很长时间,这可能会改变。

Hydro现在的关键问题是找到具体的客户订单以及如何实现这些订单的方法。我们可以通过清理系统和恢复备份来实现这一目标,在某些情况下,我们可以回到备份系统并更加手动地提取数据。

到这里,我们可以看到一家大型的制造业公司是如何在自动化系统被勒索软件攻击后,进行应急响应的。

一、拥有数据备份,能够及时回滚,恢复备份

二、能够将自动化产业及时停止并使用手动操作设备

三、公关及时的响应,稳定客户,防止客户流失

当然,他也提到了关键问题是找到具体的客户订单以及如何实现这些订单的方法。那么这个问题也是国内厂商同样具有思考的,是做订单实时备份,还是在客户那边同样进行一层备份,这就是另一个话题了。

当然,除了工业自动化系统为本次安全事件的主角外,还有一个不容忽视的主角,那便是一种名为LockerGoga的勒索软件,它对计算机文件进行加密并要求付费解锁。目前该公司并不打算进行付费解锁,而是采用恢复备份的方式。

如果这起事件是黑产行为,那恐怕是生意落空了,如果是有针对性的破坏行为,那么算盘是打着了,外网如此关注此次事件,我觉得很有可能。

下面对本次的勒索软件主角进行简单分析。

事先强调,目前尚未知该勒索软件通过什么途径进行传播。

首先该勒索软件在野版本是带有证书签名的。

使用Sectigo颁发给ALISA LTD的证书签署的,以逃避杀毒软件查杀(目前证书已经撤销)

在感染过程中,LockerGoga会将其自身复制到受害系统上的%TEMP%目录并执行。

目前存在一些版本试图使用以下命令语法清除Windows事件日志:

![]()

紧接着勒索软件开始创建赎金票据并开始加密过程。

LockerGoga会加密 通常用于存储重要数据的许多常见类型的文件。如下所示:

执行时勒索软件通常会针对DOC,DOT,WBK,DOCX,DOTX,DOCB,XLM,XLSX,XLTX,XLSB,XLW,PPT,POT,PPS,PPTX,POTX,PPSX,SLDX和PDF文件。

当文件被加密时,原件被删除并替换为加密数据,加密数据存储为具有“* .LOCKED”文件扩展名的文件。

最变态的是。

LockerGoga还会加密受害者回收站目录的内容

LockerGoga变种还有一个奇葩的点在于,文件是单独加密的。可见命令如下,效率低的发指。

并且勒索软件还支持参数启动,如果使用’-w’命令行参数启动勒索软件,它将以所有文件类型为目标。支持的其他开关是’-k’和’-m’,用于base 64编码和提供电子邮件地址以显示在勒索票据中。

成功感染后,LockerGoga勒索软件将赎金票据作为名为

“README_LOCKED.txt”的文本文件写入受害者的桌面。

从一月份首次被发现的LockerGoga到3月份的所有变种Hash均在下面的链接中

https://gist.github.com/Blevene/7b0221bd1d79bec57fb555fe3613e102#file-lockergoga-csv

从攻击时间来看,大概率是这几个样本进行了攻击

bdf36127817413f625d2625d3133760af724d6ad2410bea7297ddc116abc268f

88d149f3e47dc337695d76da52b25660e3a454768af0d7e59c913995af496a0f

c97d9bbc80b573bdeeda3812f4d00e5183493dd0d5805e2508728f65977dda15

7bcd69b3085126f7e97406889f78ab74e87230c11812b79406d723a80c08dd26

ba15c27f26265f4b063b65654e9d7c248d0d651919fafb68cb4765d1e057f93f

eda26a1cd80aac1c42cdbba9af813d9c4bc81f6052080bc33435d1e076e75aa0

需要yara进行勒索软件检测的可以参考下面链接

那么,在工业互联网时代,我们如何保障网络安全呢?

目前来看智能化工厂安全以及设施设备保护将是制造商需要考虑的重要问题。

具体问题如下:

一、工业互联网在生产过程中会生成大量的数据,这些数据基本是从机器和组件收集而来,并且通常可以远程访问和进行分析。

而且设备互联可以让制造商从车间、供应链中获得持续的数据流,以提升整体运营的效率,但恰恰因为方便,因此带来了安全隐患。

二、随着IT和OT(运营技术)的结合渐密,工控系统因此更加容易受到攻击。

像OT的远程访问或第三方访问接口,都是黑客的攻击方向。

说到勒索软件,我们老要提WannaCry,老生常谈,然而还是一而再再而三的出岔子,为何petya,badrabbit,Gandcrab,Globelmposter等这些都有成功攻击制造业的案例。

还是不够上心,不够重视。

而目前,经过研究发现,攻击制造业主要有几个目的:

1、修改程序来破坏生产流程,导致系统停机

2、获取私人专利数据

3、勒索钱财

4、国家级攻击

因此在工业互网时代,黑客可能恶意攻击工业控制系统以及可编程逻辑控制器,企业需要了解自身能力和系统的局限性,以形成全面的网络安全战略,从而确保数据、信息和知识产权得到正确的保护。

例如,一些传统设备可能成为网络犯罪分子的目标,因为这些设备设计目的不是连接到互联网,增加网络连接意味会有安全隐患。

因此建议通过以下几点完善规章制度(专家提供)

首先是评估工厂的数字化过程,了解所收集和存储的数据。在更新或升级系统时,必须考虑整个数据的封装,这包括核算任何个人设备,如智能手机、平板电脑和有权访问网络的笔记本电脑。

其次,制造企业必须采取主动的网络安全措施。这包括安装有效的防火墙,进行网络监控等等。通过密切关注网络中的活动,将任何不寻常的活动标记为可疑,帮助更快地发现风险。

还有,公司应该考虑分割不同部门的网络,除非必要的情况下开放权限,其它不必要的就限制对网络的访问。因为连接点越多,风险就越大,所以分段网络可以限制数据泄露时的损害。

下面给予一些标准,仅供工业系统企业参考

一、安全软件选择与管理

(一)在工业主机上采用经过离线环境中充分验证测试的防病毒软件或应用程序白名单软件,只允许经过工业企业自身授权和安全评估的软件运行。

(二)建立防病毒和恶意软件入侵管理机制,对工业控制系统及临时接入的设备采取病毒查杀等安全预防措施。

二、配置和补丁管理

(一)做好工业控制网络、工业主机和工业控制设备的安全配置,建立工业控制系统配置清单,定期进行配置审计。

(二)对重大配置变更制定变更计划并进行影响分析,配置变更实施前进行严格安全测试。

(三)密切关注重大工控安全漏洞及其补丁发布,及时采取补丁升级措施。在补丁安装前,需对补丁进行严格的安全评估和测试验证。

三、 边界安全防护

(一)分离工业控制系统的开发、测试和生产环境。

(二)通过工业控制网络边界防护设备对工业控制网络与企业网或互联网之间的边界进行安全防护,禁止没有防护的工业控制网络与互联网连接。

(三)通过工业防火墙、网闸等防护设备对工业控制网络安全区域之间进行逻辑隔离安全防护。

四、物理和环境安全防护

(一)对重要工程师站、数据库、服务器等核心工业控制软硬件所在区域采取访问控制、视频监控、专人值守等物理安全防护措施。

(二)拆除或封闭工业主机上不必要的USB、光驱、无线等接口。若确需使用,通过主机外设安全管理技术手段实施严格访问控制。

五、身份认证

(一)在工业主机登录、应用服务资源访问、工业云平台访问等过程中使用身份认证管理。对于关键设备、系统和平台的访问采用多因素认证。

(二)合理分类设置账户权限,以最小特权原则分配账户权限。

(三)强化工业控制设备、SCADA软件、工业通信设备等的登录账户及密码,避免使用默认口令或弱口令,定期更新口令。

(四)加强对身份认证证书信息保护力度,禁止在不同系统和网络环境下共享。

六、远程访问安全

(一)原则上严格禁止工业控制系统面向互联网开通HTTP、FTP、Telnet等高风险通用网络服务。

(二)确需远程访问的,采用数据单向访问控制等策略进行安全加固,对访问时限进行控制,并采用加标锁定策略。

(三)确需远程维护的,采用虚拟专用网络(VPN)等远程接入方式进行。

(四)保留工业控制系统的相关访问日志,并对操作过程进行安全审计。

七、安全监测和应急预案演练

(一)在工业控制网络部署网络安全监测设备,及时发现、报告并处理网络攻击或异常行为。

(二)在重要工业控制设备前端部署具备工业协议深度包检测功能的防护设备,限制违法操作。

(三)制定工控安全事件应急响应预案,当遭受安全威胁导致工业控制系统出现异常或故障时,应立即采取紧急防护措施,防止事态扩大,并逐级报送直至属地省级工业和信息化主管部门,同时注意保护现场,以便进行调查取证。

(四)定期对工业控制系统的应急响应预案进行演练,必要时对应急响应预案进行修订。

八、资产安全

(一)建设工业控制系统资产清单,明确资产责任人,以及资产使用及处置规则。

(二)对关键主机设备、网络设备、控制组件等进行冗余配置。

九、数据安全

(一)对静态存储和动态传输过程中的重要工业数据进行保护,根据风险评估结果对数据信息进行分级分类管理。

(二)定期备份关键业务数据。

(三)对测试数据进行保护。

十、供应链管理

(一)在选择工业控制系统规划、设计、建设、运维或评估等服务商时,优先考虑具备工控安全防护经验的企事业单位,以合同等方式明确服务商应承担的信息安全责任和义务。

(二)以保密协议的方式要求服务商做好保密工作,防范敏感信息外泄。

十一、落实责任

通过建立工控安全管理机制、成立信息安全协调小组等方式,明确工控安全管理责任人,落实工控安全责任制,部署工控安全防护措施。

落实好以上十一点,及时对系统打补丁,定期检查。

此次攻击实乃反面教材,也及时的给国内的工业厂商敲响警钟。

前有委内瑞拉电厂停电,后有挪威铝厂被勒索,务必利用好这些外国企业被攻击事件,对自身系统进行一一排查,防止惨剧发生。

祝愿我国的工业互联网安全越来越好,越来越完善。

来源:freebuf.com 2019-03-22 10:55:40 by: 黑鸟

请登录后发表评论

注册