0x1 前言

新手向,渗透测试概述与流程。干货不水,主要包括渗透测试范围&思路 渗透测试平台搭建, 渗透测试流程

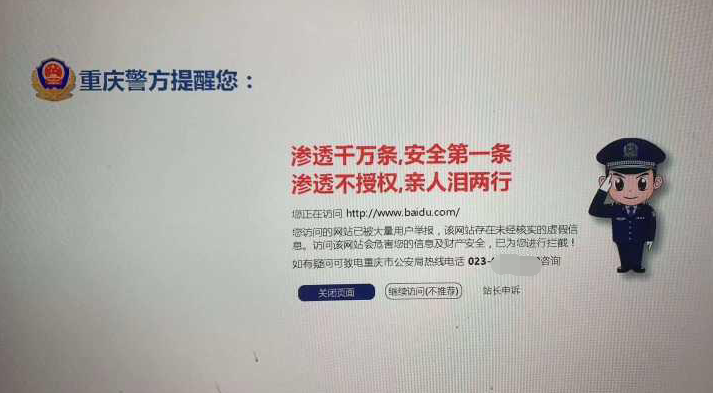

但是注意任何没有明确授意 授权的渗透测试都可能存在法律风险,授权最好是纸质文档形式,有你授权人的姓名身份证号甲方盖章和单位名称等。

切记:一忘初心深似海,小心班房收你心。 先授权再渗透的原则不能乱,否则伤害不仅仅是你自己,还有团队。(传说中的禁止乱扫)

0x2 什么是渗透测试

简单说是以攻击者角度来测试审核一个系统的安全的过程。安全工程师尽可能模拟黑客的攻击手段。

一个系统应该涵盖什么? 系统应该包括,物理,网络设备,操作系统,应用,数据,包括系统管理员,机房实际场地都可以是渗透测试对象。

0x3 测试范围&思路:

1:社会工程学

常用方式: 向某些管理员借U盘, 工作需要,询问QQ,邮箱,闲聊问生日等, 根据这些信息可以 生成社会工程学字典。

一般粗心的管理员U盘直接会放有他管理服务器IP和密码。自己写的工作计划名字,资产列表,系统名称等。后续的省略一万字。

社会工程学应用最多的应该是公安叔叔的侦讯话术+犯罪心理学,相关话术也形成了体系,比较像MSF有固定模块和功能的东西。

2:物理层渗透测试 (物理层渗透这方面会做的其实不多 需要一些弱电知识 对无线、弱电设备有足够了解 电工全家桶 电锡焊 螺丝刀 万用表等)

常用方式:专用解密器解机房门禁,开锁, 锁分为传统锁和电子锁。 (物理渗透后续不详细讲了 毕竟可能需要大量时间、视频和硬件)

freebuf也有用nfc 功能设备更改校园一卡通金额的文章也应该算做此类。 (但是如果卡的金额金额每天跟服务器同步就没什么卵用了 金额与服务器上金额不一致会锁卡 捡到别人卡当天改当天用还可以为所欲为一把)

是的没错撬锁也算物理渗透,(别把人家锁撬烂了)有些机房简陋的就一把传统锁而已,电子锁 主要用RFID 工具 如 ACR122U-A9 PROXMARK3 (用这类东西解门禁教程也不少不赘述。)

工作有效距离为一米 工作能量主要通过电感耦合方式(之前萌新等级保护完全指南 物理层部分提过不赘述了)

破解方式有

A:暴力破解

B:根据卡和读卡器挑战值做变量

C:嵌套认证攻击 等方式。

无线审计 WIFI PINEAPPLE 推荐一下。(也可以自行搭建成本较低,网上有较多教程不赘述)

(本来考虑放到网络层 基于是硬件设备还是放到物理层 )。

无线电也算可利用方式。无线电可以做什么?

A:WIFI sniffer

B:监听GSM GPS 欺骗

C: 破坏物联网安全,信号干扰(一般严格考场的信号屏蔽器就是此类 还有其他种类的干扰 如电磁脉冲(EMP) 能让摄像头无法工作)

3:网络层渗透

常用方式:一般来说成熟的产品不该有太严重的漏洞,最近几年火应该算是心脏出血或其他 基于 openssl 的漏洞,授权过期固件无法升级的设备应重点关注,没有登录失败限制也可以进行暴力破解尝试。旁路、arp抓包获取账号密码也算可行。传输过程加密就另一回事了。

4:系统层面渗透

常用方式:基本是基于系统本身或中间件的漏洞利用,如:S2-045 、反序列化漏洞、以及勒索病毒使用的ms17-010。都属于此类。 操作系统上漏洞种类繁多, 不过多赘述了。

5:应用层面漏洞

这里分下类:通用型漏洞,和逻辑型漏洞

通用型漏洞:一般所说的 OWASP TOP 10 或常见几大类漏洞 即: SQL(XXE)注入, 反序列化, 命令注入执行, 文件上传,XSS,CSRF, (OWASP 可能有重叠部分) 通用型漏洞 大多数可以被扫描器扫描出来,存在一定通用性。比如某网站采用CMS或中间件程序有漏洞,其他采用此CMS网站或中间件的也会有漏洞。

逻辑漏洞类型:

逻辑型漏洞 扫描器是扫描不来的,多数情况需要人工测试判断。一般测试都需要抓取数据包 burp 这个工具还真得会。

任意用户密码重置: 验证码类缺陷、 host头伪造、 未效验权限、 找回密码凭证欺骗(脆弱)

支付过程逻辑漏洞:无验证或绕过验证、金额修改(改包重发)、数量修改、sign可退(可逆)

验证码绕过:图形验证码绕过、短信或语音验证重放、发送验证无限制无时间间隔、短信验证码绕过

加密算法弱:网页前段展示加密算法、代码逻辑效验问题、算法脆弱可解密后得明文、手机号可多重便利发送

以上一些逻辑漏洞分类,可能说法没有一致也可能有遗漏的地方,但是常见主要是以上这些类型。

0x4 渗透测试环境的搭建

主要基于 WEB 的渗透测试环境,不得不说的是强调一下基础,基础不捞测试吃力

1:漏洞测试会一些基本的工具。

2:至少学过一种脚本语言,学过html语言。 (没有学过建议看这个网站 比较浅显易懂 http://www.w3school.com.cn/)

3:操作系统中间件有一定了解 主要是windows linux

渗透测试环境推荐两个 DVWA WEBGOAT

PS 渗透测试环境能帮助新手 快速熟悉漏洞和利用顺带也需要掌握一些工具。

DVWA 搭建教程很多了 不赘述

DVWA 攻略freebuf 比较详细

http://www.freebuf.com/author/lonehand

我这里使用的版本 WIN2008 XAMPP V3.2.2

APACHE和xampp 的网站路径与本地路径的稍有结构不同,也可跟我图片一样单独建立一个叫dvwa的目录方便访问。

WEBGOAT

由于WEBGOAT 网上很多安装方式太老,已经不适用新版本安装,准备详细写一下

WEBGOAT 攻略

http://www.xianxianlabs.com/2018/06/03/webgoat1/

安装: 我这里使用的版本: jdk1.8(windows 需要配置下环境变量 ) centos 6.8

WINDOWS 下启动 burp 是安装jre 注意区分

1:WEBGOAT官方地址改到这个网站:https://github.com/WebGoat/WebGoat/releases 下载你需要的版本 (webgoat 下载即可另一个webwolf是配套的网站)

2:目前webgoat 是整合到 一个jar 里面 下载后执行 java -jar webgoat-server-8.0.0.M24.jar

默认会启动8080 端口 由于8080 端口是burp 的默认代理端口, 不想改怕麻烦可以

输入 java -jar webgoat-server-8.0.0.M24.jar –server.port=8000 –server.address=0.0.0.0

这样启动端口监听会变成8000

命令执行到这里才算 启动完成

ps:KALI ubuntu debian 自带的JDK版本 是无法启动webgoat 的这个是坑。

3: 访问 127.0.0.1:8080/WebGoat 登陆需要自己注册 跟dvwa 不同的是 这个有具体漏洞的成因和原理 不过都是英文的。

end 文章就写到的这吧

来源:freebuf.com 2019-02-21 17:02:25 by: redhatd

请登录后发表评论

注册