安全研究人员发现一个“高针对性”的移动恶意软件活动,该恶意软件自2015年8月起活跃至今,在印度已有13部iphone设备被持续监听。

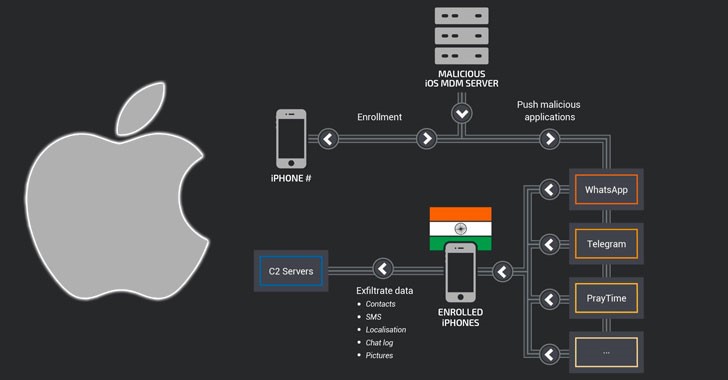

研究人员认为攻击者来自印度,他们通过滥用移动设备管理器协议MDM(MDM是大型企业用来控制内部员工设备的安全软件)来远程控制iphone设备并传播恶意软件。

利用Apple MDM服务远程控制设备

要将 iOS 设备注册到 MDM 中, 需要用户手动安装企业开发者证书(企业通过Apple Developer enterprise程序获得的证书)。企业可以通过邮件或苹果配置器进行无线注册服务的网页提供MDM配置文件。一旦用户安装了企业开发者证书, 该服务就允许企业管理员远程控制设备、安装/删除应用程序、安装/吊销证书、锁定设备、更改密码等。

Apple 对 MDM相关解释为: ” MDM 使用 Apple 推送通知服务 (APNS) 将唤醒消息传递给受控设备。然后, 该设备连接到预定的 web 服务以检索命令并返回结果。”

由于注册过程的每个步骤都需要用户操作, 例如在 iPhone 上安装证书颁发机构, 所以攻击者是如何成功地将13个目标 iphone 注册到其 MDM 服务中尚不清楚。但是, 发现这一恶意软件活动的思科Talos 威胁情报部门的研究人员认为,攻击者可能使用了一种社会工程机制, 比如诈骗电话, 或者是物理访问目标设备。

通过受损的Telegram和 WhatsApp 应用程序进行间谍活动

根据研究发现,攻击者使用 MDM 服务将恶意软件(仿冒软件)远程安装到目标 iphone 上, 这些软件作为“间谍”暗中监视用户设备, 窃取设备中的实时位置、联系人、照片、聊天记录、SMS等隐私信息。

为了将恶意特征植入Telegram、WhatsApp等安全通讯类应用程序中, 攻击者使用了能够将动态库注入到合法应用程序中的”BOptions sideloading 技术”,

研究人员解释说: “除此以外,注入库还可以请求额外的权限, 执行代码并窃取原始应用程序的信息。

恶意软件植入到受损的Telegram、WhatsApp应用程序中后,应用程序会将被“感染”设备的联系人、位置和图像发送到位于 hxxp [:]/techwach [.]com 的远程服务器。

研究人员说:在此次攻击活动中,Talos证实了另一个应用程序PrayTime正在执行恶意代码,当你祷告时,PrayTime会给用户发送广告推送和恶意下载软件,此外,还利用私有框架读取设备上的 SMS 消息, 并将这些信息上传到 C2 服务器。

目前, 仍不清楚此次活动幕后黑手是谁,攻击目标是谁, 以及攻击背后的动机是什么, 但是研究人员发现有证据表明攻击者来自印度, 而攻击者则用 “假旗”将自己乔装成俄罗斯人。

“在长达三年的时间里, 攻击者一直未引起安全人员的注意–可能是由于被“感染”的设备数量较少。Talos 研究人员表明,登记在MDM中的测试设备上发现有印度的电话号码,并且在印度供应商中注册。

“所有的技术细节都指向活动组织者是和受害者来自相同的国家:印度”

在发布本次报告时,苹果公司已经吊销了与此次攻击活动相关的3个证书,并且在收到Talos 团队告警时,也取消了其余两个证书。

来源:freebuf.com 2018-07-18 09:43:16 by: 通付盾移动安全实验室

请登录后发表评论

注册