本月重点关注情况

1、本月利用memcached服务器实施反射攻击的事件整体呈下降趋势。本月被利用发起memcached反射攻击境内反射服务器数量按省份统计排名前三名的省份是广东省、浙江省、和北京市;数量最多的归属运营商是电信。

2、本月被利用发起NTP反射攻击的境内反射服务器数量按省份统计排名前三名的省份是黑龙江省、河南省、和北京市;数量最多的归属运营商是联通。

3、本月被利用发起SSDP反射攻击的境内反射服务器数量按省份统计排名前三名的省份是山东省、辽宁省、和河北省;数量最多的归属运营商是联通。

4、本月反射攻击发起流量来源路由器数量按省份统计排名前三名的省份是广东省、浙江省和北京市;根据转发攻击事件的数量统计,最多的路由器归属于内蒙古自治区联通和上海市联通。

攻击资源定义

本报告为2018年3月份的DDoS攻击资源月度分析报告。围绕互联网环境威胁治理问题,基于CNCERT监测的DDoS攻击事件数据进行抽样分析,重点对“DDoS攻击是从哪些网络资源上发起的”这个问题进行分析。主要分析的攻击资源包括:

1、控制端资源,指用来控制大量的僵尸主机节点向攻击目标发起DDoS攻击的木马或僵尸网络控制端。

2、肉鸡资源,指被控制端利用,向攻击目标发起DDoS攻击的僵尸主机节点。

3、反射服务器资源,指能够被黑客利用发起反射攻击的服务器、主机等设施,它们提供的网络服务中,如果存在某些网络服务,不需要进行认证并且具有放大效果,又在互联网上大量部署(如DNS服务器,NTP服务器等),它们就可能成为被利用发起DDoS攻击的网络资源。

4、反射攻击发起流量来源路由器,指转发了大量反射攻击发起流量的运营商路由器。由于反射攻击发起流量需要伪造IP地址,因此反射攻击发起流量来源路由器本质上也是跨域伪造流量来源路由器或本地伪造流量来源路由器。

在本报告中,一次DDoS攻击事件是指在经验攻击周期内,不同的攻击资源针对固定目标的单个DDoS攻击,攻击周期时长不超过24小时。如果相同的攻击目标被相同的攻击资源所攻击,但间隔为24小时或更多,则该事件被认为是两次攻击。此外,DDoS攻击资源及攻击目标地址均指其IP地址,它们的地理位置由它的IP地址定位得到。

DDoS攻击资源分析

1. 控制端资源分析

根据CNCERT抽样监测数据,2018年3月,利用肉鸡发起DDoS攻击的控制端总量为980个,其中,340个控制端位于境内,640个控制端位于境外。

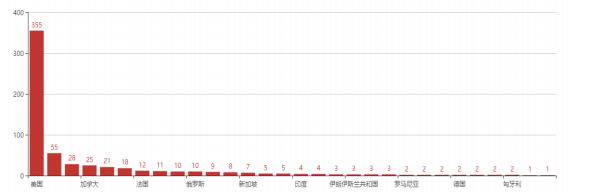

位于境外的控制端按国家或地区分布,美国占的比例最大,占55.5%,其次是中国香港和日本,如图1所示。

图1 本月发起DDoS攻击的境外控制端数量按国家或地区TOP30

位于境内的控制端按省份统计,广东省占的比例最大,占15.9%,其次是浙江省、上海市和山东省;按运营商统计,电信占的比例最大,占57.6%,联通占23.2%,移动占8.5%,如图2所示。

图2 本月发起DDoS攻击的境内控制端数量按省份和运营商分布

发起攻击最多的境内控制端前二十名及归属如表1所示,主要位于浙江省和广东省。

表1 本月发起攻击最多的境内控制端TOP20

| 控制端地址 | 归属省份 | 归属运营商 |

|---|---|---|

| 220.X.X.54 | 湖南省 | 电信 |

| 113.X.X.61 | 广东省 | 电信 |

| 123.X.X.92 | 贵州省 | 电信 |

| 115.X.X.184 | 浙江省 | 电信 |

| 58.X.X.162 | 江苏省 | 电信 |

| 113.X.X.60 | 广东省 | 电信 |

| 58.X.X.9 | 江苏省 | 电信 |

| 221.X.X.34 | 江苏省 | 电信 |

| 115.X.X.29 | 浙江省 | 电信 |

| 101.X.X.247 | 北京市 | 电信 |

| 123.X.X.199 | 贵州省 | 电信 |

| 123.X.X.153 | 山东省 | 联通 |

| 123.X.X.12 | 贵州省 | 电信 |

| 123.X.X.56 | 上海市 | 电信 |

| 117.X.X.107 | 江西省 | 电信 |

| 58.X.X.57 | 江苏省 | 电信 |

| 58.X.X.54 | 江苏省 | 电信 |

| 58.X.X.116 | 江苏省 | 电信 |

| 123.X.X.122 | 上海市 | 电信 |

| 115.X.X.117 | 浙江省 | 电信 |

2018年1月至今监测到的控制端中,4.3%的控制端在本月仍处于活跃状态,共计128个,其中位于我国境内的控制端数量为44个,位于境外的控制端数量为84个。近三月发起DDoS攻击最多且持续活跃的境内控制端TOP20归属如表2所示,主要位于江苏省和广东省。

表2 2018年以来发起DDOS攻击次数TOP20的持续活跃境内控制端

| 控制端地址 | 归属省份 | 归属运营商或云服务商 |

|---|---|---|

| 58.X.X.162 | 江苏省 | 电信 |

| 221.X.X.34 | 江苏省 | 电信 |

| 222.X.X.64 | 江苏省 | 电信 |

| 115.X.X.184 | 浙江省 | 电信 |

| 123.X.X.153 | 山东省 | 联通 |

| 113.X.X.61 | 广东省 | 电信 |

| 112.X.X.3 | 广东省 | 阿里云 |

| 113.X.X.60 | 广东省 | 电信 |

| 123.X.X.92 | 贵州省 | 电信 |

| 58.X.X.9 | 江苏省 | 电信 |

| 123.X.X.199 | 贵州省 | 电信 |

| 220.X.X.54 | 湖南省 | 电信 |

| 101.X.X.247 | 北京市 | 电信 |

| 123.X.X.122 | 上海市 | 电信 |

| 117.X.X.107 | 江西省 | 电信 |

| 222.X.X.48 | 江苏省 | 电信 |

| 116.X.X.20 | 北京市 | 待确认 |

| 222.X.X.44 | 江苏省 | 电信 |

| 139.X.X.95 | 广东省 | 电信 |

| 115.X.X.117 | 浙江省 | 电信 |

2018年1月至今持续活跃的境内控制端按省份统计,江苏省占的比例最大,为34.1%,其次是上海市、贵州省和浙江省;按运营商统计,电信占的比例最大,为88.6%,联通占2.3%,如图3所示。

图3 2018年以来持续发起DDoS攻击的境内控制端数量按省份和运营商分布

2. 肉鸡资源分析

根据CNCERT抽样监测数据,2018年3月,共有26,793个肉鸡地址参与真实地址攻击(包含真实地址攻击与其它攻击的混合攻击)。

这些肉鸡资源按省份统计,广东省占的比例最大,为20.4%,其次是浙江省、江苏省和山东省;按运营商统计,电信占的比例最大,为53.1%,联通占32.8%,移动占7.7%,如图4所示。

图4 本月肉鸡地址数量按省份和运营商分布

本月参与攻击最多的肉鸡地址前二十名及归属如表3所示,位于浙江省的地址最多。

表3本月参与攻击最多的肉鸡地址TOP20

| 肉鸡地址 | 归属省份 | 归属运营商或云服务商 |

|---|---|---|

| 14.X.X.128 | 广东省 | 电信 |

| 118.X.X.36 | 广东省 | 阿里云 |

| 111.X.X.10 | 浙江省 | 移动 |

| 111.X.X.12 | 浙江省 | 移动 |

| 111.X.X.14 | 浙江省 | 移动 |

| 183.X.X.78 | 浙江省 | 电信 |

| 47.X.X.54 | 河北省 | 阿里云 |

| 125.X.X.100 | 福建省 | 电信 |

| 120.X.X.25 | 浙江省 | 阿里云 |

| 202.X.X.163 | 浙江省 | 电信 |

| 218.X.X.15 | 北京市 | 待确认 |

| 139.X.X.168 | 上海市 | 电信 |

| 61.X.X.34 | 江苏省 | 电信 |

| 40.X.X.137 | 北京市 | 待确认 |

| 150.X.X.174 | 山东省 | 电信 |

| 61.X.X.4 | 浙江省 | 电信 |

| 61.X.X.3 | 浙江省 | 电信 |

| 222.X.X.180 | 山东省 | 联通 |

| 60.X.X.195 | 山东省 | 联通 |

| 202.X.X.18 | 山西省 | 联通 |

2018年1月至今监测到的肉鸡资源中,共计216个肉鸡在本月仍处于活跃状态。近三月被利用发起DDoS攻击最多的肉鸡TOP30归属如表4所示。

表4近三月被利用发起DDoS攻击最多的肉鸡TOP30,且仍在本月活跃的肉鸡地址

| 肉鸡地址 | 归属省份 | 归属运营商 |

|---|---|---|

| 202.X.X.163 | 浙江省 | 电信 |

| 140.X.X.202 | 上海市 | 联通 |

| 124.X.X.212 | 安徽省 | 电信 |

| 115.X.X.247 | 浙江省 | 电信 |

| 121.X.X.195 | 河北省 | 联通 |

| 42.X.X.83 | 上海市 | 电信 |

| 183.X.X.23 | 浙江省 | 电信 |

| 210.X.X.50 | 河南省 | 电信 |

| 122.X.X.99 | 吉林省 | 联通 |

| 119.X.X.67 | 河北省 | 联通 |

| 218.X.X.26 | 浙江省 | 电信 |

| 116.X.X.123 | 云南省 | 电信 |

| 114.X.X.184 | 上海市 | 电信 |

| 116.X.X.36 | 云南省 | 电信 |

| 59.X.X.14 | 福建省 | 电信 |

| 218.X.X.28 | 山东省 | 联通 |

| 120.X.X.34 | 山东省 | 移动 |

| 61.X.X.54 | 浙江省 | 电信 |

| 101.X.X.244 | 上海市 | 电信 |

| 122.X.X.98 | 江苏省 | 联通 |

| 101.X.X.245 | 上海市 | 电信 |

| 61.X.X.2 | 浙江省 | 电信 |

| 101.X.X.243 | 上海市 | 电信 |

| 122.X.X.225 | 山东省 | 电信 |

| 125.X.X.49 | 河南省 | 联通 |

| 222.X.X.45 | 河南省 | 电信 |

| 112.X.X.165 | 浙江省 | 移动 |

| 122.X.X.163 | 浙江省 | 电信 |

| 222.X.X.74 | 黑龙江省 | 电信 |

| 219.X.X.251 | 湖北省 | 电信 |

2018年以来持续活跃的肉鸡资源按省份统计,浙江省占的比例最大,占13.0%,其次是山东省、江苏省和上海市;按运营商统计,电信占的比例最大,占62.3%,联通占20.5%,移动占13.5%,如图5所示。

图5 2018年以来持续活跃的肉鸡数量按省份和运营商分布

3. 反射攻击资源分析

(1)反射服务器资源

根据CNCERT抽样监测数据,2018年3月,利用反射服务器发起的三类重点反射攻击共涉及2,035,329台反射服务器,其中境内反射服务器1,913,967台,境外反射服务器121,362台。反射攻击所利用memcached反射服务器发起反射攻击的反射服务器有39,324台,占比1.9%,其中境内反射服务器18,358台,境外反射服务器20,966台;利用NTP反射发起反射攻击的反射服务器有37,054台,占比1.8%,其中境内反射服务器3,669台,境外反射服务器33,385台;利用SSDP反射发起反射攻击的反射服务器有1,958,951台,占比96.2%,其中境内反射服务器1,891,940台,境外反射服务器67,011台。

1)memcached反射服务器资源

memcached反射攻击利用了在互联网上暴露的大批量memcached服务器(一种分布式缓存系统)存在的认证和设计缺陷,攻击者通过向memcached服务器IP地址的默认端口11211发送伪造受害者IP地址的特定指令UDP数据包,使memcached服务器向受害者IP地址返回比请求数据包大数倍的数据,从而进行反射攻击。

根据CNCERT抽样监测数据,2018年3月,利用memcached服务器实施反射攻击的事件共涉及境内18,358台反射服务器,境外20,966台反射服务器。本月此类事件涉及的反射服务器数量趋势图,如图6所示,监测发现自3月1日开始被利用发起攻击的反射服务器数量整体呈下降趋势。

图6本月memcached反射服务器数量按天分布图

本月境内反射服务器数量按省份统计,广东省占的比例最大,占22.4%,其次是浙江省、北京市和上海市;按归属运营商或云服务商统计,电信占的比例最大,占35.6%,阿里云占比31.4%,联通占比12.5%,移动占比9.3%,如图7所示。

图7本月境内memcached反射服务器数量按省份、运营商或云服务商分布

本月境外反射服务器数量按国家或地区统计,美国占的比例最大,占20.9%,其次是荷兰、中国香港和俄罗斯,如图8所示。

图8本月境外反射服务器数量按国家或地区分布

本月境内发起反射攻击事件数量TOP100中目前仍存活的memcached服务器及归属如表5所示,位于北京市的地址最多。

表5本月境内发起反射攻击事件数量TOP100中仍存活的memcached服务器TOP30

| 反射服务器地址 | 归属省份 | 归属运营商或云服务商 |

|---|---|---|

| 202.X.X.189 | 吉林省 | 联通 |

| 123.X.X.107 | 广东省 | 电信 |

| 61.X.X.87 | 北京市 | 联通 |

| 52.X.X.158 | 北京市 | 待确认 |

| 103.X.X.142 | 湖南省 | 联通 |

| 58.X.X.8 | 湖南省 | 联通 |

| 202.X.X.240 | 新疆维吾尔自治区 | 电信 |

| 114.X.X.253 | 北京市 | 联通 |

| 211.X.X.248 | 北京市 | 电信 |

| 121.X.X.197 | 北京市 | 联通 |

| 218.X.X.76 | 广西壮族自治区 | 电信 |

| 61.X.X.137 | 北京市 | 联通 |

| 219.X.X.220 | 北京市 | 电信 |

| 52.X.X.66 | 北京市 | 待确认 |

| 180.X.X.106 | 上海市 | 电信 |

| 202.X.X.108 | 北京市 | 联通 |

| 54.X.X.56 | 北京市 | 电信 |

| 211.X.X.171 | 北京市 | 电信 |

| 175.X.X.214 | 湖南省 | 电信 |

| 119.X.X.18 | 广东省 | 联通 |

| 116.X.X.116 | 河南省 | 联通 |

| 106.X.X.51 | 北京市 | 电信 |

| 116.X.X.17 | 北京市 | 待确认 |

| 150.X.X.100 | 天津市 | 联通 |

| 183.X.X.166 | 上海市 | 移动 |

| 59.X.X.236 | 北京市 | 联通 |

| 43.X.X.117 | 北京市 | 联通 |

| 218.X.X.252 | 浙江省 | 联通 |

| 116.X.X.167 | 河南省 | 联通 |

2)NTP反射服务器资源

NTP反射攻击利用了NTP(一种通过互联网服务于计算机时钟同步的协议)服务器存在的协议脆弱性,攻击者通过向NTP服务器IP地址的默认端口123发送伪造受害者IP地址的Monlist指令数据包,使NTP服务器向受害者IP地址反射返回比原始数据包大数倍的数据,从而进行反射攻击。

根据CNCERT抽样监测数据,2018年3月,NTP反射攻击事件共涉及我国境内3,669台反射服务器,境外33,385台反射服务器。

本月被利用发起NTP反射攻击的境内反射服务器数量按省份统计,黑龙江省占的比例最大,占13.5%,其次是河南省、北京市和河北省;按归属运营商统计,联通占的比例最大,占44.1%,电信占比40.4%,移动占比11.3%,如图9所示。

图9本月被利用发起NTP反射攻击的境内反射服务器数量按省份和运营商分布

本月被利用发起NTP反射攻击的境外反射服务器数量按国家或地区统计,越南占的比例最大,占12.9%,其次是美国、土耳其和中国台湾,如图10所示。

图10本月被利用发起NTP反射攻击的境外反射服务器数量按国家或地区分布

本月被利用发起NTP反射攻击的境内反射服务器按被利用发起攻击数量排名TOP30及归属如表6所示,位于新疆维吾尔族自治区和吉林省的地址最多。

表6本月境内被利用发起NTP反射攻击的反射服务器按涉事件数量TOP30

| 反射服务器地址 | 归属省份 | 归属运营商 |

|---|---|---|

| 60.X.X.134 | 河北省 | 联通 |

| 122.X.X.170 | 江苏省 | 联通 |

| 221.X.X.37 | 河南省 | 移动 |

| 220.X.X.54 | 安徽省 | 联通 |

| 119.X.X.37 | 四川省 | 联通 |

| 111.X.X.30 | 贵州省 | 联通 |

| 61.X.X.59 | 河南省 | 联通 |

| 202.X.X.70 | 新疆维吾尔族自治区 | 电信 |

| 60.X.X.118 | 新疆维吾尔族自治区 | 联通 |

| 218.X.X.14 | 山东省 | 联通 |

| 120.X.X.16 | 浙江省 | 移动 |

| 218.X.X.126 | 广西省 | 电信 |

| 61.X.X.24 | 北京市 | 联通 |

| 125.X.X.194 | 吉林省 | 联通 |

| 122.X.X.53 | 浙江省 | 电信 |

| 119.X.X.3 | 四川省 | 联通 |

| 119.X.X.198 | 吉林省 | 联通 |

| 221.X.X.10 | 黑龙江省 | 联通 |

| 60.X.X.12 | 新疆维吾尔族自治区 | 联通 |

| 60.X.X.158 | 黑龙江省 | 联通 |

| 202.X.X.14 | 吉林省 | 联通 |

| 117.X.X.61 | 天津市 | 联通 |

| 60.X.X.126 | 新疆维吾尔族自治区 | 联通 |

| 122.X.X.4 | 吉林省 | 联通 |

| 123.X.X.82 | 北京市 | 联通 |

| 60.X.X.158 | 新疆维吾尔族自治区 | 联通 |

| 124.X.X.22 | 北京市 | 联通 |

| 220.X.X.210 | 广西省 | 电信 |

| 203.X.X.100 | 湖南省 | 联通 |

| 61.X.X.174 | 山东省 | 联通 |

3)SSDP反射服务器资源

SSDP反射攻击利用了SSDP(一种应用层协议,是构成通用即插即用(UPnP)技术的核心协议之一)服务器存在的协议脆弱性,攻击者通过向SSDP服务器IP地址的默认端口1900发送伪造受害者IP地址的查询请求,使SSDP服务器向受害者IP地址反射返回比原始数据包大数倍的应答数据包,从而进行反射攻击。

根据CNCERT抽样监测数据,2018年3月,SSDP反射攻击事件共涉及境内1,891,940台反射服务器,境外67,011台反射服务器。

本月被利用发起SSDP反射攻击的境内反射服务器数量按省份统计,山东省占的比例最大,占25.0%,其次是辽宁省、河北省和浙江省;按归属运营商统计,联通占的比例最大,占73.7%,电信占比23.8%,移动占比2.3%,如图11所示。

图11本月被利用发起SSDP反射攻击的境内反射服务器数量按省份和运营商分布

本月被利用发起SSDP反射攻击的境外反射服务器数量按国家或地区统计,俄罗斯占的比例最大,占23.5%,其次是美国、土耳其和加拿大,如图12所示。

图12本月被利用发起SSDP反射攻击的境外反射服务器数量按国家或地区或地区分布

本月被利用发起SSDP反射攻击的境内反射服务器按被利用发起攻击数量排名TOP30的反射服务器及归属如表7所示,地址大量位于黑龙江省。

表7本月境内被利用发起SSDP反射攻击事件数量中排名TOP30的反射服务器

| 反射服务器地址 | 归属省份 | 归属运营商 |

|---|---|---|

| 219.X.X.198 | 黑龙江省 | 电信 |

| 222.X.X.90 | 黑龙江省 | 电信 |

| 112.X.X.26 | 黑龙江省 | 电信 |

| 222.X.X.16 | 黑龙江省 | 电信 |

| 222.X.X.34 | 黑龙江省 | 电信 |

| 112.X.X.49 | 黑龙江省 | 电信 |

| 222.X.X.178 | 黑龙江省 | 电信 |

| 111.X.X.75 | 黑龙江省 | 移动 |

| 219.X.X.94 | 黑龙江省 | 电信 |

| 222.X.X.169 | 黑龙江省 | 电信 |

| 123.X.X.162 | 黑龙江省 | 电信 |

| 111.X.X.199 | 黑龙江省 | 移动 |

| 222.X.X.3 | 黑龙江省 | 电信 |

| 111.X.X.2 | 黑龙江省 | 移动 |

| 111.X.X.123 | 黑龙江省 | 移动 |

| 112.X.X.214 | 黑龙江省 | 电信 |

| 111.X.X.8 | 黑龙江省 | 移动 |

| 111.X.X.15 | 黑龙江省 | 移动 |

| 111.X.X.118 | 黑龙江省 | 移动 |

| 112.X.X.55 | 黑龙江省 | 电信 |

| 111.X.X.75 | 黑龙江省 | 移动 |

| 111.X.X.6 | 黑龙江省 | 移动 |

| 112.X.X.158 | 黑龙江省 | 电信 |

| 111.X.X.40 | 黑龙江省 | 移动 |

| 123.X.X.50 | 黑龙江省 | 电信 |

| 117.X.X.196 | 新疆维吾尔族自治区 | 移动 |

| 117.X.X.109 | 广西壮族自治区 | 移动 |

| 111.X.X.29 | 广西壮族自治区 | 移动 |

| 125.X.X.218 | 青海省 | 电信 |

| 124.X.X.210 | 西藏自治区 | 电信 |

(2)反射攻击发起流量来源路由器

2018年3月,境内反射攻击事件的发起流量主要来源于1383个路由器,根据参与攻击事件的数量统计,归属于内蒙古自治区联通(218.X.X.248、218.X.X.253、218.X.X.240)的路由器涉及的攻击事件最多,其次是归属于上海市联通(112.X.X.39)的路由器,如表8所示。

表8本月反射攻击事件的发起流量来源路由器按事件数量TOP25

| 反射攻击发起流量来源路由器 | 所属省份 | 所属运营商 |

|---|---|---|

| 218.X.X.248 | 内蒙古自治区 | 联通 |

| 218.X.X.253 | 内蒙古自治区 | 联通 |

| 218.X.X.240 | 内蒙古自治区 | 联通 |

| 112.X.X.39 | 上海市 | 联通 |

| 211.X.X.205 | 上海市 | 移动 |

| 211.X.X.203 | 上海市 | 移动 |

| 218.X.X.225 | 广西壮族自治区 | 移动 |

| 221.X.X.253 | 广东省 | 联通 |

| 202.X.X.21 | 上海市 | 电信 |

| 221.X.X.254 | 广东省 | 联通 |

| 218.X.X.254 | 黑龙江省 | 移动 |

| 202.X.X.23 | 上海市 | 电信 |

| 211.X.X.3 | 浙江省 | 移动 |

| 218.X.X.255 | 黑龙江省 | 移动 |

| 211.X.X.1 | 海南省 | 移动 |

| 124.X.X.21 | 浙江省 | 联通 |

| 124.X.X.22 | 浙江省 | 联通 |

| 113.X.X.254 | 广东省 | 电信 |

| 113.X.X.253 | 广东省 | 电信 |

| 218.X.X.251 | 陕西省 | 电信 |

| 202.X.X.181 | 黑龙江省 | 电信 |

| 221.X.X.1 | 天津市 | 电信 |

| 202.X.X.180 | 黑龙江省 | 电信 |

| 221.X.X.2 | 天津市 | 电信 |

| 220.X.X.127 | 浙江省 | 电信 |

根据发起反射攻击流量的来源路由器数量按省份统计,广东省占的比例最大,占21.8%,其次是浙江省、北京市和上海市;发起反射攻击流量的来源路由器数量按归属运营商统计,移动占的比例最大,占35.5%,电信占比29.9%,联通占比13.1%,如图13所示。

图13本月发起反射攻击流量的来源路由器数量按省份和运营商分布

* 本文作者:CNCERT,转载请注明来自FreeBuf.COM

来源:freebuf.com 2018-04-01 12:00:26 by: CNCERT

请登录后发表评论

注册