Flashpoint的安全专家确认,TreasureHunter PoS恶意软件源代码的确从三月份开始就被泄露在网上。

研究人员发现这个病毒至少在2014年年底就已经出现。TreasureHunt首先被SANS研究所的研究人员发现,他们注意到恶意软件会生成互斥体名称以逃避检测。

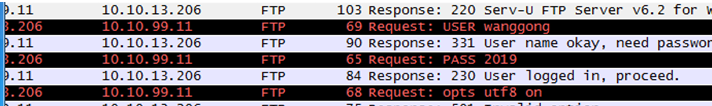

TreasureHunt列举在受感染系统上运行的进程并实施内存抓取功能来提取信用卡和借记卡信息。被盗的支付卡数据通过HTTP POST请求发送给C&C服务器。

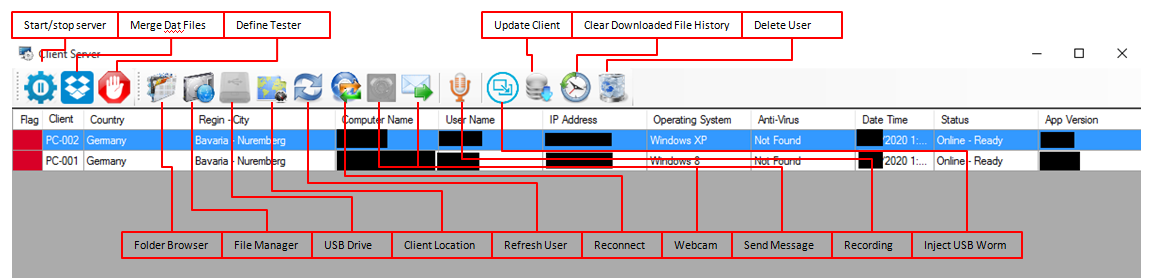

FireEye的专家分析了这些恶意软件后发现,黑客会利用弱口令入侵PoS系统。一旦TreasureHunt恶意软件感染系统,它会将自身安装到“%APPDATA%”目录中并通过创建注册表项来保证驻留系统:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\jucheckFlashpoint研究人员在俄语论坛上发现了TreasureHunter的源代码,发布代码的人还泄露了用户界面和管理员面板的源代码。

PoS恶意软件的开发者似乎是一位精通英语的俄国人。

可怕的是黑客可以通过源代码构建自己的病毒,从而导致攻击的种类和多样性大大增加。

发布TreasureHunter的黑客也说,其他黑客可以根据自己的需求修改源码。

病毒运作过程

不过另一方面,源码会让安全公司更方便地了解病毒运作过程,从而采取相应对策。

Flashpoint积极与思科Talos的研究人员合作,防止恶意程序传播。

“最初,这种恶意软件似乎是为臭名昭着的地下商店转储卖家”BearsInc“开发的,存在于各种中低端黑客社区中。目前还不清楚为什么源代码被泄露。“

恶意代码是用纯C编写的,它不包含C++特性,最初是在Windows XP上的Visual Studio 2013中编译的。

该代码项目似乎被称为内部trhutt34C,研究人员说,病毒作者重新设计了几个功能,包括加入反调试,代码结构和门通信逻辑来改进它。

“源代码与过去几年真实看到的各种样本一致。 TreasureHunter\config.h在恶意软件的发展过程中有明显的修改迹象。“总结分析。

“早期的样本用FIELDNAME_PLACEHOLDER填充了所有可配置字段,以便被构建者覆盖。更新的示例和源代码将相应的配置值直接写入字段中。这使得示例稍微小一点,创建重新配置的文件。“

* 参考来源:SecurityAffairs,本文作者Sphinx,转载注明来自FreeBuf

来源:freebuf.com 2018-05-12 00:04:53 by: Sphinx

请登录后发表评论

注册