*本文作者:ziluobu,本文属 FreeBuf 原创奖励计划,未经许可禁止转载。

一、情况概述

向心力安全团队通过流量监控设备发现某台服务器被入侵,服务器存在恶意文件,一直在向外请求数据包。

二、初步分析

(一)漏洞检测

通过用户提供的IP地址,在机房发现是一台山石的防火墙设备,登陆管理页面后发现设备下所属网段为172.16.1.0/24,通过查看配置文件,发现网站对应的服务器为172.16.1.100,扫描后发现172.16.1.100服务器开启了445,使用漏洞检测工具发现服务器存在永恒之蓝(ms17-010)远程代码执行漏洞,怀疑是此台服务器被攻击。

(二)分析过程

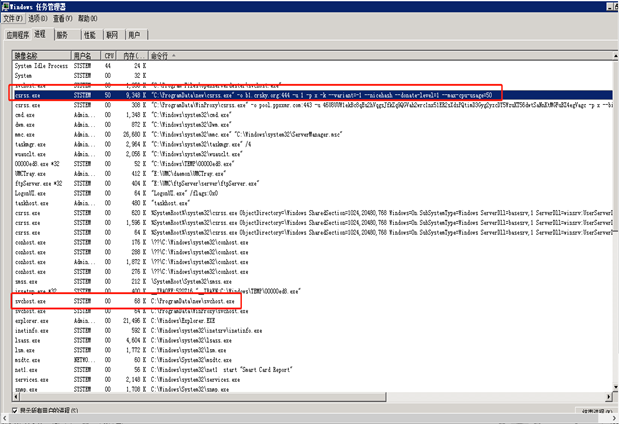

登陆服务器后发现Windows系统更新未开启,通过查看进程发现存在恶意进程,根据名字和进程参数判断为挖矿软件,运行后cpu资源会占用50%。

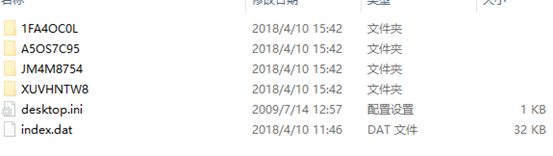

根据进程程序路径发现是有多个恶意挖矿软件运行在服务器上,并可以发现矿池地址为b1.crsky.org:444,根据进程路径,发现多个挖矿软件存在于c盘目录之中。

C:\ProgramData\a2-64ss.exe

C:\ProgramData\new\

C:\ProgramData\data\

C:\ProgramData\Smart\

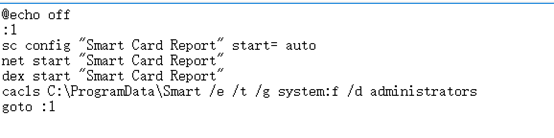

从C:\ProgramData\Smart\文件夹中中发现有个bat写入了服务(Smart Card Report)并修改了目录的权限

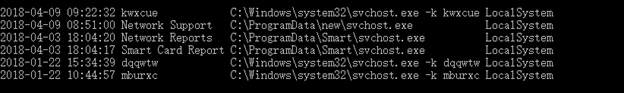

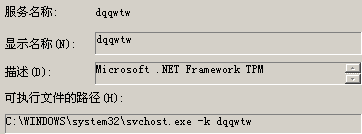

并对服务比对校验发现存在异常服务

服务名称为:

| dqqwtw | Microsoft .NET Framework TPM | 已启动 | 自动 | 本地系统 |

|---|---|---|---|---|

| kwxcue | Microsoft .NET Framework TPM | 已启动 | 自动 | 本地系统 |

| mburxc | Microsoft .NET Framework TPM | 已启动 | 自动 | 本地系统 |

| Smart Card Removal Policy | 已启动 | 自动 |

而从系统日志中可以看到服务的安装时间最早的为2018年1月22日,其他服务最晚是在9号安装完成。

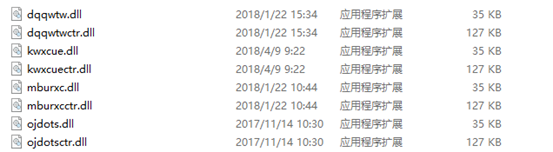

根据服务启动进程和加载的dll发现更多恶意文件,并在系统HOSTS文件中,发现多个矿池地址,最后修改日期为4月3日。

使用杀毒软件对全盘进行了扫描,共发现病毒文件将近20个左右

发现Content.IE5一个文件夹中存在很多临时文件,里面发现挖矿安装软件,日期大概也是2018年1月22日

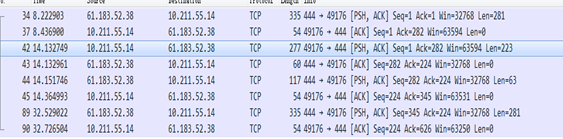

通过查看网络连接发现多个可疑ip地址,以及对内网部分ip的连接

| TCP | 172.16.1.100:49220 | 112.90.77.177:80 | CLOSE_WAIT | 2664 |

|---|---|---|---|---|

| TCP | 172.16.1.100:49268 | 192.168.7.10:8001 | SYN_SENT | 1272 |

| TCP | 172.16.1.100:49269 | 116.113.111.54:8888 | SYN_SENT | 1164 |

| TCP | 172.16.1.100:49270 | 192.168.7.199:8001 | SYN_SENT | 1292 |

116.113.111.54 归属地为:内蒙古自治区呼和浩特市 联通

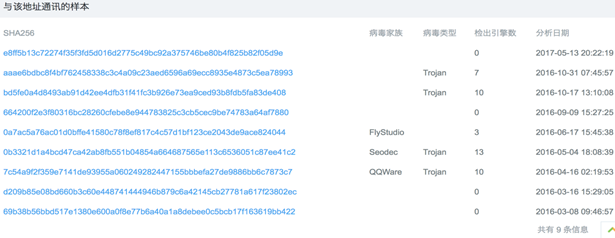

并根据网络威胁分析,发现和一个HFS挖矿的样本分析IP和端口相同,判断此ip为黑客c2控制端,主要作用为控制整个僵尸网络。

| 域名 | a1.crsky.org |

|---|---|

| 域名 | a2.crsky.org |

| 域名 | crsky.org |

| ip | 112.25.141.103 |

| ip | 116.113.111.54 |

通过对域名的whois查询发现注册人信息及联系电话,查询归属地为江苏 苏州 中国联通。

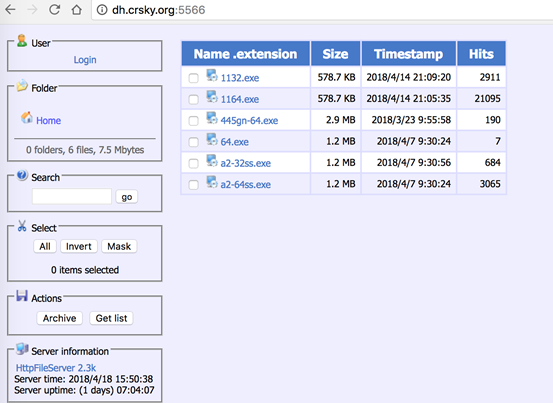

通过对域名分析并找到了多个HFS网络文件服务器,http://dh.crsky.org:5566/,在文件服务器中可以发现此次的病毒样本。

112.90.77.177 归属地为:广东省深圳市 联通,发现此ip开放了80端口。

怀疑此服务器为僵尸网络的更新地址及恶意文件下载服务器地址。

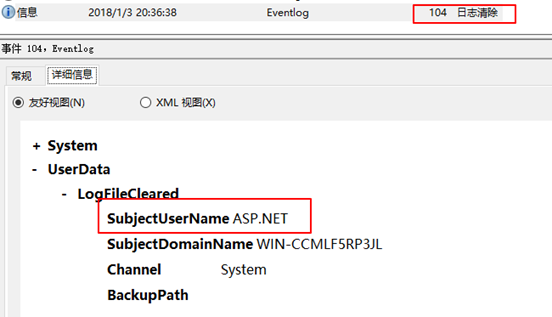

接下来我们分析下系统的日志,通过系统安全日志记录发现 一个ASP.NET用户在2018/1/3号晚上八点半左右对系统日志进行了清理。

因通过工具没有抓到ASP.NET密码,所以直接通过修改ASP.NET密码登陆此用户,通过信息收集发现此用户创建时期是2018年1月3日18:42分

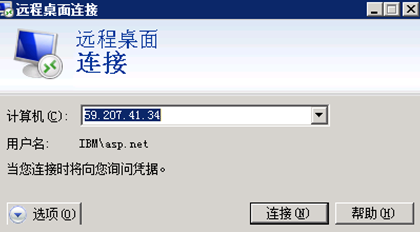

并在其远程桌面发现有连接一台Windows2003服务器的IP记录

经查询59.207.41.34归属地为北京市,登陆用户为asp.net(清除后门后第二天此服务器关机)

从文件打开记录发现有一个ip.txt,路径为c:/users/ASP.net/Desktop,但是已经被删除,只能猜测是黑客拿此机器作为跳板,针对ip.txt进行内网或者外网攻击。

因为系统的日志被情况,导致无法判断黑客从内部攻击还是网站入侵攻击,通过对网站扫描和目录的后门扫描,并无发现异常,因所在机房内网可互通,而内网其他单位机器也感染了此次挖矿病毒,怀疑是从内网通过永恒之蓝漏洞进行入侵攻击的。

(三)入侵过程梳理

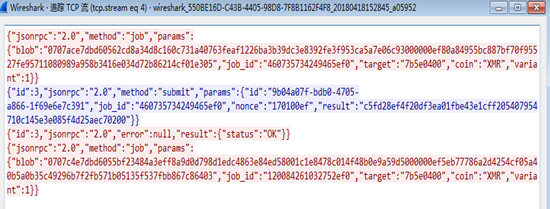

经过对整个事件的分析,大概梳理了整件事情的大概流程,判断这是一个长期运营的僵尸网络,其目的主要是为了挖取门罗币(XMR,Monero CryptoCurrency),分析过程如下:

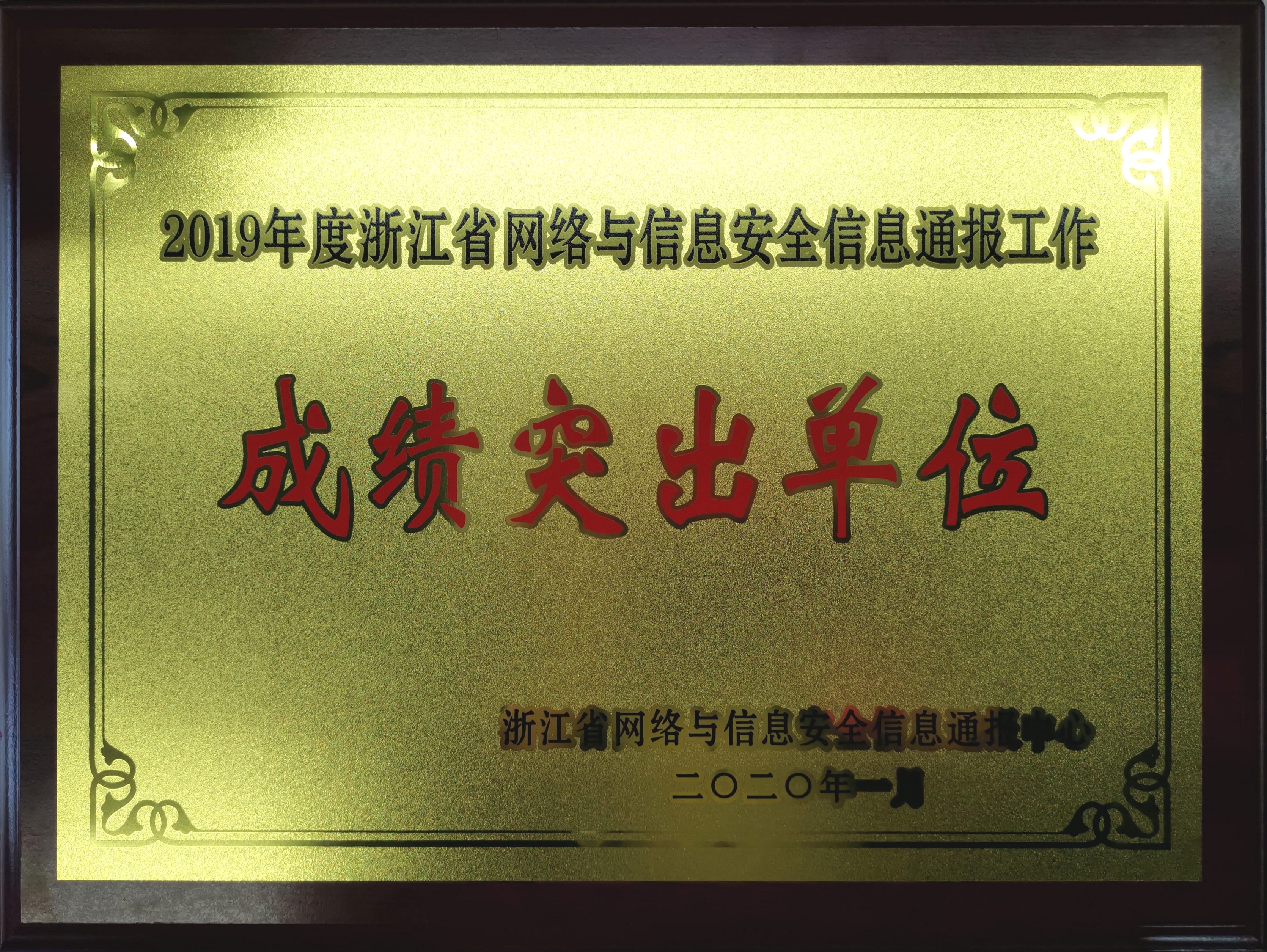

(1)黑客内网通过SMB漏洞进入系统,在2018年1月3号18点建立用户ASP.NET,通过远程桌面连接到服务器上,上传了ip.txt等恶意文件文件,并在20点清理了系统日志,注销登出;

(2)1月22号写入服务mburxc,dqqwtw;主动连接入侵者C2服务器8888端口,接受指令;

(3)4月3号安装了挖矿服务(Smart Card RemovalPolicy),并上传a2-64ss等挖矿程序;

(4)4月9号写入服务kwxcue;

三、病毒分析

(一)病毒概述

该病毒会向目标主机释放文件以达到挖矿的目的。

(二)病毒行为描述

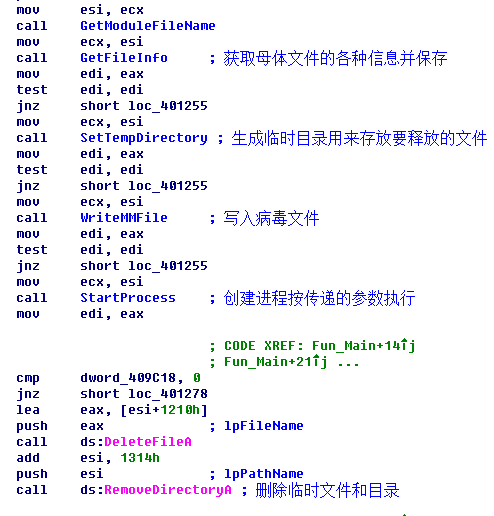

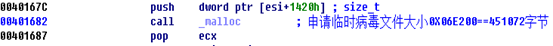

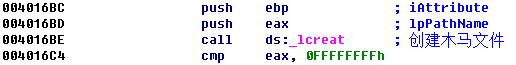

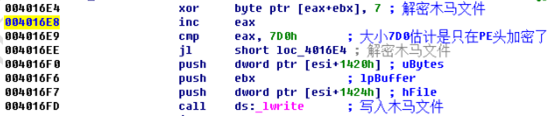

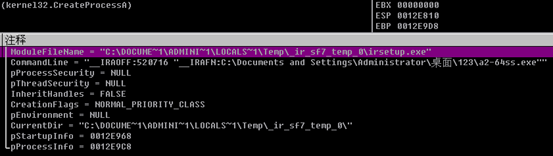

(1)该病毒主程序会将自身EXE中的一部分解密后向本机临时目录释放一个病毒文件,下图是该程序的主要功能:

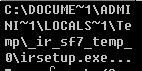

病毒要释放文件的路径

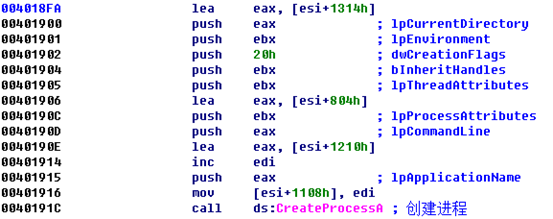

(2)在临时目录释放病毒成功后以传递参数的形式启动该病毒程序。

其中传递的参数为:__IRAOFF:520716″__IRAFN:C:\Documents and Settings\Administrator\桌面\123\a2-64ss.exe”

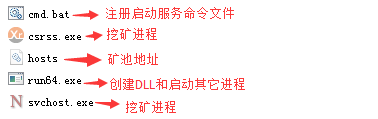

(3)新创建的进程会释放真正的挖矿程序,在C:\ProgramData\Smart目录下创建名为cmd.bat、csrss.exe、run64或run32(下边以Run代表这两个文件)、svchost.exe、host等病毒文件。

通过流量分析可以发现csrss.exe一直在对外b1.crsky.org:444传送数据包。经过分析数据包内容为挖矿程序和矿池交互数据。

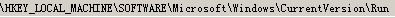

(4)其中Run程序会在C:\Program Files\Common Files\Microsoft Shared目录下释放出一个dqqwtw.dll的文件(名称可能会不同),并会创建一个和DLL名称相同的服务并启动它。

(5) Run程序会在注册表自启动项中创建一个名叫ATI的键值,以便开机自启动。

(6)病毒程序会启动SvcHost.exe进程和1-2个rundll32.exe进程, 并将dqqwtw.dll注入到这些进程中, 这个DLL文件是个后门程序,启动后会和IP为211.93.137.83(pc.crsky.org)的8888端口进行连接(IP地址和端口号可能发生改变)。

(7)该病毒还有一些其它功能,比如自删除、后台更新等。

(三)病毒清除方法

1. 停止病毒创建的服务;

2. 在任务管理器中结束所有rundll32.exe进程和一个访问了8888端口的 Svchost.exe进程;

3. 删除注册表项;

4. 依据上述,删除所有病毒生成的文件。

四、整改建议

病毒清除及服务器加固

目前已对服务器上发现的所有恶意文件清理,并删除了恶意的服务。在服务器上安装了杀毒软件进行防护;windows防火墙开启并设置了对445,139端口的阻止策略,开启Windows更新服务,定时重启更新;删除黑客所留的用户,并将服务器密码更改为随机密码。

*本文作者:ziluobu,本文属 FreeBuf 原创奖励计划,未经许可禁止转载。

来源:freebuf.com 2018-05-14 08:00:38 by: ziluobu

请登录后发表评论

注册