导语:

悟以往之不谏,知来者之可追。——《归去来兮辞》

关键词:钓鱼邮件、邮件安全、APT、重大活动保障

摘要:

以史为镜,看看2018年平昌冬奥会的安全防线,是怎样被黑客攻破的?

平昌冬奥会惨遭黑客攻击

2018年平昌冬奥会终于落下帷幕,回顾这一届奥运会,风波不断。

作为安全从业人员,印象深刻的除了中国队选手屡遭裁判“毒手”被判犯规出局,便是平昌冬奥会开幕式当天奥组委服务器遭遇黑客攻击,引发一片混乱。

当全球目光聚焦平昌冬奥会时,奥组委却不得不临时关闭服务器和平昌冬奥会网站,官网宕机12小时,比赛场馆附近网络瘫痪,观赛门票无法打印导致观众无法正常入场,媒体中心系统故障导致观众无法正常观看直播……引发各种猜测。

几天后的新闻发布会上,平昌冬奥筹委会发言人宋百裕(Sung Baik-you)对外证实,平昌冬奥官网宕机是网络攻击所致。

而据国际知名安全公司McAfee报告,称针对韩国平昌奥运会,黑客组织开展了鱼叉式网络钓鱼攻击。

重大体育赛事频遭攻击:奥运会有毒

重大体育赛事,一直是黑客热衷的攻击目标。

作为世界三大体育赛事之一,奥运会全球瞩目,影响力巨大,更是黑客计划“大展身手”的时刻。历届奥运会举办期间,网络攻击频繁爆发,其数量和频率相比平常显著增加。

2000年悉尼奥运会期间,其官方网站经受了113亿次攻击。

2006年意大利都灵冬奥会期间,其IT服务商每天记录了310万起可疑事件。

2008年北京奥运会期间,其IT合作伙伴,每天收到约1200万次安全警告。

2016年里约奥运会期间,黑客DDoS攻击峰值达540Gbps。据网络安全公司Fortinet报告显示,2016年4月到6月,网络钓鱼欺诈活动增长了76%。

下一届冬奥会即将在北京举办,以史为鉴、复盘反思、吸取教训,对顺利保障下一次奥运会信息网络安全至关重要。

平昌冬奥会「鱼叉式钓鱼邮件」攻击还原

此次平昌冬奥会遭受黑客攻击,回溯起来,不得不从一封钓鱼邮件说起。

据国际知名安全公司McAfee报告显示,针对平昌冬奥会的黑客攻击,早在去年12月22日就提前拉开了帷幕。参与赛事的相关组织机构收到了精心伪装、植入恶意软件的鱼叉式钓鱼邮件攻击。

攻击目标:

@pyeongchang2018.com账号的相关用户,这些组织为平昌奥运会提供各种服务和支持。

伪装身份:

假装来自韩国国家反恐中心(NCTC)[email protected],实际上邮件从Postfix邮件服务器发送,来自位于新加坡的攻击者。

伪装内容:

韩文编写,附件为含恶意宏的Word文档,原文件名”농식품부, 평창 동계올림픽 대비축산악취방지대책관련기관회의개최.doc(由农林业部和平昌冬奥会组织)。当时NCTC正在为奥运会进行反恐演习,邮件中特地提到了反恐演习,以骗取收件人信任,增加打开附件的概率。

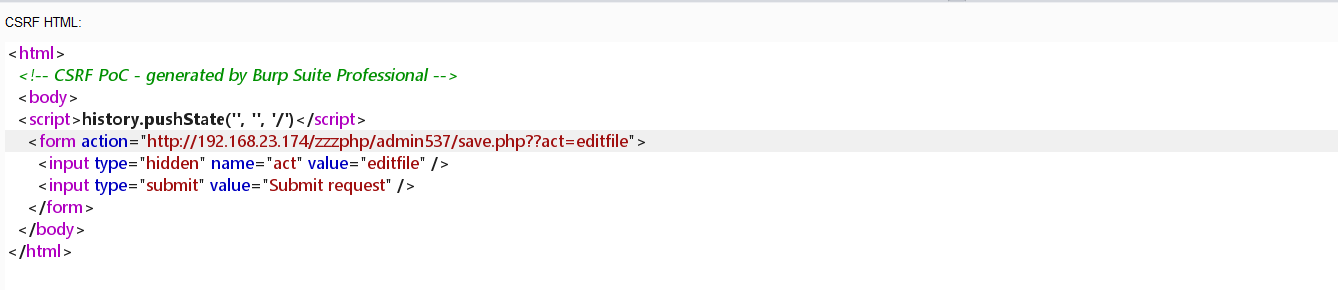

攻击手段:

攻击者首先将恶意软件作为超文本应用程序(HTA)文件嵌入到恶意文档中。

当用户打开恶意文档时,韩文提示用户启用宏,以允许在用户的Word版本中打开该文档。

当用户点击“启用宏”,恶意文档启动PowerShell脚本,执行恶意软件

鱼叉式钓鱼邮件攻击的特点

本次攻击事件非常典型,从中能看出鱼叉式钓鱼邮件攻击的特点及防护难点:

1,目的明确,针对性强

攻击目标极为明确,针对性非常强,主要针对使用@pyeongchang2018.com账号,即为平昌奥运会提供各种服务和支持的组织。

2,精心伪装,防不胜防

攻击者对攻击目标了如指掌,邮件伪装用的韩国国家反恐中心身份、标题、内容、附件、发送时机等都经过精心设计。

3,多种技术,深层伪装,难以检测

需要受害者积极交互,点击“启用宏”,启动PowerShell脚本,执行恶意软件。同时,脚本组合多种字符串混淆技术,深层伪装,逃避检测技术。

4,攻防双方应用新技术的速度差距大。

此次攻击用到的nvoke-PSImage工具,12月20日刚向公众发布,12月28日攻击者就用于针对平昌冬奥会的攻击活动中,速度远远超过防御者。

应对策略

近年来,APT攻击因其复杂性、隐蔽性、长期潜伏、高危害等特点备受关注。

在《鱼叉式钓鱼电子邮件:最受欢迎的APT攻击诱饵》报告中,趋势科技曾分析了大量有针对性攻击数据,发现91%的有针对性攻击涉及鱼叉式钓鱼,而94%的电子邮件中包含恶意文件附件。

因此,防护以鱼叉式钓鱼邮件攻击为代表的威胁至关重要,其主要关键点在于:

1,部署威胁检测能力强大的邮件安全产品,及时捕获威胁邮件。

传统邮件安全类产品在反垃圾、防病毒等方面效果较好,但对恶意附件和恶意链接等形式发起的邮件钓鱼、APT攻击等攻击检测效果欠佳。本次攻击事件中出现的恶意附件,攻击者采用多种技术深度伪装、逃避查杀,传统邮件安全产品容易漏报。

推荐使用睿眼·邮件攻击溯源系统,全面覆盖恶意文本、恶意附件、恶意链接3大类,采用微沙箱技术、启发式分析、语义分析等检测技术,检测颗粒度更细。无论是已知威胁,还是未知的邮件钓鱼、0-day攻击、APT攻击,威胁邮件检出率高,在WannaCry事件中已有成功的实践。

2, 全方位部署威胁检测能力强大的安全产品,天罗地网,捕获潜藏的黑客。

随着安全边界的消失,黑客有无数种方式绕过现有的安全防线,将攻击行为隐藏,使之看起来像是正常的活动,长期潜伏在组织的网络中,通用的入侵检测技术很难发现。

推荐部署睿眼·WEB攻击溯源系统,睿眼·网络攻击溯源系统,配合前面提到的睿眼·邮件攻击溯源系统,覆盖黑客攻击的三大主要入口,海陆空织就“天罗地网”。睿眼系列产品创新威胁发现模型,即使没有恶意代码,通过黑客的技术、理念等,也能发现深度隐藏的攻击行为,在攻击者完成攻击造成危害前,洞察威胁、阻断攻击。

3,针对重大活动,成立专门的网络安全保障团队。

重大活动期间,也是黑客期待“一战成名”的狂欢节,网络攻击的数量和频率都快速、大幅提升,用户安全保障压力山大。

推荐选择睿智·重大活动保障服务。

l 重大活动前,资深的安全专家运用专业的睿眼设备,提前排查安全风险,提供专业的修复建议。

l 活动期间,资深安全专家7*24小时驻场,实时发现和处置攻击事件,防范重大事故发生。

结语:

安全专家预测,未来奥运会等体育赛事将涌现更多针对性的黑客攻击事件,而邮件攻击因其发送成本低、攻击效果好等优势,无疑会更受攻击者青睐。

但无论黑客多么猖狂,我们布下天罗地网,严阵以待,心中无惧。

参考链接:

https://securingtomorrow.mcafee.com/mcafee-labs/malicious-document-targets-pyeongchang-olympics/

http://www.4hou.com/technology/9803.html

图片丨来源互联网

来源:freebuf.com 2019-05-21 18:57:50 by: zorelworld

请登录后发表评论

注册