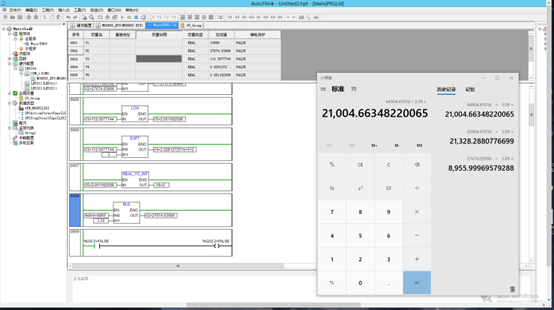

1、 简单的梯形图

WP:

我们在观察到hpf文件的时候发现了文件的版本信息。

综合分析此为使用和利时LE系列PLC编程软件(AutoThink) v3.1.5B3 版本可以打开的文件。

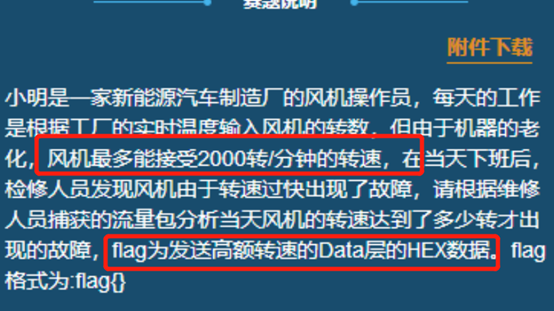

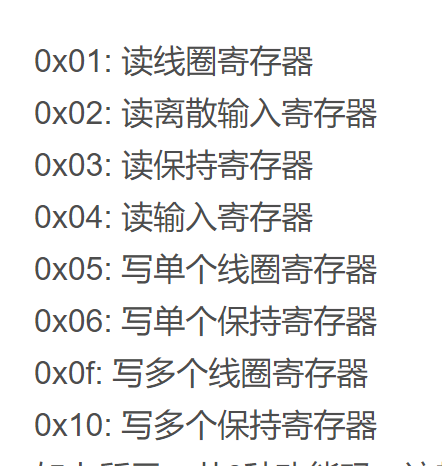

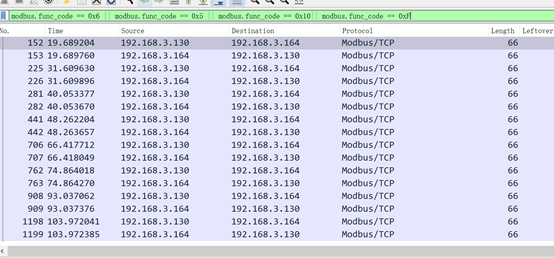

2、 损坏的风机

思路

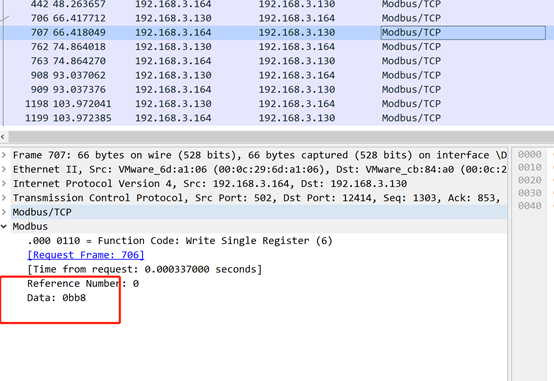

得到的是一个Pcap文件,里面有modbus协议,题干上说的是,转速过2000,然后通过data发送的指令。

我们筛选一下modbus的指令:

然后我们把所有写操作整理一下

寻找大于2000这个转速(7D0)的封包,只有这一个封包。

得到答案。

3、工控现场里的异常文件

思路

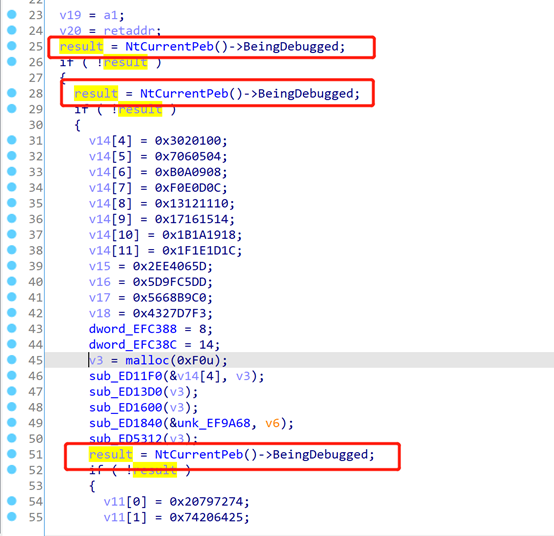

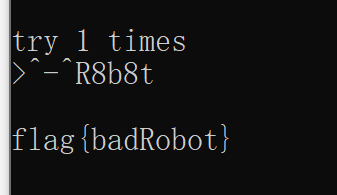

是一个32位的exe文件,我们进行动态调试发现有反调试功能。

直接把三个逻辑patch掉,或者动态调试暴力跳过即可。

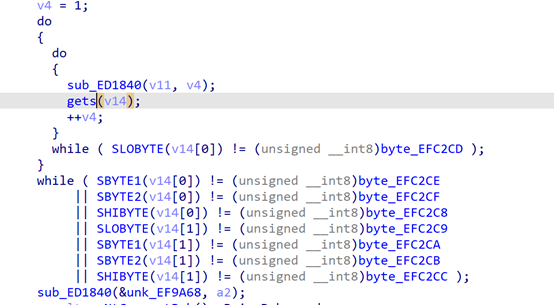

之后要求无限制的输入,这个也要绕过掉

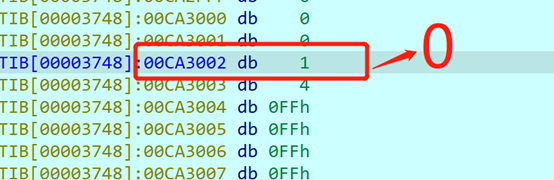

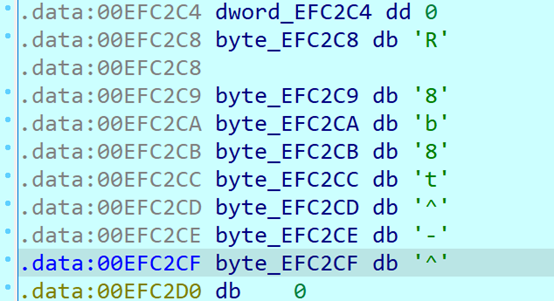

当这个输入的内容首字符需要等于这段内存的内容才被允许退出get。需要检查efc2c8到efC2CF动态内存区域的内容。

重新调试。

调整顺序可以得到输入内容。

^-^R8b8t

4、 隐藏的工程

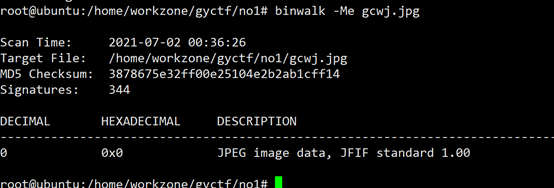

隐写题, 有一张图片,先拿binwalk看一下。

无有效信息。

Stegsolve查看,无信息。

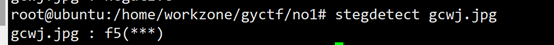

Stegdetect检查:

F5图片隐写。

Stegbreak爆破密码,

stegbreak -r rules.ini -f pwg.txt gcwj.jpg

密码为:ICS

下载F5隐写处理程序:

git clone https://github.com/matthewgao/F5-steganography

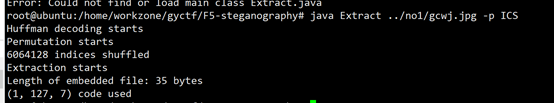

执行解密操作

得到一个链接:

https://wwr.lanzoui.com/iIMaiqcpaxg并下载网盘文件。

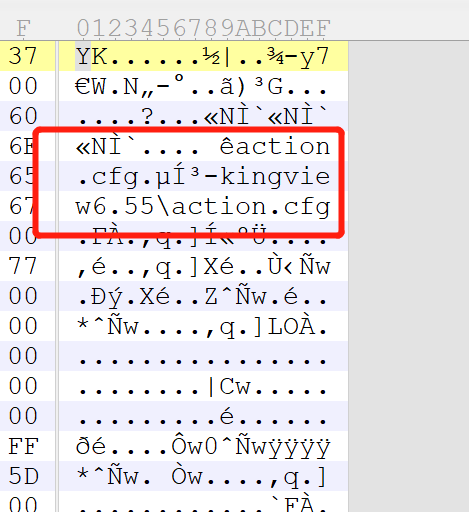

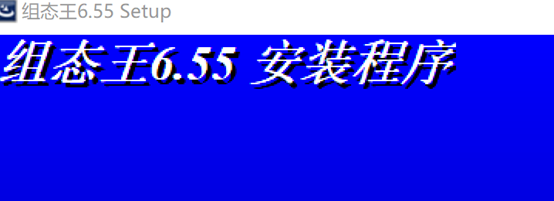

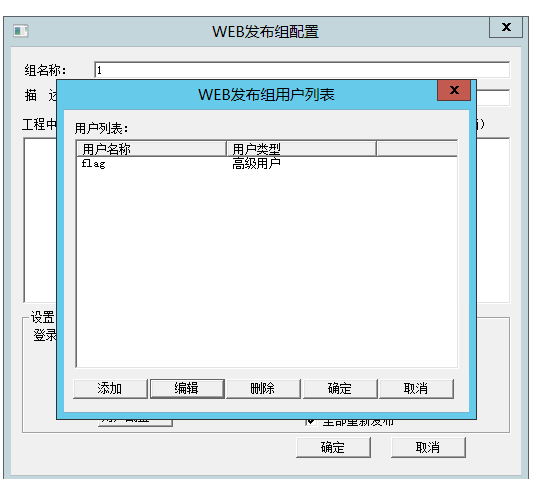

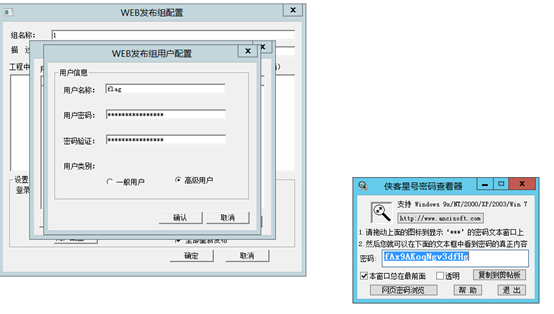

使用010打开发现了敏感字符串。需要下载这个kingview软件。

5、 工控安全异常取证分析

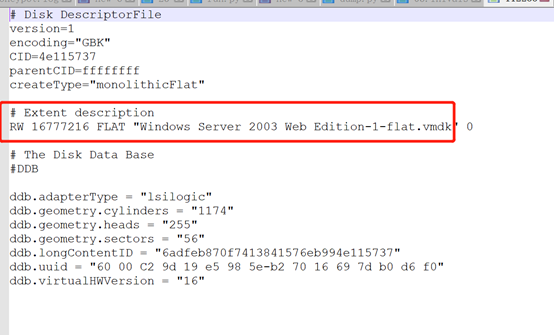

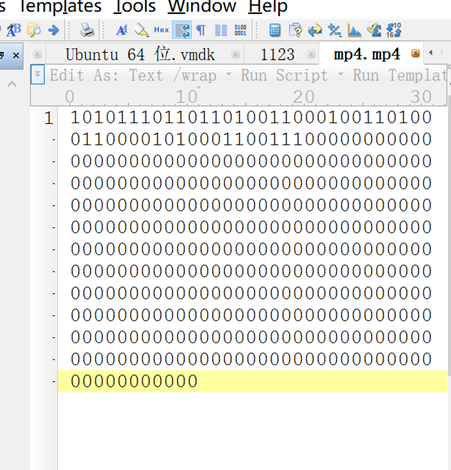

文件大小特别大,考虑是固件、分区、内存dump、虚拟机等。

查看小文件,发现是vmdk。

但是新建虚拟机无法导入该文件。

想其他方法:

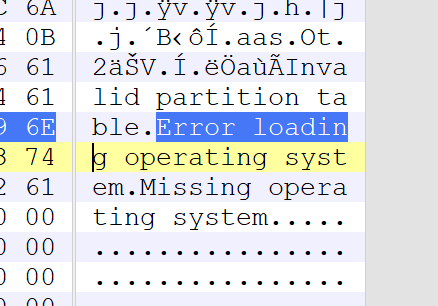

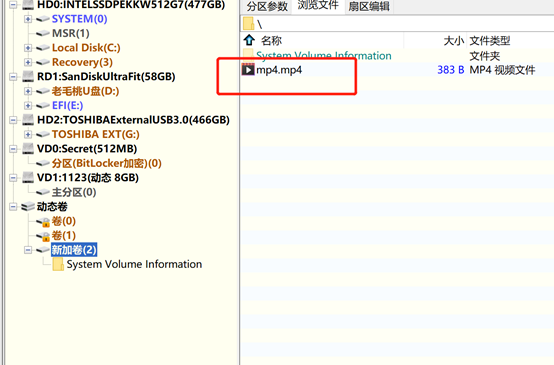

发现是一个ntfs流分区,利用DiskGenius可以打开。、

内容是

分区其他位置并没有相关文件。重新用010editor分析一下分区文件。

(未完成)后边不会解。

6、 恶意文件分析

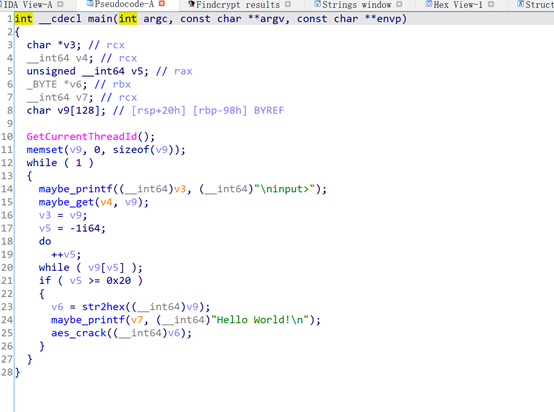

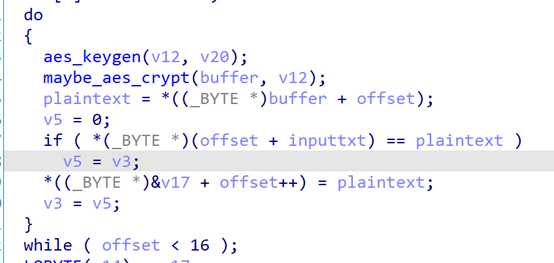

程序是64位的PE程序。主逻辑再main函数中。

程序启动后接收一个大于32位的字符串,并且转换为hex之后做AES的相关处理。

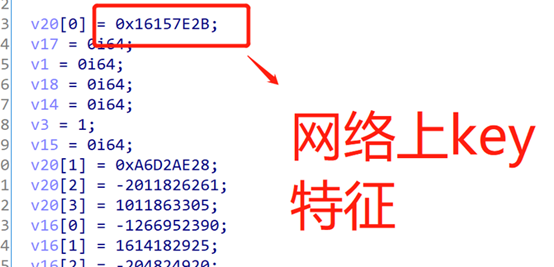

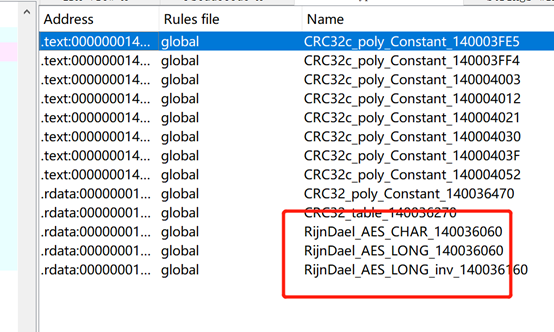

我们进入函数AES_CRACK中。

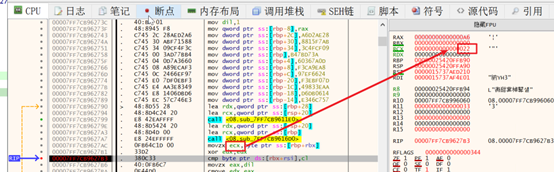

判断AES加密的依据为出现了AES的相关特征。

以上两个图证明他们实在进行aes加密操作。

我们将相关函数注释之后进行下一步运算。

看这个函数,如果加密之后的密文按位对比我们输入的hex ,如果相同则v5=v3。通过我们动态调试发现:

将每一位拼接起来就可以得到:

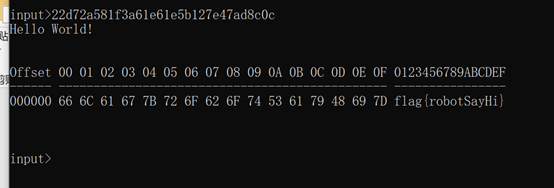

22d72a581f3a61e61e5b127e47ad8c0c

将这个值输入程序,得到flag:

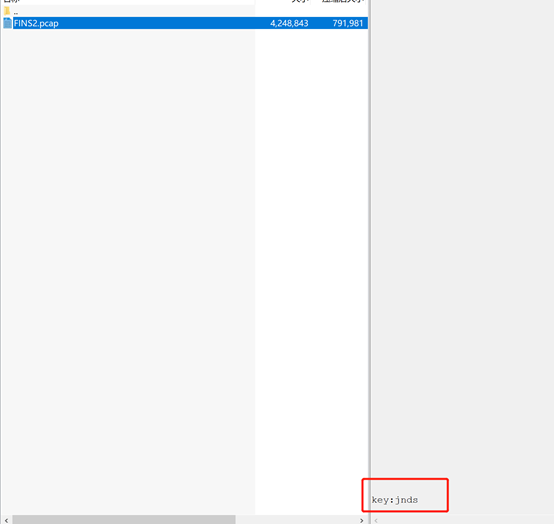

7、 Fin协议分析

按照协议流分析,包量巨大,未发现有效的信息。

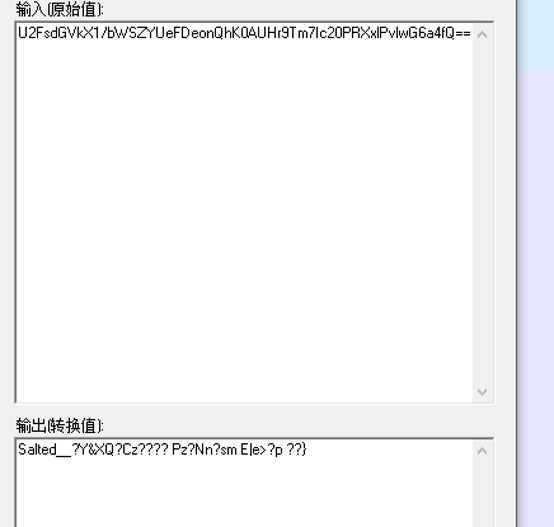

按照大小排序,从大包往小包审查,发现可疑内容。

解密之后出现了盐值。

再压缩包底端发现了key

进行3ds解密:

来源:freebuf.com 2021-07-06 11:45:31 by: 战争贩子

相关推荐: 网络犯罪案例分析-游戏外挂(二十六) – 作者:DaaYou

关键词(1)提供侵入、非法控制计算机信息系统的程序罪(2)游戏外挂基本案情被告人刘某,男,1990年1月9日生,汉族,务工,住陕西省榆林市榆阳区,户籍地陕西省子洲县。因涉嫌犯提供侵入、非法控制计算机信息系统程序、工具罪,于2019年9月24日被取保候审。被告人…

恐龙抗狼扛1年前0

kankan啊啊啊啊3年前0

66666666666666