搜索精彩内容

包含"exploits"的全部内容

记一次简单的win提权 – 作者:雷石安全实验室

1、前言在一次测试中,通过rce漏洞获得了目标主机meterpreter会话,尝试进行一些提权实验。过程中两台机子都不通外网,本文记录一下获得会话并提权过程。2、获取msf会话生成一个exe载荷,看情况...

美CISA披露Red Lion N-Tron工业交换机多个超危漏洞 – 作者:偶然路过的围观群众

美国Red Lion公司是工业自动化与网络领域的通信、监测和控制厂商。N-Tron是该公司生产的适用于工业环境的以太网交换机。近日,美国网络安全和基础设施安全局(CISA)披露了Red Lion N-Tron交换...

RASP攻防:RASP安全应用与局限性浅析 – 作者:腾讯安全平台部

文|腾讯安全平台部数据安全团队qiye & baz前言随着Web应用攻击手段变得复杂,基于请求特征的防护手段,已经不能满足企业安全防护需求。在2012年的时候,Gartner引入了“Runtime applicatio...

内网渗透测试:内网横向移动基础总结 – 作者:MrAnonymous

横向移动在内网渗透中,当攻击者获取到内网某台机器的控制权后,会以被攻陷的主机为跳板,通过收集域内凭证等各种方法,访问域内其他机器,进一步扩大资产范围。通过此类手段,攻击者最终可能获...

FreeBuf早报 | 腾讯游戏告赢物理外挂“蜂刺”厂商;黑客从KuCoin窃取超1.5亿美元 – 作者:Megannainai

全球动态1.Mount Locker勒索软件攻击企业,曾要求数百万美元的赎金从2020年7月底开始,勒索软件Mount Locker开始攻击企业网络。根据受害人的赎金记录显示, Mount Locker团伙曾要求支付数百万美...

栈溢出学习(一) – 作者:jaxonSang

跟随教程https://sploitfun.wordpress.com/2015/此次实验参考https://sploitfun.wordpress.com/2015/05/08/classic-stack-based-buffer-overflow/经典栈溢出这次实验是最简单的栈溢出实验,没有...

I Am The King恶意软件家族分析 – 作者:Kriston

2020年10月1日,DHS CISA发布了SlothfulMedia恶意软件家族信息;2018年6月,研究人员基于未知家庭恶意软件样本中的字符串发,布了名为IAmTheKing家族的第一份报告。本文主要对IAmTheKing恶意软...

Linux提权一文通 – 作者:dnsill

0x001 linux提权描述大多数计算机系统设计为可与多个用户一起使用。特权是指允许用户执行的操作。普通特权包括查看和编辑文件或修改系统文件。特权升级意味着用户获得他们无权获得的特权。这些...

《Metasploit渗透测试魔鬼训练营》阅读笔记(一) – 作者:冰封耳语

渗透测试的定义:通过实际攻击进行安全测试与评估。渗透测试分类:黑盒测试(外部测试):设计模拟一个对客户组织一无所知的攻击者所进行的渗透攻击。优点:能更逼真地模拟一次真正的攻击过程;...

VulnHub DC 6入侵实战 – 作者:FFFcaptain328

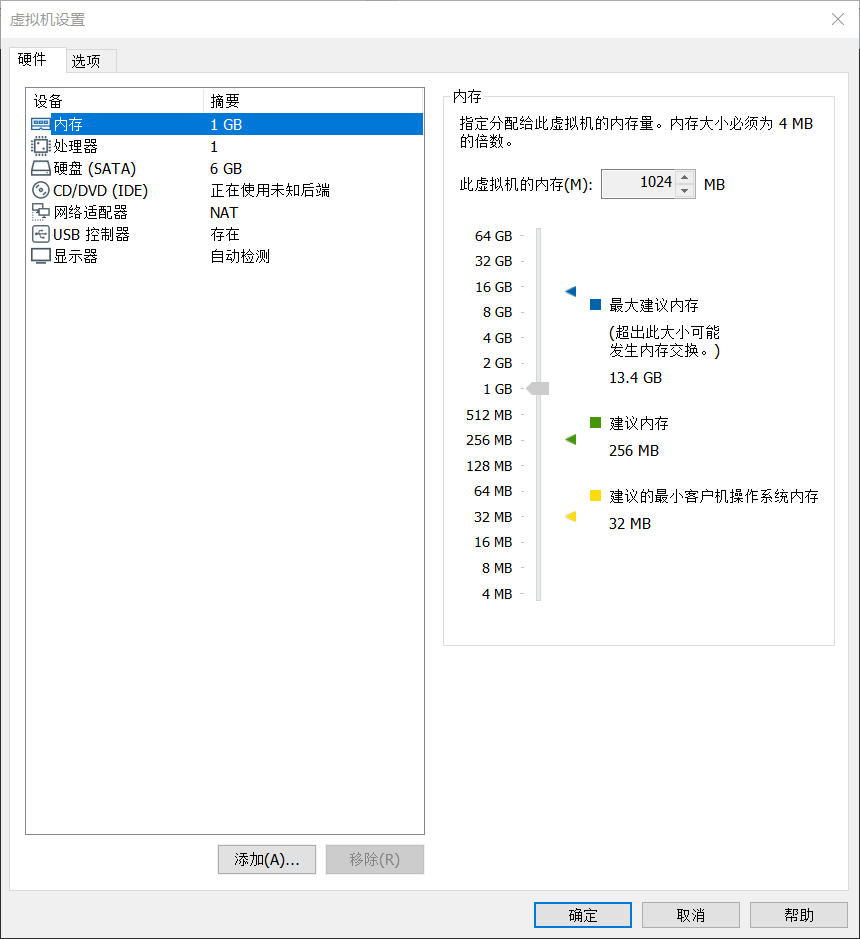

基本配置靶机是从VulnHub上下载的DC6:攻击机使用的是Kali2020.3系统,网络设置:信息搜集先扫描虚拟网段192.168.187.0/24:发现主机192.168.187.139,进一步扫描:发现Did not follow redirect...