搜索精彩内容

包含"iocs"的全部内容

Mylobot僵尸网络依旧活跃,C2解密流程揭露 – 作者:奇安信威胁情报中心

HW期间,为防范钓鱼,即日起FreeBuf将取消投稿文章的一切外部链接。给您带来的不便,敬请谅解~概述Mylobot僵尸网络于2017年开始活跃,在2018年6月被揭露。早期通过感染U盘传播,使用硬编码嵌入...

Sysrv-hello挖矿样本分析 – 作者:奇安信威胁情报中心

概述数字货币价格再现剧烈波动,这场狂热者的财富游戏总是不乏恶意矿工的身影。近日,奇安信安全能力中心通过TG-DATA威胁分析平台捕获到Sysrv-hello挖矿蠕虫最新变种,变种编号007。sysrv007通...

Faedevour蠕虫后门模块分析 – 作者:新华三攻防团队

1、概述近日,新华三态势感知平台检测到某客户主机产生恶意域名外联事件,外联的C&C域名为a.gwas.perl.sh,情报标签为Faedevour蠕虫,新华三攻防实验室第一时间配合客户进行现场处置,提取...

“雏莺行动”:一起针对俄罗斯的窃密行动 – 作者:antiylab

一、概述近日,安天CERT监测到一起乌克兰针对俄罗斯的窃密行动,该起攻击行动在TTP(战术、技术&程序)中以多种方式对抗杀毒软件和防火墙设备等安全设备。本次行动中攻击手法简单,载荷尚未...

疑似Kimsuky APT组织利用韩国外交部为诱饵的攻击活动分析 – 作者:奇安信威胁情报中心

概述Kimsuky,别名Mystery Baby,Baby Coin,Smoke Screen,Black Banshe;是疑似具有东亚国家背景的APT组织。该团伙长期针对韩国政府、新闻机构等目标发起攻击活动。与Konni APT组织存在基础设...

疑似Lazarus组织利用大宇造船厂为相关诱饵的系列攻击活动分析 – 作者:奇安信威胁情报中心

概述Lazarus APT组织是疑似具有东北亚背景的APT团伙,该组织攻击活动最早可追溯到2007年,其早期主要针对韩国、美国等政府机构,以窃取敏感情报为目的。自2014年后,该组织开始针对全球金融机构...

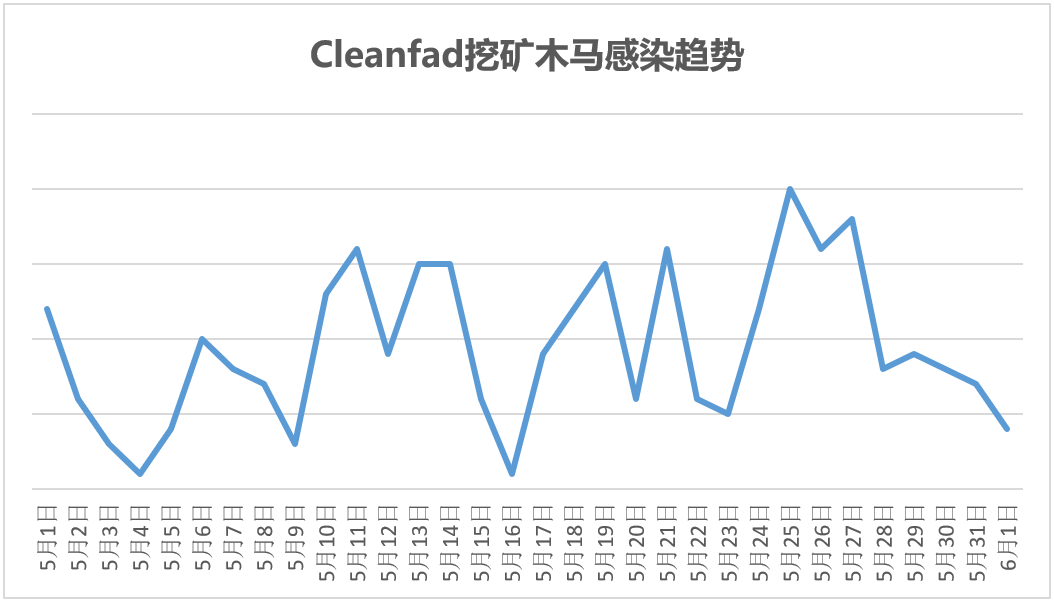

Cleanfad挖矿木马对云主机的攻击活动分析 – 作者:腾讯电脑管家

摘要本次攻击具备以下特点:1.利用Docker Remote Api未授权命令执行漏洞攻击云主机;2.利用SSH爆破、Redis未授权写计划任务等方式呈蠕虫式传播;3.尝试卸载云主机安全软件,尝试结束、清除竞品...

SideWinder武器库更新:利用外交政策针对巴基斯坦的攻击活动分析 – 作者:奇安信威胁情报中心

概述响尾蛇(又称SideWinder)APT组织是疑似具有南亚背景的APT组织,其攻击活动最早可追溯到2012年,主要针对其周边国家政府、军事、能源等领域开展攻击活动,以窃取敏感信息为攻击目的。今年3...

腾讯云防火墙捕获Satan DDoS僵尸网络木马对云主机的攻击,作者自称“无所不能” – 作者:腾讯电脑管家

摘要本次攻击具备以下特点:1.攻击者通过Shiro1.2.4反序列化漏洞攻击云主机;2.Satan DDoS僵尸网络木马具备DDoS、挖矿、后门能力;3.作者自称支持可攻击多平台,木马支持多架构,可利用多个漏洞...

模仿Locky的中文勒索软件分析 – 作者:antiylab

1、概述近日,安天CERT发现了一个勒索语言为中文的勒索软件。该勒索软件采用.net语言编写,模仿Locky勒索软件,对加密的文件追加“.locky”后缀名。其最早出现于2020年9月,试图采用非对称加密R...