搜索精彩内容

包含"ip:""的全部内容

渗透测试信息收集心得分享 – 作者:Hackhy

*本文原创作者:Hackhy,本文属于FreeBuf原创奖励计划,未经许可禁止转载来源网络,回馈网络对一个网站挖掘的深浅来说,信息收集是非常的重要的,这篇文章主要分享本人在渗透测试信息收集阶段的...

docker+vulhub快速搭建漏洞环境-付案例测试 – 作者:valencia

目录docker简介docker的安装docker、centos7、windows10(博主宿主机系统)之间相互通信-docker容器中下载weblogic12c(可以略过不看)docker容器中下载vulhub漏洞环境验证Weblogic T3反序列化...

iOS常见砸壳方法 – 作者:lsunmmer

Fridaios端配置:1、安装frida启动cydia ,添加软件源:软件源 Sources-> 编辑 Edit(右上角)-> 添加Add(左上角)-> 输入[https://build.frida.re]打开刚刚添加的源安装 Frida安装完...

首届云安全挑战赛之线上热身赛解题分享 – 作者:GeekPwn

本文作者:紫荆花这次是首个基于真实云平台的云安全挑战赛,整个题目是提权和逃逸的不断尝试,总共有七个题目。 比赛环境覆盖 APP, Docker, KVM 和 Pysical 各个层次,七个题目如下: 题目要求...

防追踪溯源识别联网工控设备的方法 – 作者:yy0308

一、概述 本文章结合作者在平时工作中真实经历,首先介绍了现有扫描联网工控设备技术存在的缺陷,基于现有技术提出了一种防追踪溯源扫描工控设备的解决方法,并在工控安全态势感知系统、工控应...

传输协议不安全,数据泄露谁之过?——流量劫持技术分析 – 作者:jiweianquan

万物互联时代,无线网络全面覆盖我们的生活,基本上各家门店都有wifi标志,而且有的还没有密码,蹭WiFi似乎已成为一项基本“生存技能”,现代人的基本状态就像下面这首打油诗一样:枯藤老树昏鸦...

应急响应团队建设:云上威胁响应周期模型 – 作者:达芬奇Davinci

笔者在最近的安全沙龙上,同僚们表现出对应急响应方法论的渴求。所以我想通过真实案例来讲一下应急响应周期建设,以起到抛砖引玉之效,给大佬们的工作带来参考价值。 自建的一个应急响应周期...

ARP欺骗常见姿势及多机ARP欺骗 – 作者:ERFZE

严正声明:本文提供的程序或者方法可能带有攻击性,仅供安全研究与教学之用,如将其信息做其他用途,由读者自己承担全部法律及连带责任,作者不承担任何法律及连带责任。0x00 前言ARP欺骗是一个...

开源蜜罐测评报告 – 作者:陌度

被人问到各种蜜罐的测评然后就想写一下各种开源蜜罐的测评报告,各种开源蜜罐地址可以在下面找到我也将按照里面的模板进行测评。https://github.com/paralax/awesome-honeypots/blob/master/REA...

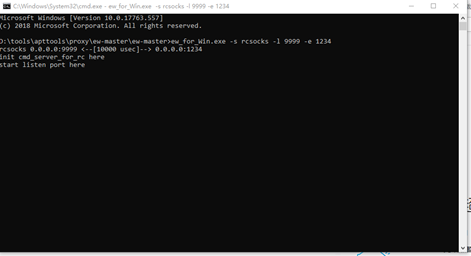

内网全局代理工具及特征分析 – 作者:kczwa1

简介端口转发是点对点的方式,代理是点对面的方式,如果我们只需要访问主机的特定的端口,使用端口转发就够了,但通常在渗透进内网之后,我们还需要对整个内网进行横向渗透,这时代理必然是一个...