搜索精彩内容

包含"download free vpn"的全部内容

无文件挖矿应急响应处置报告 – 作者:竹林再遇北极熊

一、情况概述1.1 情况拓扑由于运维过程中可能存在违规操作、过失操作或者防护能力不足导致被恶意操作使得主机遭受挖矿程序的侵害,该挖矿程序会下载恶意程序至WMI中,实现无文件挖矿和内网渗透...

pymetasploit3:一个Python编写的Metasploit自动化库 – 作者:secist

Pymetasploit3是一个Python编写的成熟的Metasploit自动化库。它可以通过msfrpcd或msfconsole中的msgrpc插件与Metasploit进行交互。原始库:pymetasploit该项目是Python2 pymetasploit库的更新和...

工控系统安全测试用例 – 作者:VllTomFord

Tide安全团队计划把《工控安全从入门到实战》做为工控的一个专题系列,从工控安全基础知识到工控安全入门、从协议分析到蜜罐技术、从漏洞利用到攻击防护,一点一点揭开工控安全的神...

内网攻防备忘录 – 作者:cck

前言很早就想专门写一篇关于内网的文章,一直没有腾出空来,万万没想到,写下这篇文章的时候,竟然是我来某实验室实习的时间段:)信息搜集nmap扫描实时存活的ipnmap 10.1.1.1 --open -oG scan-re...

EMAGNET:从Pastebin上传的泄漏数据库中捕获电子邮件地址和密码 – 作者:secist

Emagnet是一款非常强大的工具,其主要目的是从pastebin上传的泄漏数据库中捕获电子邮件地址和密码。当密码在pastebin.com上不在列表中时,几乎不可能找到泄露的密码。他们已被pastebin的技术人...

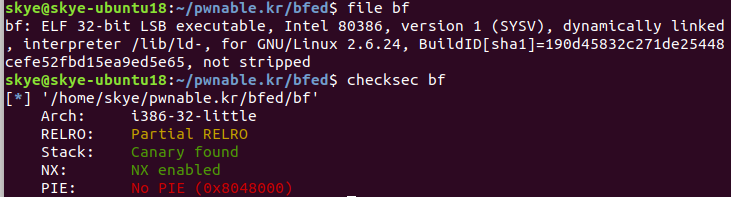

Brain fuck-pwnable.kr三种思路详解 – 作者:skye231

前言 题目主要考点:GOT覆写技术。关于GOT覆写的基础知识以及例题可以参考这些文章: 深入理解GOT表覆写技术 GOT表覆写技术 题目 I made a simple brain-fuck language emulatio...

Snort入侵检测系统的应用 – 作者:VllTomFord

引言随着工业信息化建设不断发展及“中国制造2025”等国家战略的推出,以及云计算、大数据、人工智能、物联网等新一代信息技术与制造技术的加速融合,工业控制系统由从原始的封闭独立走向开放、...

ATT&CK之防御逃逸 – 作者:alphalab

一、前言基于MITRE ATT&CK框架中关于“防御逃逸”(Defense Evasion)的战术专题,笔者将深入介绍其中大部分防御逃逸手段的技术原理、检测方法及缓解方案,为求简洁直观的表达其技术原理,...

全球高级持续性威胁(APT)2019年报告 – 作者:奇安信威胁情报中心

序 言过去的一年,在网络威胁(Cyber Threat)领域度过了颇为不平静的一年。网络威胁和攻击似乎更为广泛的应用于地缘政治和军事冲突之下,其作为除了军事打击之外更为有效的手段。通常,实行...

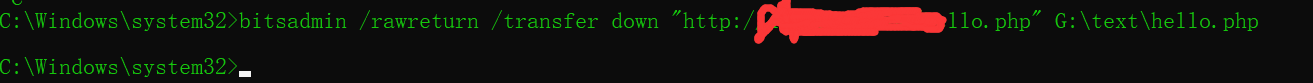

传播CoronaVirus勒索软件和KPOT窃密木马事件的分析 – 作者:antiylab

1 概述 近日,安天CERT发现利用钓鱼网站传播CoronaVirus勒索软件和KPOT窃密木马的威胁事件。攻击者通过伪造钓鱼网站传播窃密木马下载器,该下载器执行后,从服务器下载CoronaVir...