1 概述

近日,安天CERT发现利用钓鱼网站传播CoronaVirus勒索软件和KPOT窃密木马的威胁事件。攻击者通过伪造钓鱼网站传播窃密木马下载器,该下载器执行后,从服务器下载CoronaVirus勒索软件和KPOT窃密木马两个恶意代码。CoronaVirus勒索软件最早出现于2020年3月初,使用“RSA+AES”算法加密文件,并创建名为“CoronaVirus.txt”的勒索信,勒索金额为0.008比特币(约50美元),该勒索软件执行后重启用户计算机,并锁定屏幕一段时间,导致用户无法进行任何操作。KPOT窃密木马是一种窃取信息的恶意软件,该窃密木马旨在窃取浏览器、即时通信软件、电子邮箱、VPN、RDP、FTP等凭证信息。安天CERT曾在2019年针对该木马进行过详细分析。

安天CERT通过以上恶意样本的运行流程及特点,判断本次事件是利用钓鱼网站作为诱饵,使用文件名为CoronaVirus(冠状病毒的英文)的勒索软件进行掩护,在勒索软件加密的过程中窃取信息。通常勒索软件在加密过程中消耗的时间较长,而KPOT窃密木马完成窃密任务的时间较短,勒索软件加密完成后重启用户计算机并锁定屏幕一段时间,避免用户修改凭证信息,保证攻击者有一定的时间转移窃取的信息。

大多数勒索软件加密文件,以恢复文件要求用户交付赎金为目的,如果用户不交付赎金,部分攻击者以公布窃取的文件威胁用户交付赎金。但在本次攻击活动中,攻击者将勒索软件和窃密木马相结合,以加密文件的形式做掩护,收集用户的凭证信息。从中可以看出,窃密的攻击组织正尝试在原有的攻击流程中加入勒索软件以加强攻击行动的隐蔽性,提高取证溯源的成本。安天CERT建议感染勒索软件的用户及时修改凭证信息,避免造成网络财产被盗或隐私信息外泄等后果。

经验证,安天智甲终端防御系统(简称IEP)可实现对KPOT窃密木马和CoronaVirus勒索软件的查杀与有效防护。

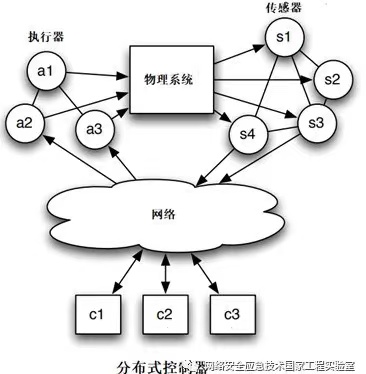

2 该起事件对应ATT&CK的映射图谱

该起事件技术特点分布图:

图 2-1 该起事件技术特点的ATT&CK的映射

3 样本传播与运行流程梳理

攻击者通过搭建钓鱼网站(wisecleaner.best),诱导受害者点击下载链接,下载恶意下载器。该恶意下载器运行后,连接恶意服务器(trynda.xyz)下载并运行KPOT窃密木马和勒索软件CoronaVirus,KPOT窃密木马执行后窃取口令、Cookie、加密货币钱包等重要信息,并将信息回传至远程服务器。

经关联分析,该钓鱼网站仿冒wisecleaner.com网站(Windows系统清理优化工具),目前该钓鱼网站已无法访问。

图 3-1 运行流程

通过对域名以及样本的更新和创建时间发现,该起攻击事件是近期展开的攻击活动。

表 3-1样本和域名的创建或更新时间

| 样本/域名 | 时间戳/域名更新时间 |

|---|---|

| CB2B4CD74C7B57A12BD822A168E4E608 | 2020-03-08 |

| 99785AE0679D6D3E27DE83AF403C23B0 | 2020-03-08 |

| wisecleaner.com | 2020-03-14 |

| trynda.xyz | 2020-03-06 |

4 样本分析

4.1 下载器样本分析

4.1.1 样本标签

表 4-1下载器木马

| 病毒名称 | Trojan/Win32.Zenpak |

|---|---|

| 原始文件名 | WSHSetup.exe |

| MD5 | CB2B4CD74C7B57A12BD822A168E4E608 |

| 文件格式 | BinExecute/Microsoft.EXE[:X86] |

| 文件大小 | 898.00 KB (919,552 bytes) |

| 时间戳 | 2020-03-08 9:21:22 |

| 数字签名 | 无 |

| 加壳类型 | 无 |

| 编译语言 | Microsoft Visual C++ |

| VT首次上传时间 | 2020-03-11 18:22:33 |

| VT检测结果 | 52 / 71 |

4.1.2 样本行为

下载器运行后,连接恶意域名trynda.xyz,下载并运行2个可执行文件file1和file2,file1是KPOT窃密木马,file2是CoronaVirus勒索软件。

表 4-2 关联的下载地址

| url | 备注 |

|---|---|

| http://tryndz.xyz/file1.exe | KPOT窃密木马 |

| http://tryndz.xyz/file2.exe | CoronaVirus勒索软件 |

| http://tryndz.xyz/WSHSetup.exe | 下载器 |

4.2 下载样本一:KPOT窃密木马

4.2.1 样本标签

表 4-3 KPOT木马

| 病毒名称 | Trojan/Win32.Zenpak |

|---|---|

| 原始文件名 | file1.exe |

| MD5 | 99785AE0679D6D3E27DE83AF403C23B0 |

| 文件格式 | BinExecute/Microsoft.EXE[:X86] |

| 文件大小 | 718.50 KB (735,744 bytes) |

| 时间戳 | 2020-03-08 10:51:10 |

| 数字签名 | 无 |

| 加壳类型 | 无 |

| 编译语言 | Microsoft Visual C++ |

| VT首次上传时间 | 2020-03-10 15:42:45 |

| VT检测结果 | 57 / 72 |

4.2.2 样本行为

KPOT是一种信息窃取类型的恶意软件,该窃密木马旨在窃取浏览器、即时通信软件、电子邮箱、VPN、RDP、FTP等账户口令信息。

图 4-1 KPOT窃密木马回传的远程站点

图 4-2 窃取邮箱的用户名和口令等信息

4.3 下载样本二:CoronaVirus勒索软件

4.3.1 样本标签

表 4-4 CoronaVirus勒索软件

| 病毒名称 | Trojan[Downloader]/Win32.Upatre |

|---|---|

| 原始文件名 | file2.exe |

| MD5 | EC517204FBCF7A980D137B116AFA946D |

| 文件格式 | BinExecute/Microsoft.EXE[:X86] |

| 文件大小 | 43.00 KB (44,032 bytes) |

| 时间戳 | 2020-03-10 13:02:39 |

| 数字签名 | 无 |

| 加壳类型 | 无 |

| 编译语言 | Microsoft Visual C++ |

| VT首次上传时间 | 2020-03-11 18:29:42 |

| VT检测结果 | 59 / 72 |

4.3.2 样本行为

勒索软件执行后将C盘驱动器重命名为CoronaVirus,加密计算机上的文件,加密后的文件名格式为:<电子邮箱联系地址>+<____>+<文件原名>+<文件原始后缀名>,拷贝自身到临时目录下,在加密的文件夹和桌面上创建名为“CoronaVirus.txt”的勒索信并添加到注册表启动项,勒索信内容包含勒索说明、0.008比特币的赎金金额和比特币地址等信息。该勒索软件使用“RSA+AES”加密算法加密文件,调用命令行命令来防止受害者恢复已加密文件,具体操作为删除卷影副本、删除本地计算机的备份目录等,加密完成后修改注册表值使计算机重启后显示跟勒索信相似的锁定屏幕内容,勒索信中提及锁定屏幕时间为25-40分钟。目前被加密文件在未得到密钥前暂时无法解密。

图 4-3 CoronaVirus勒索软件勒索信

勒索软件执行后C盘驱动器重命名为疫情相关名称CoronaVirus。

图 4-4 驱动器重命名

CoronaVirus勒索软件运行后加密以下扩展名文件:

表 4-5 CoronaVirus勒索软件加密的扩展名文件

| .bak | .bat | .doc | .jpg | .jpe |

|---|---|---|---|---|

| .txt | .dbf | .xls | .cry | .xml |

| .vsd | .csv | .bmp | .tif | |

| .tax | .gif | .gbr | .png | .mdb |

| .mdf | .sdf | .dwg | .dgn | .stl |

| .gho | .ppt | .acc | .vpd | .odt |

| .ods | .rar | .zip | .cpp | .pas |

| .asm | .rtf | .lic | .avi | .mov |

| .vbs | .erf | .epf | .mxl | .cfu |

| .mht | .bak | .old |

该勒索软件运行后释放一个名为“iu.exe”(随机命名)的文件到临时目录下,并添加到注册表HKLM\ SYSTEM\CurrentControlSet\Control\Session Manager项的“BootExecute”键值,实现系统启动后恶意锁屏。安天CERT研究测试后发现通过启动安全模式,进入临时目录下删除该文件,可以取消恶意锁屏

图 4-5 修改注册表

该勒索软件加密完成后重启系统,锁定屏幕时显示类似勒索信的内容,锁定屏幕的时间是15分钟,进入系统操作界面并在桌面显示勒索信。

图 4-6 锁屏显示

5 防护建议

安天提醒广大用户,提高网络安全意识,及时进行系统更新和漏洞修复,避免下载非正版的应用软件、非官方游戏及注册机等;安装具有主动防御能力的终端防护软件(如安天智甲)以对勒索软件提供有效防护;及时备份重要文件,文件备份应与主机隔离;尽量避免打开社交媒体分享的不明来源链接,将信任网站添加书签并通过书签访问;避免使用弱口令或统一的口令;接收邮件时要确认发送来源是否可靠,避免打开可疑邮件中的网址和附件,避免轻易下载来源不明的附件。

目前,安天智甲终端防御系统可实现对以上恶意软件的查杀与有效防护。

图 5-1 安天智甲有效防护

6 附录:IoCs

| IoCs |

|---|

| CB2B4CD74C7B57A12BD822A168E4E608 |

| 99785AE0679D6D3E27DE83AF403C23B0 |

| EC517204FBCF7A980D137B116AFA946D |

| F272B1B21A74F74D5455DD792BAA87E1 |

| wisecleaner.best/Soft/WSHSetup.exe |

| trynda.xyz/file1.exe |

| trynda.xyz/file2.exe |

| trynda.xyz/WSHSetup.exe |

来源:freebuf.com 2020-03-23 14:32:54 by: antiylab

请登录后发表评论

注册