搜索精彩内容

包含"pptp"的全部内容

博特智能|采集资源池管理技术 – 作者:博特智能内容安全实验室

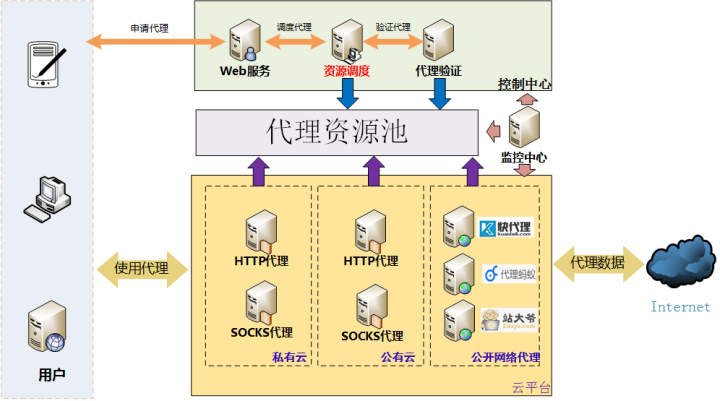

博特智能在采集过程中,由于很多网站或平台服务器会对访问者的身份进行识别,只有识别验证通过的用户才能登录进系统,才可以进行无限制的信息访问。未登录的情况下,可以访问的内容严重受限。这...

弱口令审计-工具用法大全 – 作者:secguo

目前,帐号仍然是最主要的用户身份认证方式,但由于安全意识的淡漠,很多人仍在使用弱口令。而一旦泄漏,所有安全防范机制都将形同虚设。本课程《用户口令审计》是『Kali Linux工具大全』技术...

NTA在攻防演练中的实战与应用 – 作者:yangyangwithgnu

攻防演练中,不论攻击成功与否,攻击行为的载体只可能是网络流量。因此,网络流量监测与分析技术可以说是蓝军的一张王牌,通过对正常业务与威胁行为模式进行建模,能够在第一时间发现入侵事件,...

浅谈OSI安全体系 – 作者:龙渊实验室LongYuanLab

一、什么是OSI安全体系?网络通信分为七层,从下到上分别是:物理层(Physical Layer)、数据链路层(Data Link Layer)、网络层(NetWork Layer)、传输层(Transport Layer)、会话层(Sessio...

IPSec VPN原理(上) – 作者:Deutsh

VPNVirtual Private Network:虚拟专用网络,通过对报文进行加密,建立一条逻辑上的虚拟专线,宏观上看,就像一条建立在位于几个不同地方的企业/个人等间的专有通信线路,但并不需要真正的铺设...

信息搜集,含详细教程(面向新手) – 作者:小健健健健健

前言的前言这个文章本来是要发到csdn上的,这一周我辛苦耕耘,幻想发表之后会有很多人来看,会有很多评论,很多鼓励。谁知道csdn不让发,我*******嗯,然后我来freebuf试试,感谢各位大佬赏个脸...

CISSP考试指南笔记:1.1安全目标 – 作者:buckxu

原文请看本人公众号链接:CISSP考试指南笔记:1.1安全目标We need to understand the core goals of security, which are to provide availability, integrity, and confidentiality (AIC triad...

解剖零信系列之——零信任会淘汰VPN吗? – 作者:腾讯安全

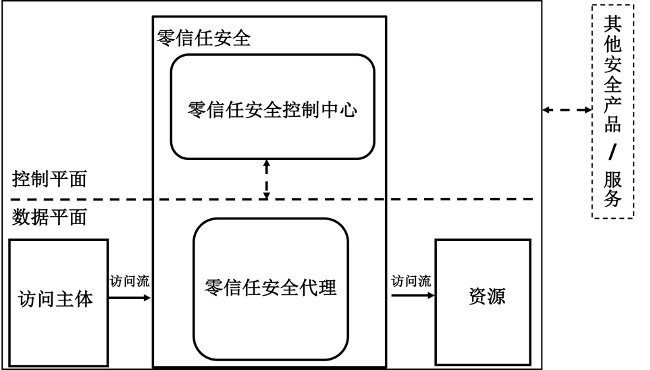

现阶段,零信任将和传统VPN并存(主要受限于机构进行零信任改造、升级的速度);长远看,零信任解决方案将会替代传统VPN的全部功能和适用场景,部分传统VPN产品可能会根据零信任理念扩展升级成...

nmap使用心得+常用指令 – 作者:Alan404

https://blog.csdn.net/m0_55779207/article/details/115712640可以去看csdn中的这篇,很多限制这里发不了,有些遗漏信息收集是建立在端口上的web:80 443telnet测试端口100%准确外联:允许外部...

内网渗透基石篇– 隐藏通信隧道技术(上) – 作者:pony686

前言在实际的网络中,通常会通过各种边界设备、软/硬件防火墙甚至入侵检测系统来检查对外连接情况,如果发现异样,就会对通信进行阻断。那么什么是隧道呢?这里的隧道,就是一种绕过端口屏蔽的...